Использование ролей для защиты инфраструктуры VMware ESX

Введение

Если подумать, и в Windows, и в Linux есть роли безопасности. В Windows вы можете быть оператором сервера печати, администратором сервера или оператором резервного копирования. Это некоторые из встроенных ролей, которые Windows называет «встроенными группами» (которым были назначены специальные права Windows для выполнения некоторых действий). VMware ничем не отличается от этих операционных систем в том смысле, что у нее есть собственные встроенные роли безопасности, и вы также можете создавать свои собственные роли безопасности. Давайте узнаем о них больше.

Как работает безопасность инфраструктуры VMware ESX?

В VMware ESX и виртуальной инфраструктуре безопасность настраивается на различных уровнях с помощью разрешений. Разрешения — это основа безопасности инфраструктуры VMware. Эти разрешения представляют собой комбинацию пользователя/группы и роли безопасности, которая применяется к некоторому уровню инфраструктуры VMware.

Если вы используете VMware ESX или ESXi без vCenter, разрешения назначаются на уровне хоста ESX и гостевой виртуальной машины. Если вы используете VMware vCenter, у вас есть дополнительные уровни безопасности, к которым можно применить разрешения.

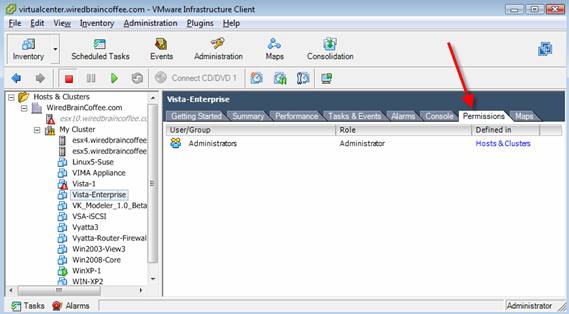

Например, есть вкладка разрешений, показанная на рис. 1 ниже, на уровне гостевой виртуальной машины.

Рис. 1. Вкладка «Разрешения инфраструктуры VMware»

Обратите внимание на рис. 1, как на вкладке разрешений показаны пользователь/группа и роли, формирующие разрешение, применяемое к этой гостевой виртуальной машине. На вкладке разрешений также показано, где это разрешение определено.

В случае вкладки разрешений на рис. 1 это разрешение фактически не применяется на уровне этой гостевой виртуальной машины. Это разрешение применяется на уровне «Хосты и кластеры» (самый высокий уровень в реестре инфраструктуры VMware).

Но как насчет ролей? Вот о чем эта статья, так что давайте продолжим…

Как вы используете роли для защиты инфраструктуры VMware ESX?

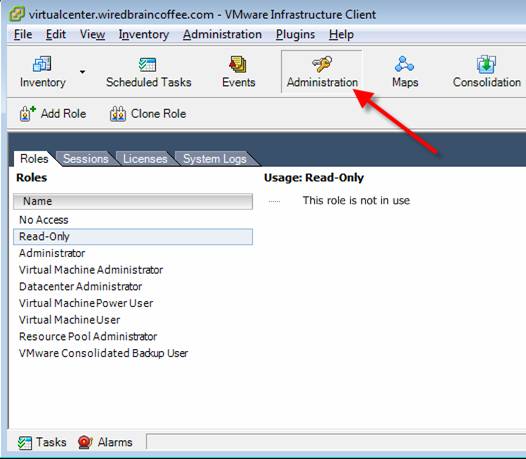

Хотя роли безопасности инфраструктуры VMware используются в разделе Inventory клиента VI, они там не определены. Роли определяются щелчком по представлению «Администрирование», показанному ниже на рис. 2.

Представление администрирования инфраструктуры VMware содержит:

- Роли — то, что мы рассматриваем в этой статье

- Сеансы — кто вошел в vCenter и сообщение дня

- Лицензии — какие лицензии используются, какие типы, на каких серверах и сколько осталось

- Системные журналы — системные журналы VMware ESX и vCenter

Рисунок 2: Представление администрирования клиента VI для добавления роли

На вкладке «Роли» вы увидите текущие определенные роли безопасности для вашей инфраструктуры VMware. Если вы здесь впервые, скорее всего, это роли по умолчанию. Некоторые из наиболее важных ролей инфраструктуры VMware по умолчанию:

- Только для чтения — как говорится, для любого объекта, для которого определена роль только для чтения, связанный с ним пользователь группы безопасности будет иметь возможность только просматривать (читать) состояние этого объекта. Например, возможно, группа службы поддержки ИТ должна иметь доступ только для чтения ко всем виртуальным машинам, чтобы они могли проверять состояние, чтобы увидеть, работает ли виртуальная машина или нет.

- Администратор — по умолчанию роль всемогущей силы виртуализации, которую пользователь-администратор будет иметь во всей инфраструктуре. Скорее всего, вам не следует назначать роль администратора безопасности кому-либо или какой-либо группе, потому что вам нужно быть более избирательным. Вам нужно применить «принцип наименьших привилегий» и назначить наименьшее количество привилегий, необходимых для того, чтобы кто-то выполнял свою работу. Например, если кому-то просто нужен доступ для администрирования одной виртуальной гостевой машины, ему просто нужна роль администратора виртуальной машины, описанная ниже.

- Администратор виртуальной машины — это идеальная роль для назначения пользователю или группе пользователей, которым необходимо управлять виртуальной машиной (или группой виртуальных машин), относящейся к их области. Например, у вас есть администратор базы данных (DBA), которому необходимо управлять четырьмя виртуальными машинами SQL Server. Вы можете назначить этому администратору баз данных (или группе администраторов баз данных) роль администратора виртуальной машины на этих виртуальных машинах. Более того, вы можете создать папку в своей виртуальной инфраструктуре, поместить туда SQL-серверы и назначить группе администраторов баз данных роль администратора виртуальной машины для всей папки.

- Администратор центра обработки данных — в более крупных виртуальных инфраструктурах у вас будет несколько виртуальных центров обработки данных, управляемых несколькими группами администраторов. Чтобы должным образом защитить и спроектировать это в vCenter, вы создаете виртуальные центры обработки данных, перемещаете в них соответствующие хосты ESX и гостевые ВМ и применяете к ним роль администратора центра обработки данных в сочетании с соответствующей группой безопасности для администраторов, которые будут управлять этим виртуальным Дата центр.

Опять же, это всего лишь несколько примеров ролей по умолчанию. Пара общих примеров того, как эти роли будут назначены:

- Роль администратора может быть назначена группе безопасности «Администраторы Windows».

- Роль только для чтения может быть назначена группе службы поддержки

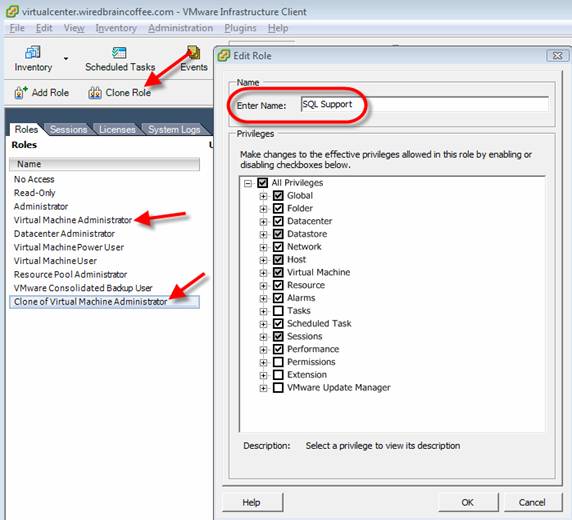

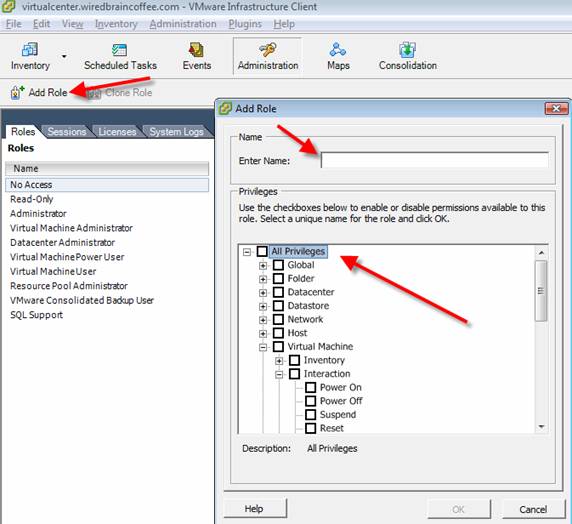

Хотя роли по умолчанию очень полезны, вероятно, вы захотите создать собственные роли. Чтобы добавить пользовательские роли, нажмите «Добавить роль», выберите набор привилегий и дайте роли имя. Кроме того, вы также можете клонировать существующую роль и изменить ее.

Давайте добавим новую роль поддержки администратора базы данных SQL Server, клонировав существующую роль. Для этого я иду в администрирование, выбираю роль администратора виртуальной машины и нажимаю «Клонировать роль». Создается новая роль под названием «Клон администратора виртуальной машины». Теперь я щелкаю правой кнопкой мыши по этой роли и выбираю «Редактировать роль». Затем я переименовываю его и называю «Поддержка SQL».

Рисунок 3: Клонированная роль безопасности

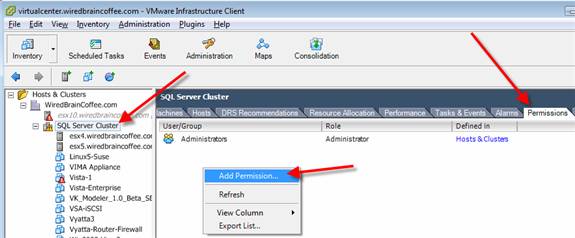

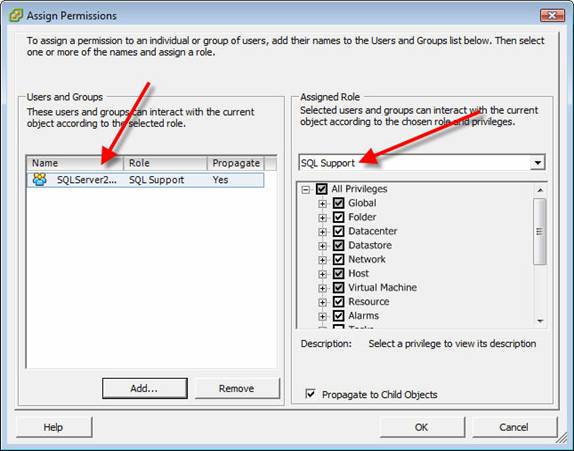

Теперь, когда у нас есть новая роль, нам нужно применить ее к некоторым гостевым виртуальным машинам, папке или кластеру в нашей виртуальной инфраструктуре. В нашем случае допустим, что у нас есть кластер DRS/HA из SQL-серверов, который называется SQL Server Cluster. Вернувшись в представление Inventory, я нажимаю на свой кластер SQL Server, а затем на вкладку Permissions. На экране разрешений я щелкаю правой кнопкой мыши пустую область и выбираю Добавить разрешение, как показано на рис. 4.

Рисунок 4: Добавление разрешения для кластера SQL Server

Теперь я выбираю новую пользовательскую роль, которую мы создали, «Поддержка SQL» и нажимаю «Добавить», чтобы добавить пользователя или группу. В моем случае я выбираю уже созданную группу администраторов SQLServer2005 и нажимаю OK. Теперь у нас есть новая пользовательская роль, назначенная всему кластеру. Поскольку мы приближаемся к распространению этого разрешения, это разрешение также применяется ко всем объектам в этом кластере. Однако, поскольку мы скопировали роль администратора виртуальной машины, эта группа администраторов SQL должна иметь разрешение на управление только виртуальными гостевыми машинами в кластере, а не самим кластером или серверами ESX в кластере. Вот как это выглядит:

Рисунок 5: Назначение разрешений

Вместо клонирования существующей роли вы также можете создать свою собственную роль. Это также можно сделать, зайдя в Администрирование. Оттуда просто нажмите «Добавить роль».

Как показано на рис. 6, вы просто даете своей роли имя и отмечаете привилегии, которые хотите ей назначить.

Рисунок 6: Создание пользовательской роли

Вот несколько примеров других способов использования пользовательских ролей:

- Выключение / включение питания виртуальной машины — назначается администратору для конкретного приложения виртуальной машины (используя принцип наименьших привилегий, назначая только то, что нужно пользователю, а не назначая роль администратора виртуальной машины).

- Взаимодействие с консолью — это, вероятно, будет сочетаться с привилегией включения/выключения виртуальной машины. Эта привилегия позволяет пользователю выполнять удаленное управление гостевой консолью ВМ.

Вывод

В этой статье мы узнали, что такое роли безопасности VMware ESX Server и зачем они вам нужны. Если подумать, роли и разрешения безопасности VMware ESX Server ничем не отличаются от любых других операционных систем, с которыми вы, вероятно, уже знакомы. Я настоятельно рекомендую вам спланировать и реализовать безопасность с помощью ролей и разрешений ESX в вашей виртуальной инфраструктуре.