Использование расширенного управления групповыми политиками для защиты объектов групповой политики

Сегодня большинство компаний используют групповую политику для управления практически всеми аспектами и областями своей среды рабочего стола. В некоторых случаях групповая политика также используется для управления серверами. При такой сильной зависимости от групповой политики следует приложить все возможные усилия для защиты объектов групповой политики, которые выполняют эти конфигурации. В этом и многом другом поможет новый инструмент Advanced Group Policy Management (AGPM) от Microsoft.

Мои объекты групповой политики сегодня не защищены?

Много лет назад корпорация Microsoft выпустила консоль управления групповыми политиками (GPMC), которая является удивительным нововведением в управлении групповыми политиками. Инструмент обеспечивает контроль над групповой политикой следующим образом:

- Простое администрирование всех объектов групповой политики во всем лесу Active Directory.

- Просмотр всех GPO в одном списке

- Отчеты о настройках GPO, безопасности, фильтрах, делегировании и т. д.

- Контроль наследования GPO с помощью Block Inheritance, Enforce и Security Filtering

- Модель делегирования

- Резервное копирование и восстановление объектов групповой политики

- Миграция объектов групповой политики между разными доменами и лесами

Несмотря на все эти преимущества, в использовании только GPMC все еще есть недостатки. Конечно, GPMC необходим и должен использоваться всеми для того, для чего он идеален. Однако этого недостаточно, если вы хотите защитить объекты групповой политики от следующего:

- Ролевое делегирование управления GPO

- Редактируется в процессе производства, что может привести к повреждению настольных компьютеров и серверов.

- Забыть создать резервную копию объекта групповой политики после его изменения

- Управление изменениями каждой модификации каждого объекта групповой политики

Установка делегирования с помощью AGPM

Если вы долгое время имели дело с групповой политикой и объектами групповой политики, я уверен, что вы сделали «ошибочную» настройку в объекте групповой политики, который начал работать и нанес некоторый ущерб сети. Это связано с неотъемлемым характером того, как объекты групповой политики редактируются по умолчанию. Объекты групповой политики редактируются непосредственно с контроллеров домена, затем при внесении изменения (и нажатии кнопки «ОК» или «Применить») изменение немедленно вносится в объект групповой политики, а затем реплицируется. Нет возможности «Отменить» или «Сохранить», изменения вносятся немедленно.

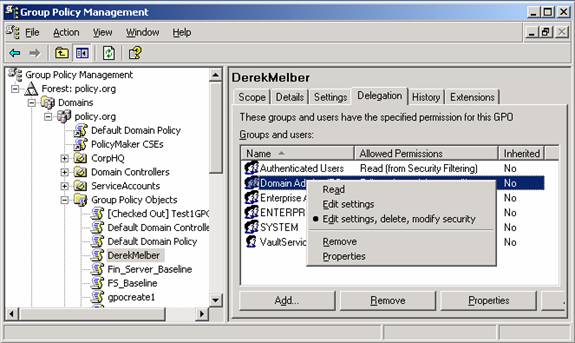

В настоящее время это поведение контролируется в консоли управления групповыми политиками путем установления делегирования в объектах групповой политики для редактирования, как показано на рис. 1.

Рисунок 1: Делегирование в консоли управления групповыми политиками для разрешения редактирования объектов групповой политики

Это делегирование в узле объектов групповой политики GPMC должно быть удалено после установки инструмента AGPM. Причины такого смещения делегирования включают:

- AGPM использует собственную модель делегирования, которая является более детализированной.

- AGPM выполняет все редактирование объектов групповой политики в автономном режиме, не затрагивая рабочие объекты групповой политики.

- Без делегирования GPMC администраторы больше не смогут редактировать производственные объекты групповой политики.

AGPM также использует учетную запись службы для доступа к объектам групповой политики в архиве AGPM. Все эти объекты групповой политики в архиве AGPM не используются в рабочей среде или находятся в автономном режиме, что делает редактирование объектов групповой политики более безопасным.

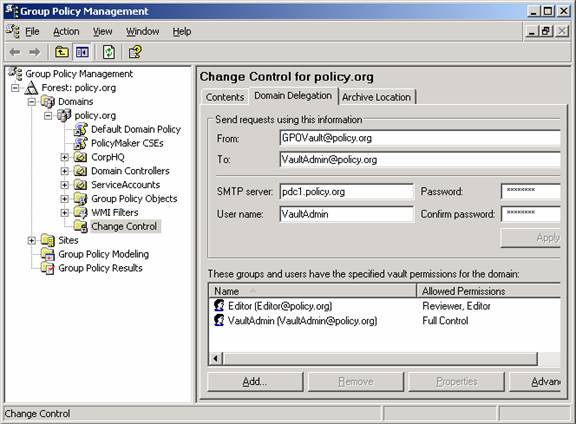

Чтобы создать делегированные разрешения в среде AGPM, у вас есть два варианта. Первый находится на вкладке «Делегирование домена», как показано на рисунке 2.

Рисунок 2: Делегирование домена в AGPM

Здесь вы можете настроить делегирование для администраторов, чтобы они могли контролировать все объекты групповой политики в репозитории AGPM на указанном уровне.

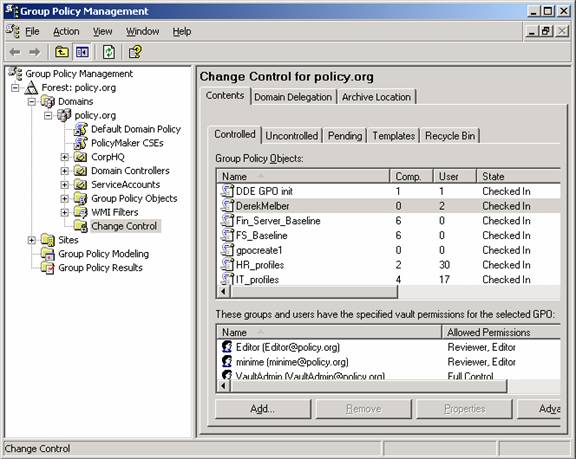

Второй уровень делегирования в рамках AGPM — это уровень GPO, как показано на рис. 3.

Рисунок 3: Делегирование уровня GPO в AGPM

Для каждого объекта групповой политики в рамках AGPM можно указать, какие действия администраторы могут выполнять для каждого объекта групповой политики, что обеспечивает детальный контроль над всей инфраструктурой объекта групповой политики.

Преимущества автономного редактирования в рамках AGPM

Редактор объектов групповой политики (GPOE) — это инструмент, используемый для редактирования всех объектов групповой политики. Даже в инструменте AGPM GPOE по-прежнему обновляет объекты GPO на контроллере домена. Это редактирование действующих, производственных объектов групповой политики в Active Directory предприятия. Поскольку GPOE не предоставляет никаких опций «Сохранить как» или «Отменить», это опасная задача для обновления действующего объекта групповой политики.

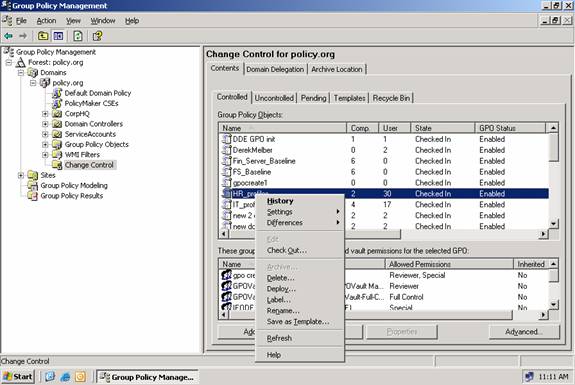

С помощью инструмента AGPM все объекты групповой политики, которые вы редактируете, находятся в автономном режиме. Объекты групповой политики хранятся на сервере AGPM, который обрабатывает резервную копию объекта групповой политики, а не действующую версию. Весь процесс редактирования объекта групповой политики с помощью инструмента AGPM выполняется на сервере AGPM, даже начальный процесс «Извлечь», как показано на рис. 4.

Рисунок 4. Прежде чем редактировать объект групповой политики, его необходимо извлечь

Причина, по которой объект групповой политики необходимо проверить, прежде чем его можно будет редактировать, связана с отслеживанием, которое AGPM выполняет при каждом изменении объекта групповой политики, что мы обсудим позже в этой статье.

Управление изменениями AGPM

Одной из функций, которой не хватает консоли управления групповыми политиками, даже при использовании ручного или скриптового решения, является возможность управления изменениями. Концепции управления изменениями становятся все более распространенными и важными в современной ИТ-инфраструктуре. Ключевые точки данных, которые необходимо отслеживать при изменении объекта групповой политики, включают:

- Кто внес изменения

- Когда было внесено изменение

- Какое изменение было внесено

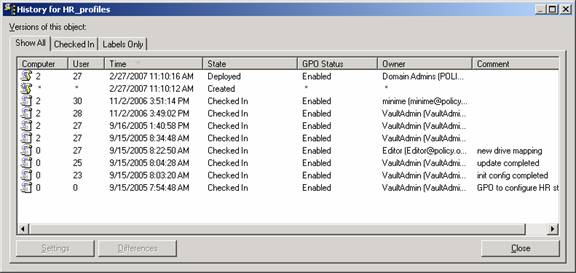

Инструмент AGPM выполняет все эти задачи и многое другое. Когда объект групповой политики извлекается и редактируется, копия объекта групповой политики создается в архиве AGPM. Это изолирует каждую версию объекта групповой политики по мере внесения в нее изменений. Процедура «Извлечь» является ключевой, так как в консоли управления групповыми политиками несколько администраторов могут одновременно находиться в одном объекте групповой политики. Это вызовет отключение при отслеживании изменений объекта групповой политики, поскольку последний администратор из объекта групповой политики получит все права на объект групповой политики. Поскольку инструмент AGPM отслеживает каждый объект групповой политики отдельно, результатом является полный список изменений каждого объекта групповой политики в историческом представлении, как показано на рис. 5.

Рисунок 5. AGPM отслеживает каждое изменение объекта групповой политики

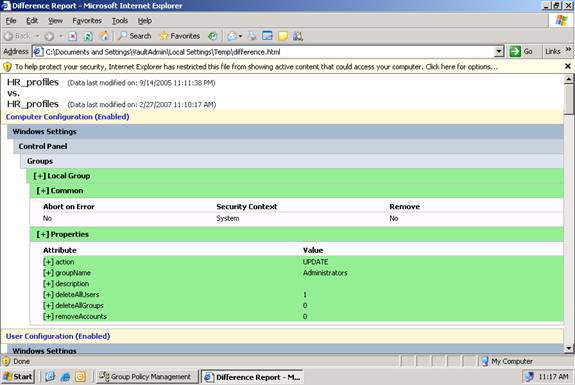

Вы можете видеть, что у каждого объекта групповой политики есть дата внесения изменений и кто их внес. Просто щелкнув правой кнопкой мыши любой объект групповой политики в архиве, вы можете увидеть отчет о настройках, в котором описывается, какие настройки находятся в каждом объекте групповой политики. Чтобы сделать еще один шаг, можно выбрать два объекта групповой политики, а затем создать отчет о различиях, как показано на рисунке 6.

Рисунок 6. Можно создать отчет о различиях, описывающий, что изменилось между двумя объектами групповой политики.

Резюме

GPMC — замечательный инструмент от Microsoft. Консоль управления групповыми политиками значительно упрощает управление объектами групповой политики для среды Active Directory. В GPMC отсутствуют некоторые функции, о которых все знают. С новым инструментом AGPM, который Microsoft предлагает через MDOP, все эти проблемы решены. Инструмент AGPM обеспечивает гораздо лучший способ делегирования администрирования объектов групповой политики. Инструмент AGPM не только обеспечивает лучшую модель делегирования, но и переводит администрирование объектов групповой политики в автономный режим вместо изменения рабочих объектов групповой политики, как это делает GPMC. Наконец, инструмент AGPM предоставляет функцию автоматического управления изменениями. Это отслеживает все существенные изменения каждого объекта групповой политики, например, кто внес изменение, когда изменение было внесено и какие изменения были внесены в объект групповой политики.