Использование групповой политики для блокировки Conflicker в Windows

Введение

Состояние безопасности в сфере Windows немного вышло из-под контроля. В этом вопросе так много «сторон», но реальность всегда одна и та же. Реальность защиты среды Windows такая же, как и в остальной части мира ИТ и ОС. Каждая операционная система уязвима, и, как правило, «главная собака» подвергается атаке из-за огромного количества компьютеров, которые может поразить вирус/червь. В случае с ConFlicker та же история. К «сторонам» относятся те, кто говорит, что Microsoft небезопасна, Microsoft не знает, как защитить ОС, Microsoft безопасна, если люди просто исправляют свои компьютеры, Microsoft безопасна, если компании не разрешают пользователям быть локальными администраторами, и этот список продолжается. на. Для ConFlicker исправление стало доступно через несколько часов после появления червя, однако число зараженных компьютеров продолжает расти. Почему это так? Логика подскажет, что компьютеры не прошиваются должным образом! В этой статье будут рассмотрены некоторые методы, которые можно использовать для защиты рабочего стола от заражения червем ConFlicker, в зависимости от того, как червь атакует систему.

Основная информация о ConFlicker

У ConFlicker было два варианта с тех пор, как он был впервые представлен в ноябре 2008 года. Первый был не таким серьезным, как второй, что имеет смысл. Вы можете прочитать информацию, опубликованную Microsoft о ConFlicker в их обновлении безопасности MS08-067, здесь. Следующее поколение ConFlicker было выпущено в декабре 2008 года и имеет более широкое распространение и смертоносную атаку. Вы можете прочитать о новом черве здесь.

ConFlicker, в своей новейшей форме, будет атаковать систему в различных точках, пытаясь встроиться везде, где это возможно, в надежде, что его не обнаружат, плюс его будет очень сложно удалить, если он будет обнаружен. ConFlicker атакует следующие области вашего компьютера:

- Создает скрытый файл DLL с различными именами в системной папке Windows.

- Создает скрытый файл DLL в папках %ProgramFiles%Internet Explorer или %ProgramFiles%Movie Maker.

- Создает запись в реестре в HKCUSoftwareMicrosoftWindowsCurrentVersionRun.

- Загружает себя как службу в реестре в разделе HKLMSYSTEMCurrentControlSetServices.

- Пытается скопировать себя на целевые машины под общим ресурсом ADMIN$, используя текущие учетные данные вошедшего в систему пользователя.

- Попытки «взломать пароли пользователей» локального SAM целевой машины с использованием обычных слабых паролей.

- Создает удаленную запланированную задачу на целевой машине (если имя пользователя и пароль скомпрометированы).

- Копирует себя на все подключенные и съемные диски.

- Создает файл autorun.inf на всех дисках, который будет использовать функцию автозапуска, если она включена, тем самым запуская червя на зараженном общем ресурсе во время автозапуска.

- Отключает просмотр скрытых файлов.

- Изменяет настройки TCP системы, чтобы разрешить большое количество одновременных подключений.

- Удаляет ключ реестра для Защитника Windows.

- Сбрасывает точки восстановления системы.

- Загружает файлы с различных веб-сайтов.

Как видите, ConFlicker — очень активный червь, заражающий различные части операционной системы, папки, реестр и другие ключевые области системы.

Получение патча

Лучшее решение для защиты от ConFlicker — получить исправление от Microsoft здесь.

Вы заметите, что Windows Vista и Windows 2008 имеют только «важный» уровень уязвимости из-за способности этих операционных систем защищать и защищать более эффективно, чем предыдущие версии.

Параметры групповой политики для защиты от ConFlicker

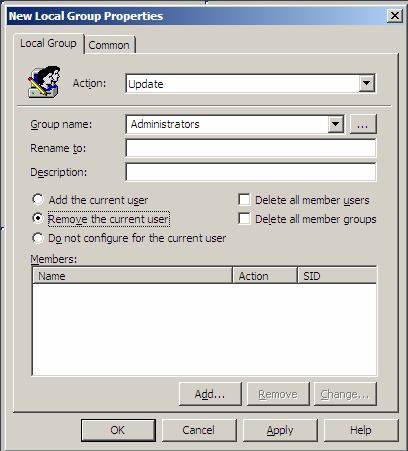

Прежде всего, если пользователь атакуемого рабочего стола НЕ является членом локальной группы администраторов, червю будет сложно заразить компьютер. Итак, чтобы исправить эту ситуацию, вы можете использовать настройки групповой политики для удаления учетной записи пользователя из локальной группы администраторов. Эта политика находится в разделе Конфигурация пользователяНастройкиПараметры панели управленияЛокальные пользователи и группы. Вы просто настроите локальную групповую политику для «Администраторов», затем выберете переключатель с надписью «Удалить текущего пользователя», как показано на рисунке 1.

Рисунок 1: Удаление текущей учетной записи пользователя из локальной группы администраторов

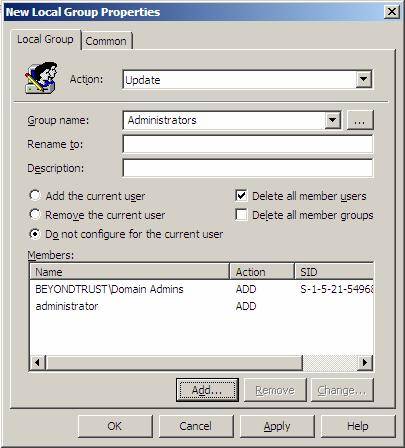

Поскольку червь попытается просмотреть и затем атаковать локальный список имен пользователей на целевом компьютере, вам также следует убедиться, что в локальном SAM каждого рабочего стола нет дополнительных учетных записей пользователей. Это можно легко исправить, используя ту же политику, что и на рис. 1, но также включив удаление всех пользователей-членов из группы «Администраторы», как показано на рис. 2.

Рисунок 2: Удаление всех пользователей-членов из локальной группы администраторов

Примечание:

На рисунке 2 группу «Администраторы домена» и учетную запись локального администратора можно принудительно включить в локальную группу «Администраторы», что является наилучшей практикой безопасности.

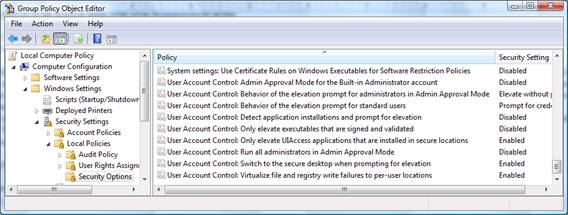

Хотя этот следующий параметр недоступен для Windows XP или Server 2003, он является отличной конфигурацией для Windows Vista и Server 2008. Групповая политика управляет всеми областями контроля учетных записей пользователей и может централизованно управлять настройкой UAC как для администраторов, так и для обычных пользователей. UAC должен быть включен, а затем запрашивать согласие (для администраторов) и молча отказывать в повышении прав (для обычных пользователей). Это предотвратит выполнение вирусами, червями и другим вредоносным программным обеспечением задач, изменяющих файлы операционной системы и реестр. Эти действия следует выполнять только на переднем плане, когда пользователь пытается выполнить одну из административных задач. ConFlicker пытается записывать и изменять многочисленные защищенные файлы, папки и записи реестра за кулисами. Эти параметры UAC можно найти в разделе Конфигурация компьютераПолитикиПараметры WindowsПараметры безопасностиЛокальные политикиПараметры безопасности. На рис. 3 показан полный список параметров контроля учетных записей, которые можно настроить.

Рис. 3. Настройки UAC контролируют доступ на компьютерах с Windows Vista и Server 2008.

Примечание:

Для получения дополнительной информации о настройке и понимании UAC обратитесь к «5 основным причинам безопасности для использования Vista».

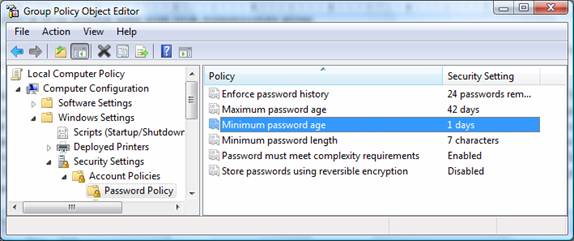

Последний набор параметров групповой политики, который необходимо настроить, связан с паролями для учетных записей пользователей. Поскольку ConFlicker пытается угадывать пароли, важно убедиться, что политики паролей настроены на длинные и сложные пароли. Обычно это делается в политике домена по умолчанию для доменов Active Directory, но также может быть настроено в локальном объекте групповой политики для автономных компьютеров. Параметры политик паролей находятся в папке Computer ConfigurationWindows SettingsSecurity SettingsLocal PoliciesAccount Policies, как показано на рисунке 4.

Рисунок 4. Политики паролей ограничивают надежность и надежность пароля для учетных записей пользователей.

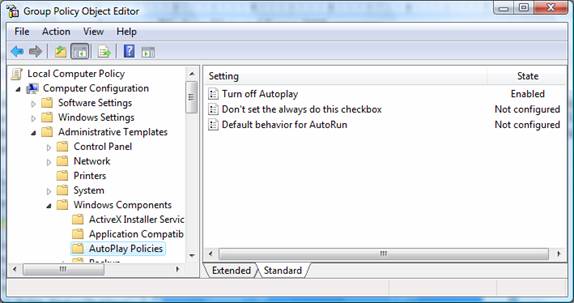

Последний параметр групповой политики можно настроить для управления автозапуском. Поскольку ConFlicker записывает данные на съемные устройства, управляемые AutoPlay, червя можно запустить, просто поместив файл autorun.inf на съемное устройство. Однако, если автозапуск отключен, это действие не разрешено. Чтобы отключить автозапуск с помощью групповой политики, перейдите в раздел Конфигурация компьютераАдминистративные шаблоныКомпоненты Windows, как показано на рисунке 5.

Рис. 5. Автозапуск можно отключить с помощью групповой политики.

Резюме

ConFlicker, к сожалению, процветает из-за бездействия отрасли в целом. Патч был доступен, и возможность отключить червя также была доступна с момента выпуска червя. Если бы администраторы, компании и пользователи предприняли действия, чтобы предотвратить дальнейшее проникновение червя, угрозы больше не было бы. До тех пор червь будет продолжать распространяться. Вот почему вам нужно немедленно принять меры, чтобы остановить распространение этого червя. Лучшее действие — настроить групповую политику, чтобы запретить доступ к системе и повысить безопасность паролей в системе. Отказать ConFlicker в доступе к системе легко, если система настроена так, чтобы не разрешать доступ за кулисами в качестве администратора. Пароли легко защитить и должны быть длинными и сложными. С этими настройками ваши системы будут защищены от таких червей, как ConFlicker.