Использование фильтрации групповой политики для создания политики принудительного применения DHCP NAP (часть 3)

- Использование фильтрации групповой политики для создания политики принудительного применения DHCP NAP (часть 1)

- Использование фильтрации групповой политики для создания политики применения NAP DHCP (часть 2)

- Использование фильтрации групповой политики для создания политики принудительного применения NAP DHCP (часть 4)

на информационный бюллетень об обновлении статей WindowSecurity.com в режиме реального времени

Во второй части этой серии, посвященной настройке NAP для принудительного применения DHCP, мы рассмотрели мастер настройки NAP в консоли NPS. Мастер настройки NAP создал ряд политик, включая политики запросов на подключение, политики работоспособности и сетевые политики. В этой части 3 серии статей мы более подробно рассмотрим эти политики и посмотрим, что они делают в решении принудительного применения NAP DHCP.

Политика запросов на подключение

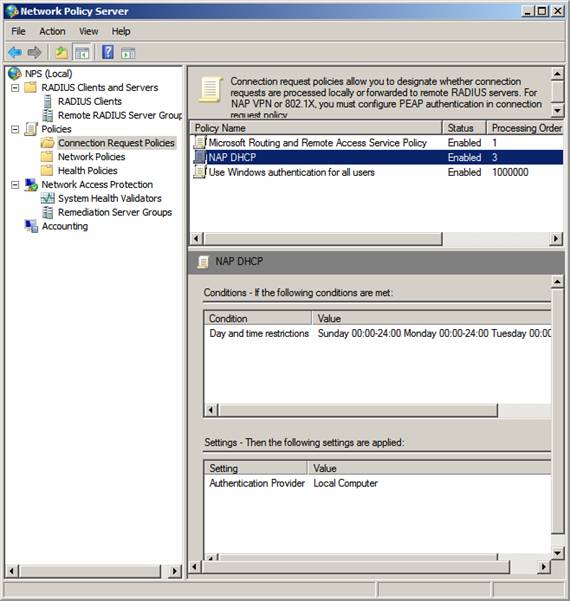

Политика запросов на подключение позволяет указать, будут ли запросы на подключение обрабатываться локально или перенаправляться на удаленные серверы RADIUS. На рисунке ниже видно, что мастер создал политику запросов на подключение DHCP NAP с определенными условиями и настройками. Как вы можете видеть на рисунке ниже, единственным условием, применяемым к этой политике, является то, что она применяется в любое время для всех дней недели, и что единственным параметром является то, что поставщиком аутентификации является локальный компьютер (компьютер, который запуск службы NPS).

Давайте дважды щелкнем по этой политике и посмотрим, что появится.

фигура 1

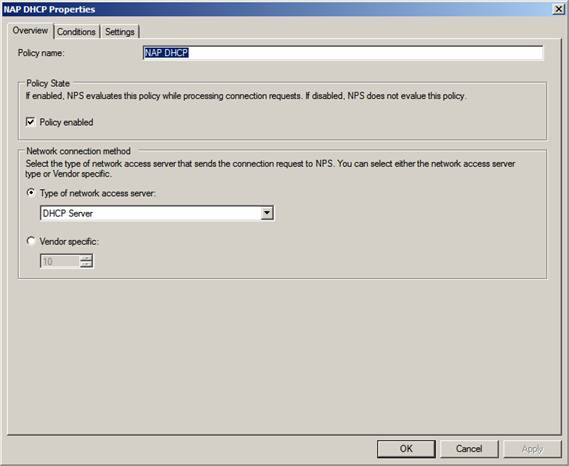

На вкладке «Обзор» вы можете увидеть, что политика включена и что метод сетевого подключения — DHCP. Это означает, что сервер DHCP является сервером доступа к сети для этой сети, а сервер доступа к сети DHCP связывается с сервером RADIUS (NPS), чтобы определить, разрешать ли доступ к сети, и какой тип доступа должен быть разрешен компьютеру. в сеть в зависимости от состояния работоспособности клиента.

фигура 2

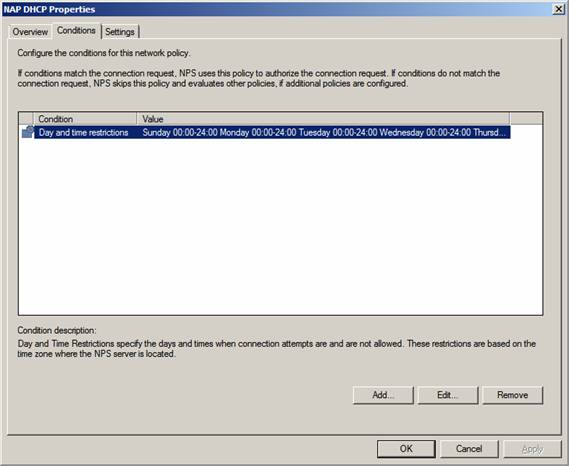

На вкладке Условия вы можете увидеть условия, которые появились в консоли NPS ранее. Единственным условием, применяемым к этому правилу, является то, что оно применяется в любое время для всех дней недели.

Рисунок 3

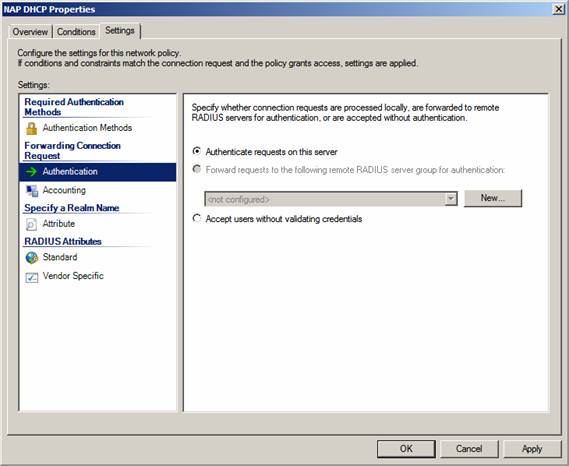

На странице настроек щелкните ссылку Аутентификация на левой панели страницы. Здесь вы можете видеть, что настройки аутентификации установлены на Аутентифицировать запросы на этом сервере. Этот сервер RADIUS (NPS) является сервером, выполняющим проверку подлинности. В некоторых случаях вы можете захотеть разместить сервер DHCP на компьютере, отдельном от сервера NPS, выполняющего проверку подлинности. В этом случае вам все равно потребуется установить сервер политики сети на компьютере с сервером DHCP, но затем вы должны настроить этот сервер политики сети для пересылки запросов проверки подлинности на удаленный сервер RADIUS (NPS) с помощью переадресации запросов на следующую группу удаленных серверов RADIUS для аутентификации, как показано на рисунке ниже.

Нажмите «ОК» в диалоговом окне «Свойства NAP DHCP».

Рисунок 4

Как видите, политика запросов на подключение задает условия и параметры аутентификации для общей политики NAP. Теперь давайте взглянем на сетевые политики NAP.

Сетевые политики

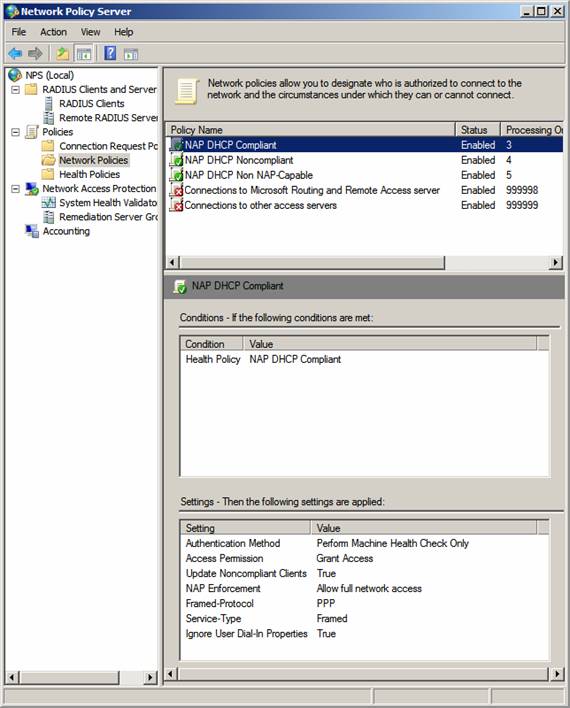

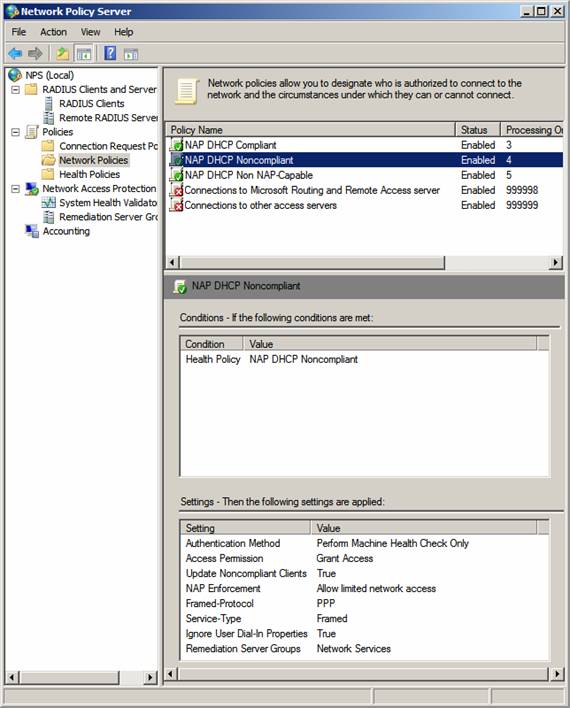

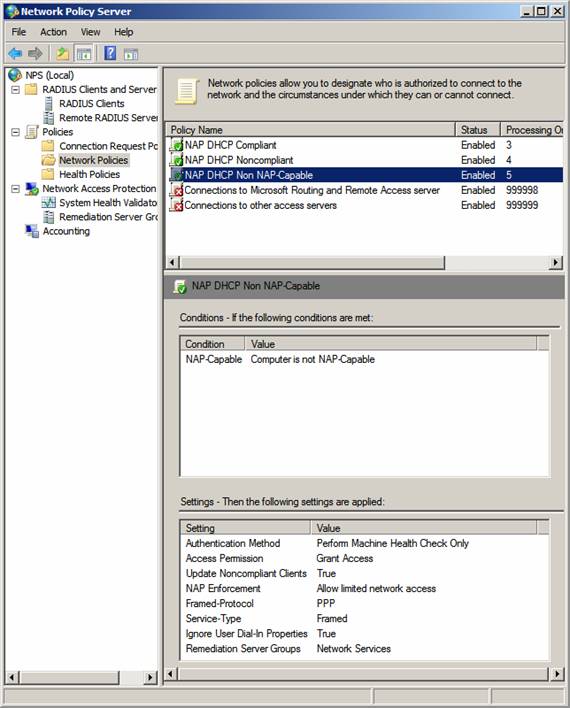

Сетевые политики NAP позволяют указать, кто имеет право подключаться к сети, а также обстоятельства, при которых они могут или не могут подключаться. Вы можете видеть, что мастер NAP создал три сетевых политики для нашей общей политики NAP:

- Совместимость с NAP DHCP Это сетевое правило применяется к машинам, совместимым с NAP.

- Несовместимый с NAP DHCP Это сетевое правило применяется к машинам, не совместимым с NAP.

- NAT DHCP Non NAP-Capable Это сетевое правило применяется к машинам, которые не могут обрабатывать политики NAP.

На следующих трех рисунках вы можете увидеть условия и настройки для каждого из этих правил. Основное различие между этими тремя правилами заключается в уровне доступа, который каждое из этих правил предоставляет клиентам в сети. Для полностью совместимых DHCP-клиентов разрешен полный доступ к сети. Для машин, не соответствующих требованиям или не способных применить NAP, им разрешается ограниченный доступ к сети с надеждой, что они смогут использовать этот ограниченный доступ к сети для исправления, а затем выполнить требования соответствия.

Рисунок 5

Рисунок 6

Рисунок 7

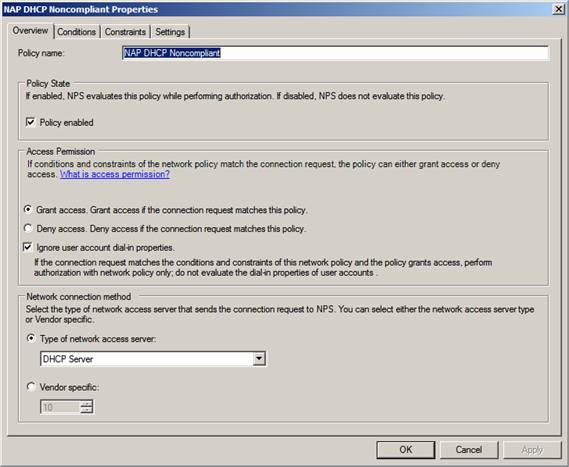

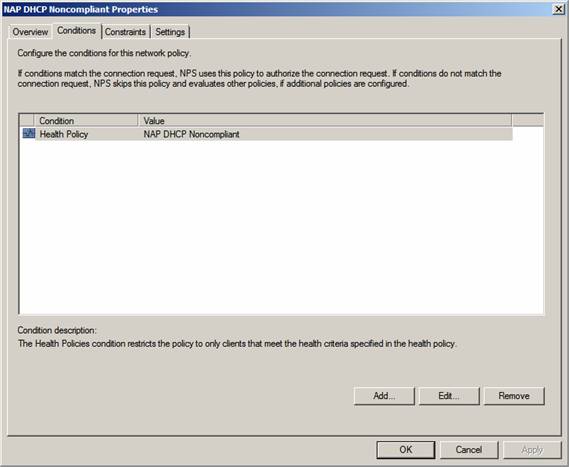

Давайте дважды щелкнем по одному из этих правил и посмотрим, что скрывается за ним. Если дважды щелкнуть правило «Свойства, не соответствующие NAP DHCP», первая вкладка, которую вы увидите, — это вкладка «Обзор». Здесь мы видим, что политика включена, что разрешение на доступ — предоставить доступ и что свойства входящих пользователей следует игнорировать (поскольку DHCP-клиенты не подключаются к сети). Наконец, вы можете видеть, что метод сетевого подключения — DHCP-сервер.

Рисунок 8

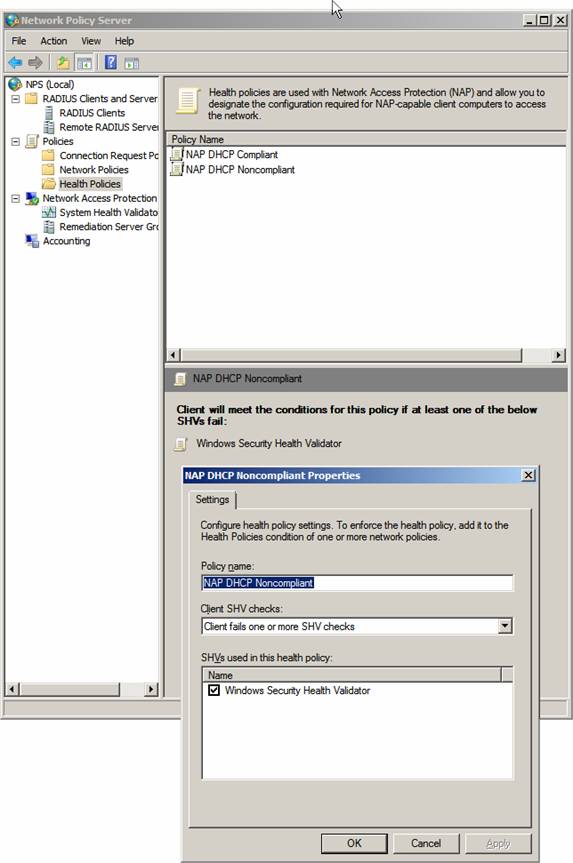

На вкладке «Условия» видно, что политика работоспособности , не соответствующая NAP DHCP, будет применяться, когда применяется сетевое правило свойств, несовместимых с NAP DHCP. Мы рассмотрим политику здравоохранения более подробно чуть позже.

Рисунок 9

На странице Ограничения мастер настроил ограничения сетевой политики. Единственным ограничением является то, что должна применяться только проверка работоспособности и отсутствуют другие требования аутентификации.

Рисунок 10

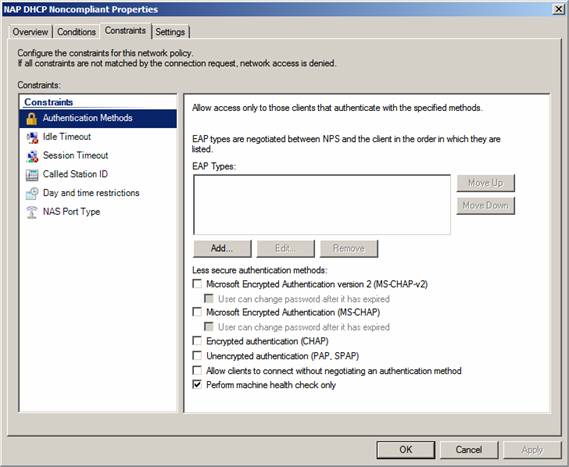

Щелкните вкладку «Настройки», а затем щелкните ссылку «Принудительное использование NAP» на левой панели диалогового окна. На правой панели вы можете увидеть, что мастер настроил уровень доступа, разрешенный для этой сетевой политики. В этом случае мастер настроил политику на Разрешить ограниченный доступ. Ограниченный доступ определяется как доступ только к IP-адресам, сетевым идентификаторам и серверам, которые необходимы для основных сетевых служб и для включения исправления. Вы можете добавить больше из них, нажав кнопку «Настроить» в группе серверов исправления и во фрейме URL-адреса для устранения неполадок.

Если вы нажмете кнопку «Настроить», вы увидите, что созданная нами группа сетевых служб отображается как группа серверов исправления, которая применяется к этой сетевой политике.

Обратите внимание, что на основе нашего выбора в мастере сетевая политика также настроена на включение автоматического исправления, так как установлен флажок в поле Включить автоматическое исправление клиентских компьютеров.

Рисунок 11

Политика здравоохранения

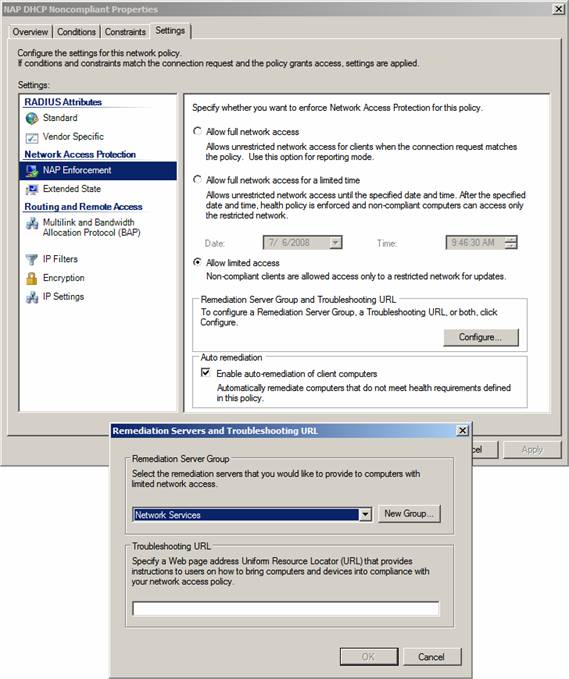

Политики работоспособности используются с NAP, чтобы вы могли указать конфигурацию, необходимую клиентским компьютерам с поддержкой NAP для доступа к сети. По сути, политики работоспособности используются для определения того, соответствует ли машина этому определению совместимого компьютера. Как видно на рисунке ниже, мастер создал две Политики работоспособности:

- NAP-DHCP-совместимый

- NAP DHCP Несовместимый

Цель каждого из них должна быть ясной. Политика соответствия определяет компьютеры, которые соответствуют нашим политикам работоспособности сети, а политика несоответствия определяет, что означает несоответствие нашей политике работоспособности сети.

На приведенном ниже рисунке видно, что я дважды щелкнул запись NAP DHCP Noncompliant, чтобы открыть диалоговое окно NAP DHCP Noncompliant Properties. Здесь видно, что для соответствия требованиям этой политики клиент должен пройти одну или несколько проверок SHV с помощью Windows Security Health Validator. Вот и все! Угадайте, каково определение политики, совместимой с DHCP? Ты угадал. Клиент проходит все проверки SHV для Windows Security Health Validator.

Рисунок 12

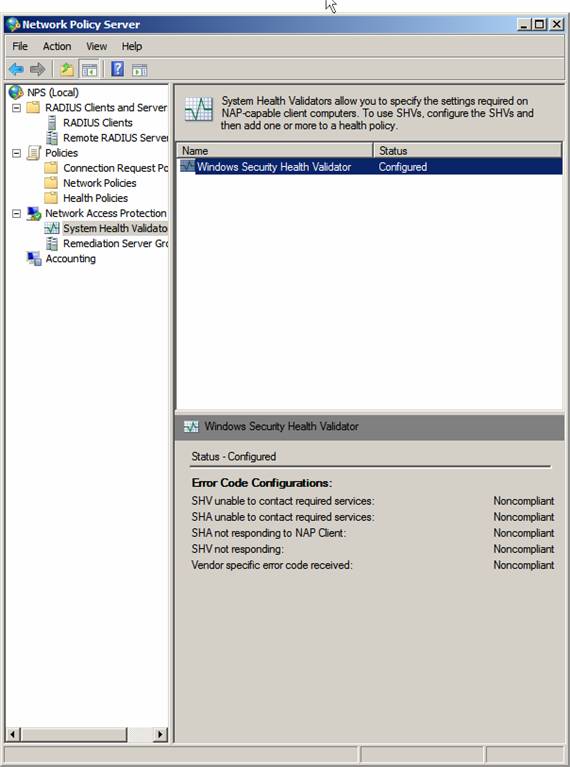

Когда вы развернете узел защиты доступа к сети на левой панели консоли сервера политики сети, вы увидите два узла: узел проверки работоспособности системы и узел группы серверов исправлений. Нажмите на узел проверки работоспособности системы.

Здесь вы можете увидеть на правой панели консоли список средств проверки работоспособности системы, которые используются для определения политики работоспособности, которую мы видели ранее. По умолчанию существует только один SHV — средство проверки работоспособности Windows Security Health Validator. Когда вы нажимаете на этот SHV, вы можете увидеть в нижней панели под SHV список конфигураций кодов ошибок. Вы можете видеть, что мастер установил для каждого из этих кодов ошибок, что клиент должен считаться несоответствующим.

Давайте подробнее рассмотрим, дважды щелкнув запись Windows Security Health Validator.

Рисунок 13

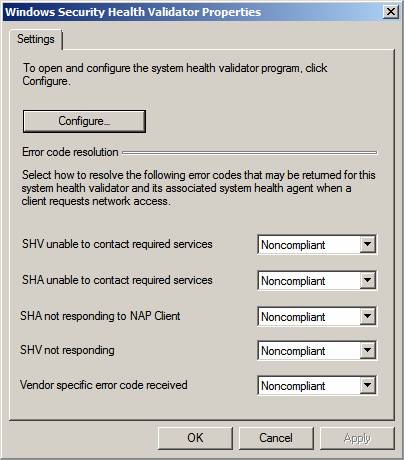

Откроется диалоговое окно свойств средства проверки работоспособности Windows. Здесь вы можете увидеть настройки разрешения кода ошибки. Эти параметры разрешения кодов ошибок используются для определения того, как поступать в ситуациях, когда во время принудительного применения NAP встречаются различные коды ошибок. Значения по умолчанию, настроенные мастером, являются наиболее безопасными, и я рекомендую оставить их такими, какие они есть.

Нажмите кнопку «Настроить», чтобы настроить параметры этого SHV.

Рисунок 14

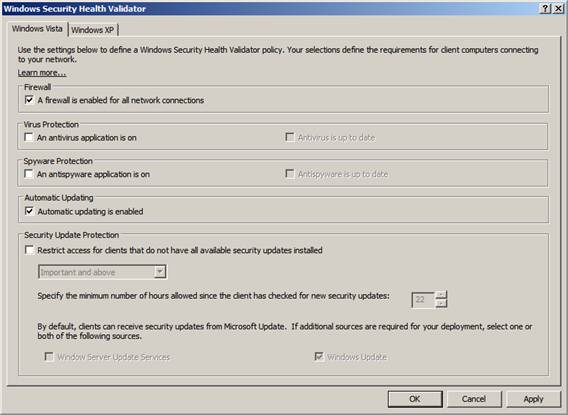

Откроется диалоговое окно Windows Security Health Validator с двумя вкладками: вкладка Windows Vista и вкладка Windows XP. В этом примере мы сосредоточимся на вкладке Windows Vista, поскольку это единственный клиент, который мы будем тестировать после завершения настройки.

Средство проверки работоспособности безопасности Windows позволяет настроить следующее:

- Брандмауэр Вы можете принудительно включить брандмауэр на клиенте Vista, чтобы соответствовать политике работоспособности.

- Защита от вирусов Вы можете принудительно включить защиту от вирусов, чтобы подать жалобу. Кроме того, вы можете потребовать, чтобы защита от вирусов была обновлена, чтобы соответствовать требованиям.

- Защита от программ-шпионов Вы можете принудительно включить антишпионское приложение, чтобы оно соответствовало требованиям. Кроме того, вы можете принудительно обновить антишпионское приложение, чтобы оно соответствовало требованиям.

- Автоматическое обновление Если автоматическое обновление включено, агент NAP на клиенте попытается решить проблему. Например, если пользователь отключает брандмауэр Windows, агент NAP на клиентском компьютере попытается снова включить брандмауэр.

- Защита от обновлений безопасности Когда этот параметр включен, вы можете запретить клиентам доступ к сети на основе их текущего состояния обновлений безопасности. Вы можете использовать раскрывающийся список, показанный на рисунке ниже, чтобы указать, какой тип обновлений безопасности требуется. У вас также есть возможность установить минимальное количество часов, разрешенных с момента проверки клиентом новых обновлений безопасности, а также указать, хотите ли вы разрешить клиентам использовать серверы обновлений Windows Server или Центр обновления Windows (по умолчанию Центр обновления Microsoft разрешен).

Рисунок 15

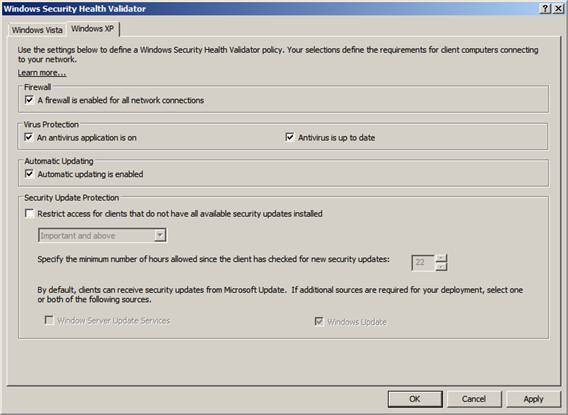

На рисунке ниже показаны параметры SHV для средства проверки работоспособности Windows Security для клиента Windows XP. Обратите внимание, что сюда не включены параметры защиты от вредоносных программ.

Рисунок 16

Резюме

В этой части 3 нашей серии статей о принудительном использовании NAP DHCP мы подробно рассмотрели политики Health, Network и Connection Request, созданные мастером NAP. Кроме того, мы подробно рассмотрели средство проверки работоспособности Windows Security Health. В следующей и последней части серии мы рассмотрим настройку DHCP-сервера, а затем протестируем наши политики NAP. Тогда увидимся! -Том.

- Использование фильтрации групповой политики для создания политики принудительного применения DHCP NAP (часть 1)

- Использование фильтрации групповой политики для создания политики применения NAP DHCP (часть 2)

- Использование фильтрации групповой политики для создания политики принудительного применения NAP DHCP (часть 4)

на информационный бюллетень об обновлении статей WindowSecurity.com в режиме реального времени