Использование фильтрации групповой политики для создания политики применения NAP DHCP (часть 4)

- Использование фильтрации групповой политики для создания политики принудительного применения DHCP NAP (часть 1)

- Использование фильтрации групповой политики для создания политики применения NAP DHCP (часть 2)

- Использование фильтрации групповой политики для создания политики принудительного применения DHCP NAP (часть 3)

В первых трех статьях этой серии о том, как настроить политику принудительного применения DHCP NAP, мы рассмотрели основы NAP, а затем создали политику принудительного применения DHCP на сервере NPS, на котором размещены политики NAP. В этой части 4 и в последней статье серии мы завершим настройку, настроив сервер DHCP для работы с сервером NPS и политиками NAP, а затем настроим групповую политику так, чтобы политика NAP и компоненты NAP автоматически настраивается для любой машины, принадлежащей к группе безопасности компьютеров NAP в Active Directory. В конце мы закончим тестированием решения, чтобы увидеть, действительно ли оно работает.

Настройте DHCP-сервер

Теперь, когда у нас настроены политики NAP с помощью мастера NAP, мы можем переключить внимание на настройку DHCP-сервера. Помните, что DHCP-сервер — это сервер доступа к сети в сценарии DHCP NAP, поэтому нам необходимо настроить DHCP-сервер для связи с компонентами NAP, чтобы он работал.

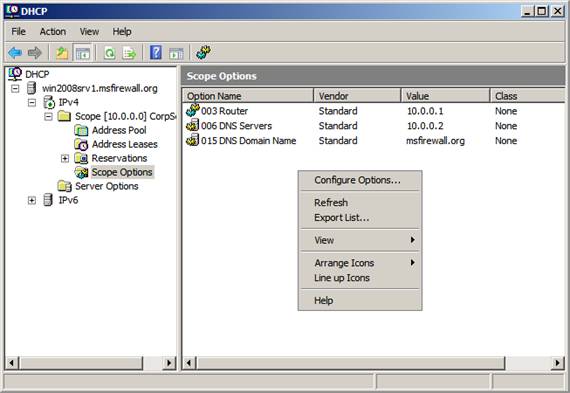

Откройте консоль DHCP из меню «Администрирование». В консоли DHCP разверните имя сервера, затем разверните узел , а затем разверните узел Область. Нажмите на узел «Параметры области» . Щелкните правой кнопкой мыши пустую область на правой панели, как показано на рисунке ниже, и выберите команду «Настроить параметры».

фигура 1

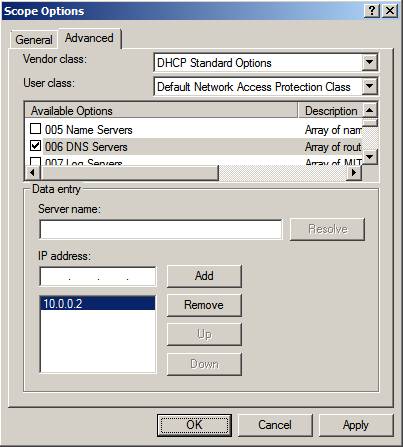

В диалоговом окне «Параметры области» перейдите на вкладку «Дополнительно». Убедитесь, что в раскрывающемся списке Класс поставщика указано Стандартные параметры DHCP. В раскрывающемся списке Класс пользователя убедитесь, что вы выбрали запись Класс защиты доступа к сети по умолчанию. Параметр DHCP, который мы собираемся здесь настроить, будет применяться к клиентам, чтобы идентифицировать себя как клиентов NAP, которые не соответствуют требованиям.

В списке доступных параметров найдите запись 006 DNS-серверов и введите IP-адрес DNS-сервера в текстовое поле IP-адрес, а затем нажмите кнопку Добавить.

фигура 2

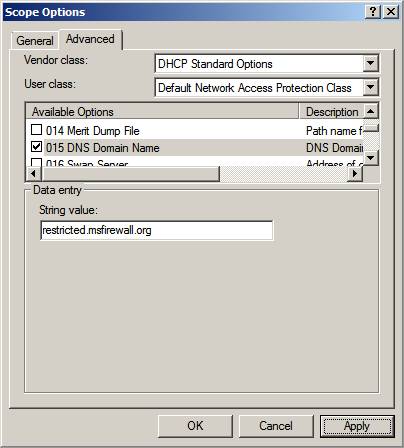

Найдите параметр 015 DNS Domain Name и введите в текстовом поле Строковое значение имя, которое будет использоваться несовместимыми клиентами NAP. Это позволит вам легко идентифицировать несовместимые компьютеры. Нажмите ОК.

Рисунок 3

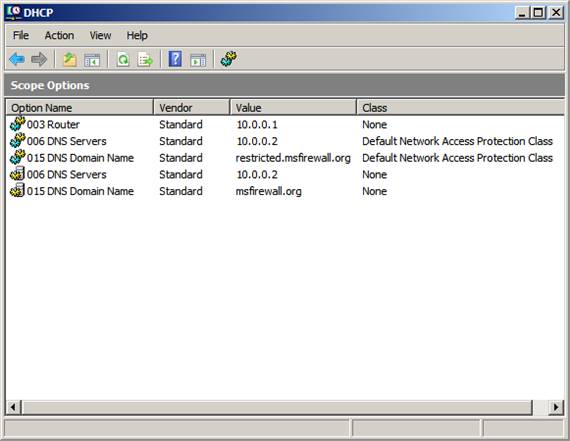

Теперь вы увидите записи как для None, так и для класса защиты доступа к сети по умолчанию. Параметры последнего класса будут назначены несовместимым компьютерам, когда принудительное использование DHCP используется с NAP.

Рисунок 4

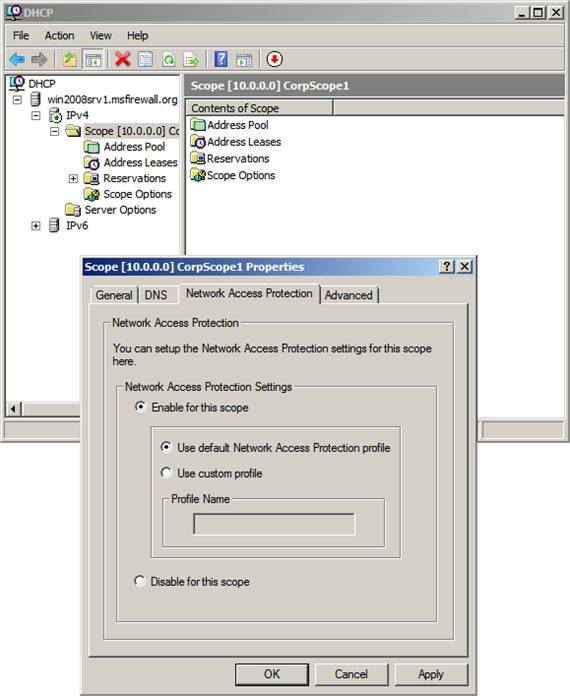

Но прежде чем NAP сможет использовать эти параметры, нам нужно настроить область для работы с NAP. Щелкните узел Scope под узлом на левой панели консоли, а затем щелкните его правой кнопкой мыши. В диалоговом окне «Свойства области» перейдите на вкладку «Защита доступа к сети ». Выберите параметр «Включить для этой области», а затем выберите параметр «Использовать профиль защиты доступа к сети по умолчанию».

Параметр «Использовать настраиваемый профиль» выглядит интересно, но в Интернете, в том числе на веб-сайте www.microsoft.com, нет документации, которая содержала бы какую-либо информацию о том, как можно использовать этот параметр. Я напишу об этом в будущем, если выясню, как заставить это работать.

Нажмите «ОК» в диалоговом окне «Свойства области».

Рисунок 5

Настройка параметров NAP в групповой политике

Хотя мы можем вручную настроить NAP на каждой машине, которая будет участвовать в нашей системе безопасности NAP, ручная настройка не очень масштабируема. Чтобы решить эту проблему, Microsoft включила необходимые расширения групповой политики, необходимые для настройки NAP из групповой политики.

В групповой политике нам нужно сделать три вещи, чтобы централизовать конфигурацию:

- Включите агент NAP на машинах, участвующих в NAP.

- Настройте агент принудительной защиты доступа к сети (в данном случае это будет агент принудительной защиты DHCP DHCP)

- Настройте объект групповой политики так, чтобы он применялся только к компьютерам, принадлежащим к группе безопасности, содержащей компьютеры, которые будут участвовать в управлении доступом к сети NAP.

Перед выполнением следующих шагов необходимо создать объект групповой политики с именем NAP Client Settings. Это можно сделать в консоли управления групповыми политиками. Если вы не знаете, как это сделать, обратитесь к справке в консоли управления групповыми политиками, так как это довольно просто. Убедитесь, что объект групповой политики находится в домене, в котором находятся ваши компьютеры.

Включить агент NAP

После создания объекта групповой политики параметров клиента NAP откройте этот объект групповой политики в редакторе управления групповыми политиками. Вы можете сделать это, щелкнув правой кнопкой мыши объект групповой политики в консоли управления групповыми политиками, а затем выбрав команду «Изменить».

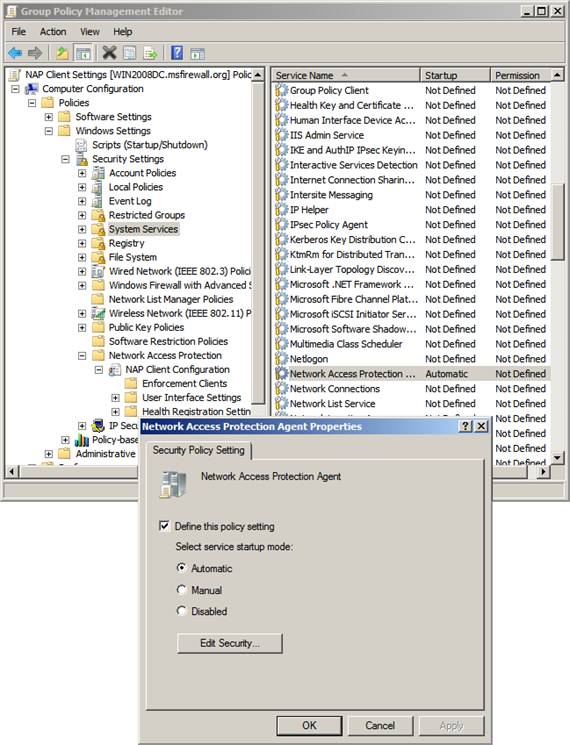

В редакторе управления групповыми политиками разверните узел «Конфигурация компьютера», а затем разверните узел «Политики». Разверните узел «Параметры Windows», а затем щелкните узел «Системные службы».

В узле Системные службы вы увидите запись на правой панели для Агента защиты доступа к сети. Дважды щелкните по этой записи. В диалоговом окне «Свойства агента защиты доступа к сети» установите флажок «Определить этот параметр политики» и выберите параметр « Автоматически ». Нажмите ОК.

Эти шаги включают агент NAP на компьютерах, на которых применяется этот объект групповой политики. Агент NAP должен быть включен, чтобы обработка NAP работала правильно.

Рисунок 6

Включить клиент DHCP Enforcement

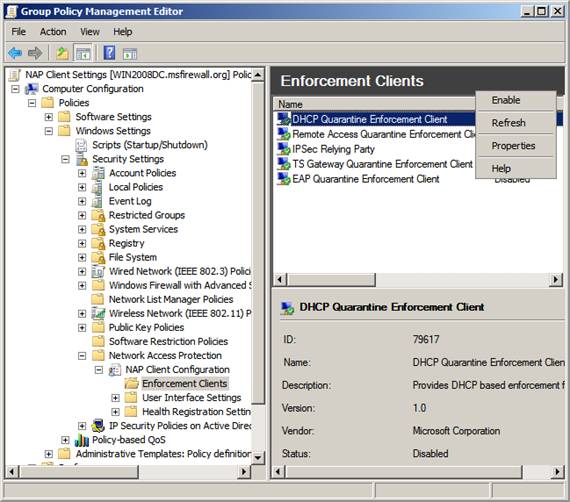

Следующим шагом является включение DHCP Enforcement Client на компьютерах с поддержкой NAP. В редакторе управления групповыми политиками разверните узел Конфигурация компьютера, разверните узел Параметры Windows, а затем разверните узел Защита доступа к сети. Разверните узел «Конфигурация клиента NAP», а затем щелкните узел «Клиенты принудительного применения».

На узле Enforcement Clients правая панель консоли покажет различные клиенты принудительного применения, доступные для NAP. Вы можете включить один или несколько методов принудительного исполнения; вы не ограничены одним клиентом принудительного исполнения. В этом примере мы используем только принудительное применение DHCP, поэтому щелкните правой кнопкой мыши запись DHCP Quarantine Enforcement Client и выберите «Включить», как показано на рисунке ниже.

Рисунок 7

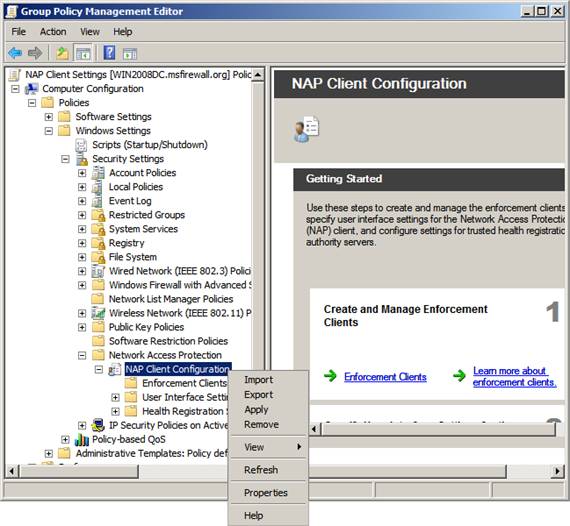

Щелкните узел Конфигурация клиента NAP на левой панели консоли, как показано на рисунке ниже. Щелкните правой кнопкой мыши узел «Конфигурация клиента NAP» и нажмите «Применить». Это применяет параметры Enforcement Client к групповой политике.

Я обнаружил, что бывают случаи, когда настройки Enforcement Client не «принимаются». В прошлом это приводило к запутанным и трудоемким упражнениям по устранению неполадок. Возможно, вам захочется после применения параметров Enforcement Client закрыть консоль управления групповыми политиками и редактор управления групповыми политиками, а затем снова открыть их и проверить параметры Enforcement Client. Если вы обнаружите, что настройки клиента Enforcement не включены, включите их снова. Обычно после второй попытки удерживают.

Рисунок 8

Использование фильтрации безопасности групповой политики для применения объекта групповой политики к группе безопасности компьютеров с принудительной защитой доступа к сети

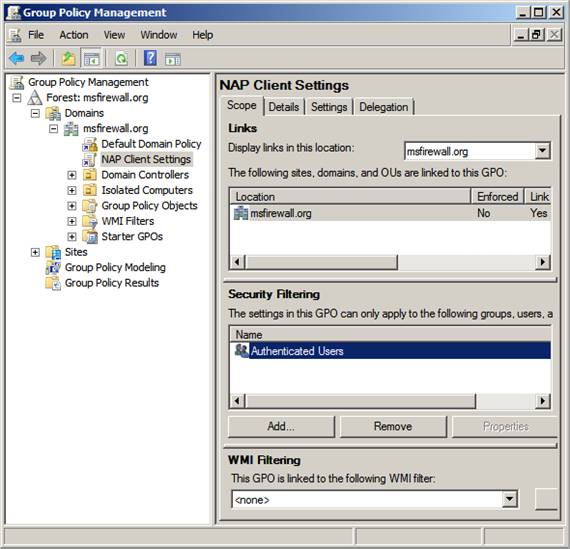

Наш последний шаг в групповой политике — применить параметры объекта групповой политики в объекте групповой политики «Параметры клиента NAP» к компьютерам, принадлежащим группе безопасности «Компьютеры с принудительной защитой доступа к сети», которую мы создали ранее. Откройте консоль управления групповыми политиками, затем разверните имя леса, а затем разверните узел доменов. Затем разверните свое доменное имя и щелкните объект групповой политики «Настройки клиента NAP».

На правой панели консоли вы увидите раздел Security Filtering. Эту функцию можно использовать для применения параметров групповой политики в этом объекте групповой политики к группе безопасности, которую мы создали для клиентских компьютеров NAP.

В разделе «Фильтрация безопасности» щелкните запись «Прошедшие проверку» и нажмите кнопку «Удалить».

Рисунок 9

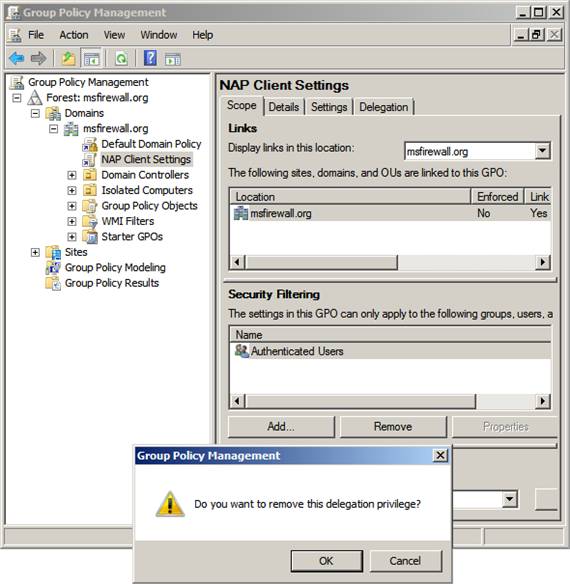

Вы увидите диалоговое окно «Управление групповыми политиками» с вопросом: «Хотите ли вы удалить эту привилегию делегирования?» Нажмите ОК.

Рисунок 10

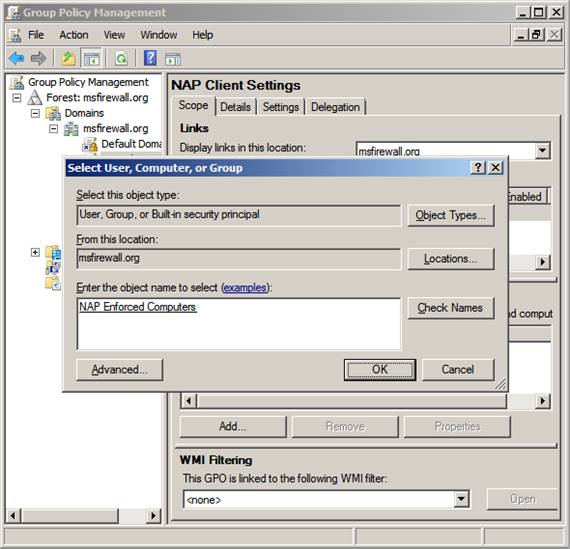

Теперь нажмите кнопку Добавить. Откроется диалоговое окно «Выбор пользователя, компьютера или группы». Введите NAP Enforced Computers в текстовом поле Введите имя объекта для выбора и нажмите Проверить имена, чтобы убедиться, что группу можно найти. Затем нажмите ОК.

Рисунок 11

Теперь вы увидите в разделе «Фильтрация безопасности» группу безопасности, в которую будут помещены компьютеры с поддержкой NAP.

Рисунок 12

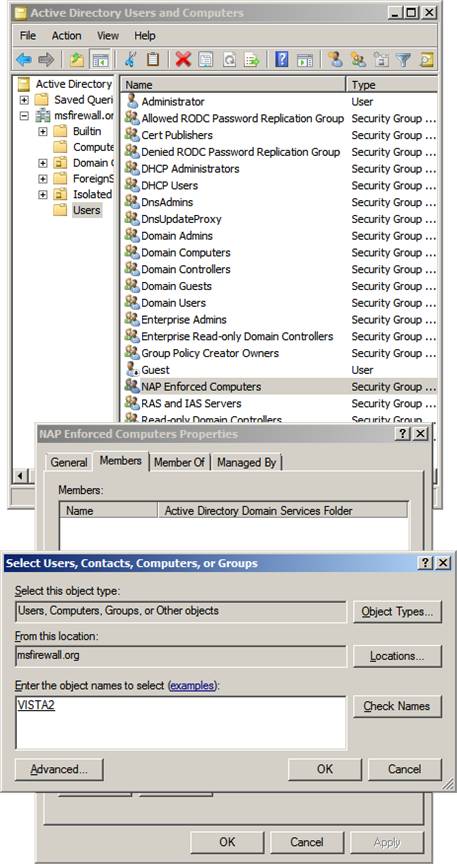

Введите компьютер Vista в группу безопасности NAP Enforced Computers.

С настройками групповой политики мы готовы поместить наш клиентский компьютер Vista в группу безопасности NAP Enforced Computers. Откройте консоль «Пользователи и компьютеры Active Directory» и щелкните узел « Пользователи » на левой панели консоли.

Дважды щелкните запись NAP Enforce Computers. Откроется диалоговое окно «Свойства компьютеров с принудительной защитой NAP». Перейдите на вкладку «Участники», а затем нажмите кнопку «Добавить».

В диалоговом окне «Выбор пользователей, контактов, компьютеров или групп » введите имя компьютера, который будет участвовать в принудительном применении NAP. В этом примере у нас есть компьютер-член домена с именем VISTA2, и мы введем его в текстовое поле «Введите имена объектов для выбора».

Рисунок 13

Если машина, которую вы хотите включить в группу принудительной защиты доступа к сети, еще не присоединилась к домену, вы можете вместо этого создать учетную запись компьютера в Active Directory с помощью параметра «Добавить компьютер» в консоли «Пользователи и компьютеры Active Directory». Позже вы сможете присоединить эту машину к домену. В примере сети, который мы используем в этой статье, компьютер VISTA2 уже является членом домена.

На этом этапе вы можете захотеть запустить команду на контроллере домена. Кроме того, если ваши компьютеры с принудительной защитой доступа к сети уже присоединены к домену, вы можете перезапустить эти компьютеры, чтобы применить новые параметры групповой политики.

Наиболее проблематичной областью решения NAP являются тайминги групповой политики. В производственной сети у вас будет достаточно времени, чтобы дождаться распространения групповой политики, но в лабораторной среде мы склонны проявлять нетерпение и хотим, чтобы все заработало сразу. Если вы обнаружите, что настройки не применяются к клиенту, наберитесь терпения. Перезапустите клиент пару раз или выполните команду на клиенте. Если NAP по-прежнему не работает, перепроверьте все параметры в конфигурации NAP, а также в групповой политике. Есть много «движущихся частей», и легко пропустить шаг.

Теперь давайте посмотрим на решение NAP в действии.

Протестируйте решение

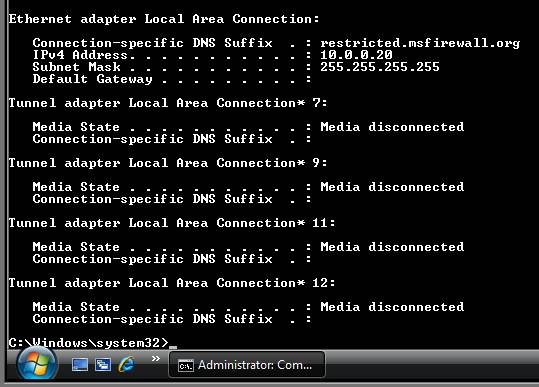

Помните, что при принудительном использовании DHCP клиенты должны использовать DHCP для получения информации об IP-адресах. Когда вы открываете командную строку и запускаете Команда, вы получите информацию об IP-адресации для DHCP-клиента. На рисунке ниже видно, что этот клиент не соответствует требованиям NAP, поскольку он получил доменное имя которое является параметром DHCP, созданным для несовместимых клиентов NAP.

Рисунок 14

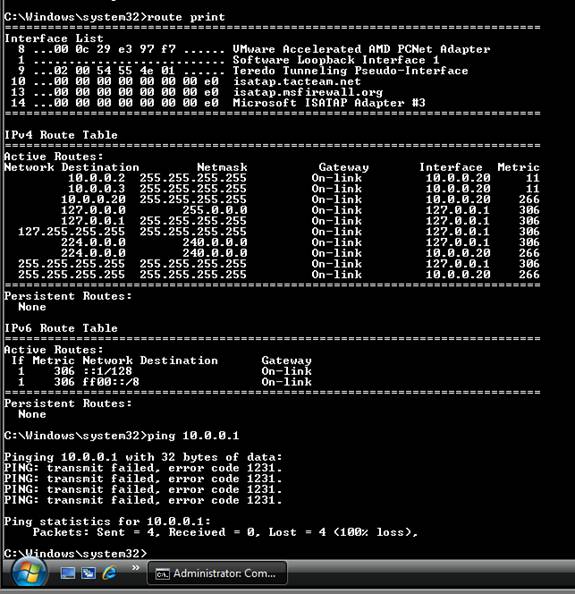

В командной строке запустите команду Route Print. Обратите внимание на маршруты к DHCP-серверу и контроллеру домена. Обратите внимание, что нет других интерфейсов маршрутизации для идентификатора сети в подсети. Это означает, что этот клиент NAP сможет получить доступ к DHCP-серверу и контроллеру домена, но не к другим компьютерам в сети. Эта машина заблокирована, потому что записи таблицы маршрутизации запрещают доступ к любым другим IP-адресам, кроме тех, которые мы настроили в NAP (помните, что контроллер домена находится в группе исправления, а DHCP автоматически разрешен, поскольку он является сервером доступа к сети). который контролирует уровень доступа к сети).

Рисунок 15

Эти выводы — это то, что вы бы увидели, если бы машина не была присоединена к домену или если бы настройки NAP не применялись к клиенту.

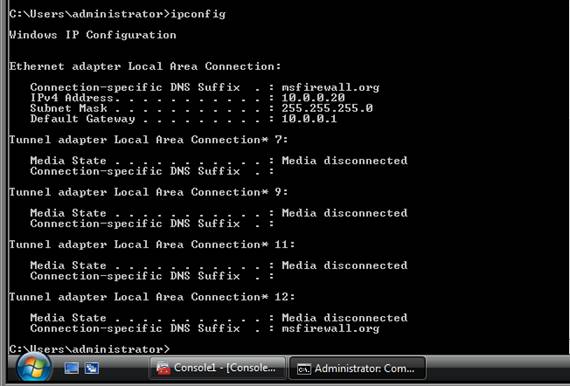

Теперь давайте посмотрим, как все выглядит, когда применяются настройки NAP.

Запустите команду еще раз, и вы увидите, что вы получаете доменное имя без ограничений, назначенное клиенту.

Рисунок 16

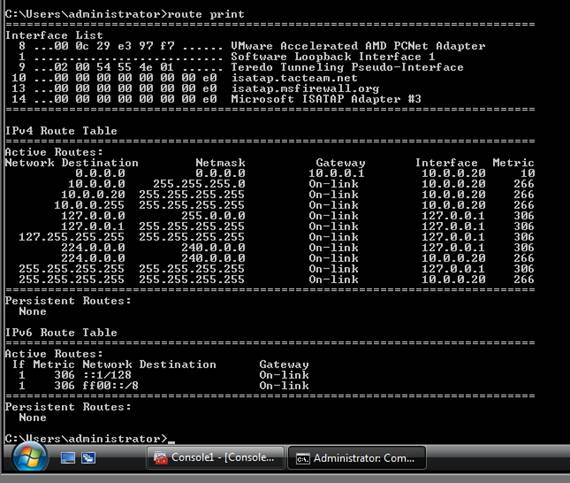

Запустите команду Route Print. Здесь вы увидите, что у нас настроен шлюз по умолчанию. Кроме того, теперь у нас есть интерфейс маршрутизации для идентификатора сети в подсети. Специальные интерфейсы маршрутизации для DHCP-сервера и контроллера домена удалены.

Рисунок 17

Давайте протестируем функцию автоматического исправления. Напомним, что мы включили автоматическое исправление в Windows Security SHV. Это позволяет агенту NAP попытаться исправить проблемы безопасности, которые могут возникнуть на клиенте NAP. Например, если брандмауэр отключен на клиенте NAP, агент NAP может снова включить брандмауэр.

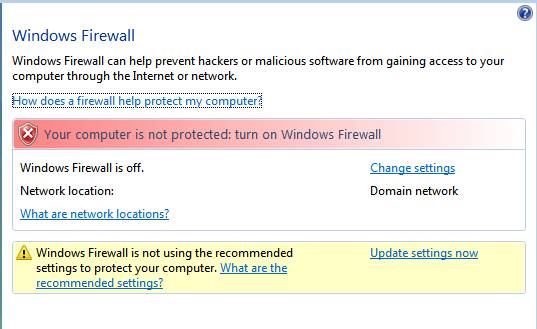

На рисунке ниже видно, что я отключил брандмауэр Windows на клиенте Vista. Попробуйте это на своем собственном клиенте Vista.

Рисунок 18

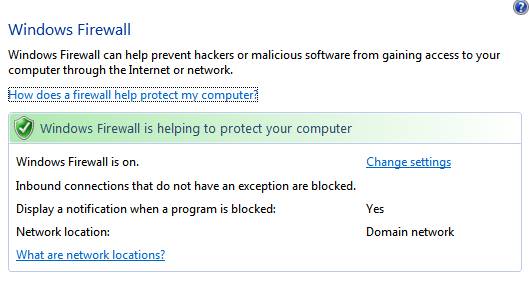

Подождите несколько секунд. Бам! Вы увидите, что состояние брандмауэра Windows автоматически меняется на снова включенное без какого-либо вмешательства с вашей стороны.

Рисунок 19

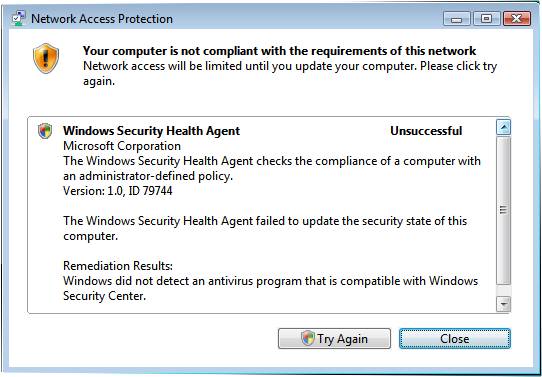

Обратите внимание, что вы ничего не видели в системном трее для этого. Если вы хотите видеть уведомление в системном трее, вам необходимо настроить все так, чтобы агент NAP не мог выполнять автоматическое исправление. Если вы вернетесь к Windows SHV на сервере NPS, вы можете изменить его так, чтобы требовалась антивирусная программа. Если на клиенте нет антивирусной программы, вы увидите всплывающее уведомление на панели задач о том, что конфигурация безопасности компьютера не соответствует сетевым требованиям. Если щелкнуть всплывающую подсказку, вы увидите диалоговое окно, подобное показанному на рисунке ниже.

Рисунок 20

Резюме

В этой последней части нашей серии из четырех частей об использовании принудительного применения DHCP с NAP мы рассмотрели конфигурацию DHCP-сервера, а затем настроили групповую политику для автоматизации развертывания политик. Затем мы закончили тестирование решения и подтвердили, что применение политики NAP DHCP действительно работает. И это произошло! В будущем я сделаю больше статей о настройке NAP с использованием различных методов принудительного применения. Затем мы более подробно рассмотрим более сложные варианты, такие как использование нескольких серверов NAP и DHCP (или принудительных серверов). Тогда увидимся! -Том.

- Использование фильтрации групповой политики для создания политики принудительного применения DHCP NAP (часть 1)

- Использование фильтрации групповой политики для создания политики применения NAP DHCP (часть 2)

- Использование фильтрации групповой политики для создания политики принудительного применения DHCP NAP (часть 3)