Использование фильтрации групповой политики для создания политики применения NAP DHCP (часть 2)

- Использование фильтрации групповой политики для создания политики принудительного применения DHCP NAP (часть 1)

- Использование фильтрации групповой политики для создания политики принудительного применения DHCP NAP (часть 3)

- Использование фильтрации групповой политики для создания политики принудительного применения NAP DHCP (часть 4)

подпишитесь на информационный бюллетень WindowSecurity.com, посвященный обновлению статей в режиме реального времени

В первой части этой серии, посвященной настройке политики принудительной защиты DHCP NAP, мы рассмотрели некоторые основы работы NAP, а затем установили службы DHCP и NPS на сервере политик NAP. Во второй части этой серии мы рассмотрим, как использовать мастер политик NAP для автоматического создания политик сети, работоспособности и подключения, которые будут использоваться для управления доступом к сети.

Использование мастера NAP для создания политики принудительного применения NAP DHCP

Теперь мы можем приступить к самой интересной части — созданию политики NAP DHCP Enforcement. После того, как мы запустим мастер, мастер создаст следующие политики:

- Политика здравоохранения

- Политики запросов на подключение

- Сетевые политики

- Групповые политики сервера исправлений

Мы более подробно рассмотрим каждую из этих политик после завершения работы мастера.

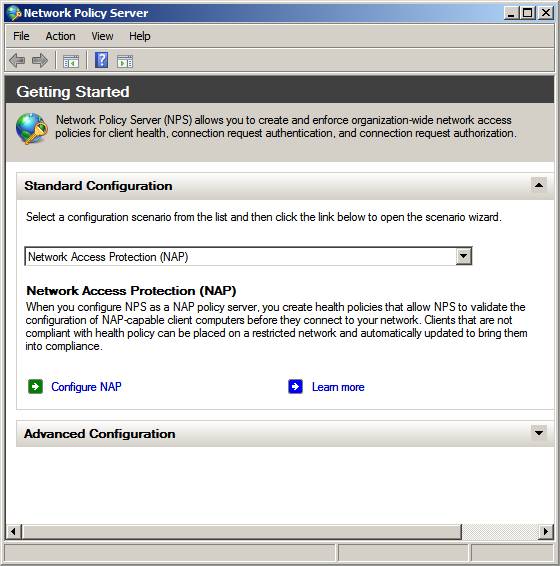

Откройте консоль Network Policy Server из меню «Администрирование». Оттуда вы увидите в средней панели консоли страницу «Начало работы». В разделе Стандартная конфигурация выберите параметр Защита доступа к сети (NAP) из списка Выберите сценарий конфигурации из списка, а затем щелкните ссылку ниже, чтобы открыть мастер сценариев.

Теперь щелкните ссылку «Настроить NAP».

фигура 1

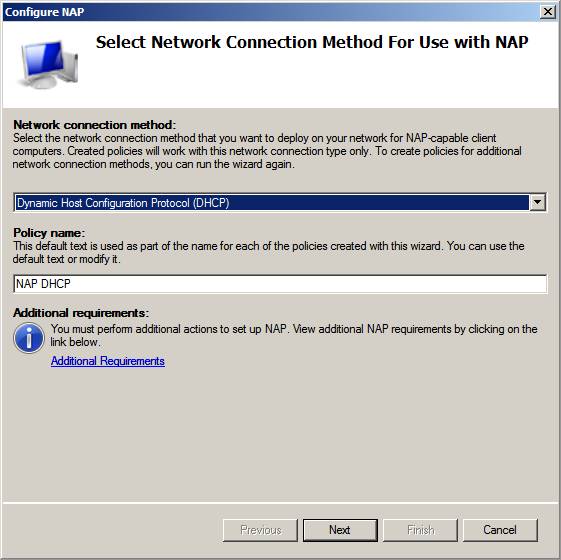

На странице «Выберите метод сетевого подключения для использования с NAP» в разделе «Метод сетевого подключения » выберите параметр «Протокол динамической конфигурации хоста» (DHCP) из раскрывающегося списка. Помните, что когда мы используем NAP, мы должны выбрать метод принудительного применения, и это то, что вы здесь делаете. В этом сценарии DHCP-сервер становится «сервером доступа к сети», и именно DHCP-сервер отвечает за уровень доступа к сети, который может иметь клиент NAP.

Текстовое поле Имя политики будет автоматически заполнено NAP DHCP для имени, которое будет добавлено к ряду политик, созданных мастером. Мы увидим это позже, когда завершим работу мастера NAP.

Нажмите «Далее».

фигура 2

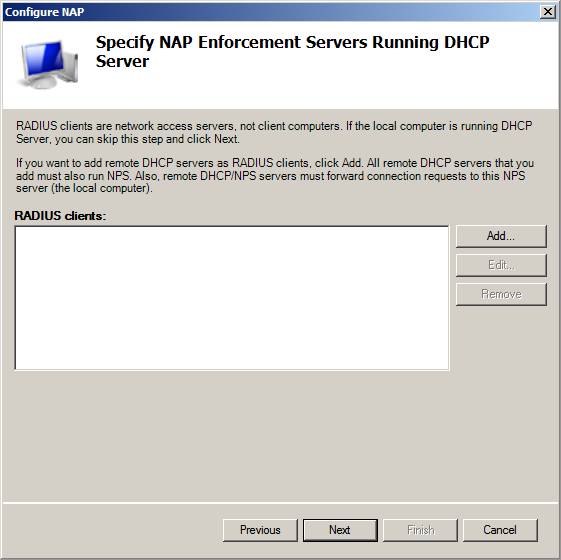

На странице Указать сервер принудительного доступа к сети, на котором запущен DHCP-сервер, можно указать IP-адрес DHCP-сервера, который будет действовать как серверы доступа к сети. Этот параметр используется, когда сервер DHCP и сервер политики сети, на котором размещены политики защиты доступа к сети, не расположены на одном сервере.

Если вы хотите добавить удаленные серверы принудительной защиты доступа к сети DHCP, они должны быть настроены как клиенты RADIUS, а это означает, что вам также необходимо настроить эти машины как серверы NPS. Разница в том, что на этих NPS-серверах не размещаются параметры политики NAP. Они просто проксируют запросы RADIUS на сервер NPS, на котором размещены параметры политики NAP. Я рекомендую эту конфигурацию в большой производственной среде, где сервер DHCP и серверы NAP будут относительно загружены. Кроме того, вполне вероятно, что в вашей компании будет несколько DHCP-серверов, и вы хотите, чтобы все они могли обмениваться данными с вашим сервером или серверами политик NAP.

В этом примере сети мы совместно размещаем серверы DHCP и NPS на одном компьютере, поэтому мы не будем добавлять в список удаленные серверы DHCP. Нажмите «Далее».

Рисунок 3

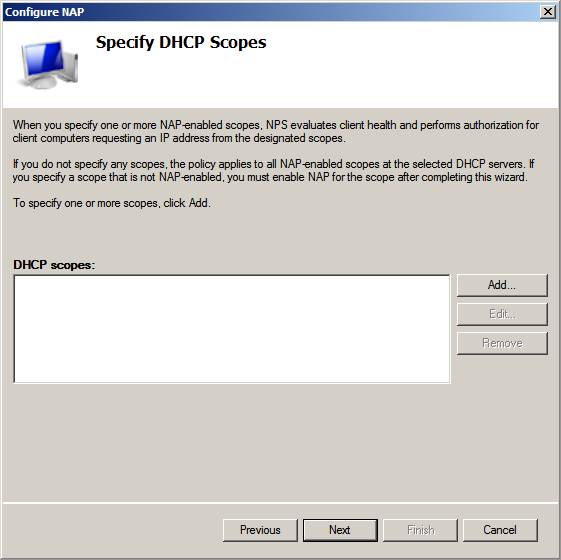

У вас есть возможность включить NAP для каждой области при использовании принудительного применения DHCP. Если вы не хотите применять политику NAP ко всем областям DHCP, вы можете ввести области, к которым вы хотите применить политику NAP, на странице Specify DHCP Scopes. В нашем примере сети мы хотим включить политику NAP во всех областях, поэтому мы не будем вводить какие-либо конкретные области на этой странице. Нажмите «Далее».

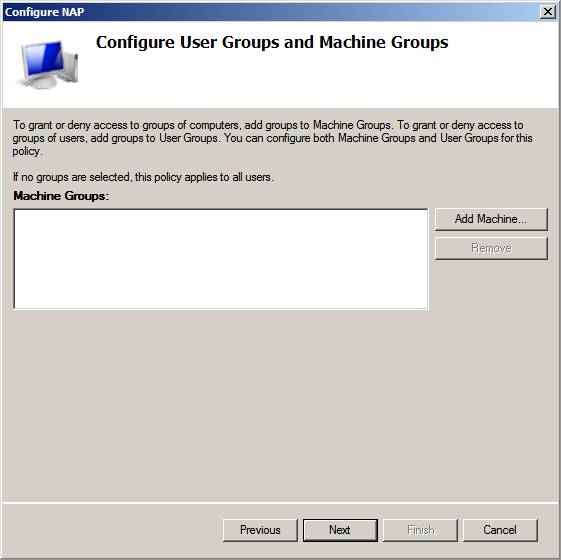

Рисунок 4

Вы также можете разрешить или запретить доступ к определенным группам пользователей или компьютеров в своей политике NAP. В этом примере мы применим политику ко всем машинам и пользователям. Нажмите «Далее».

Рисунок 5

Всем компьютерам необходим доступ к определенным серверам в сети. К ним относятся серверы инфраструктуры, такие как серверы Active Directory, DNS, DHCP и WINS. Всем машинам потребуется доступ к серверам исправления, то есть машинам, к которым несоответствующие машины могут получить доступ для достижения соответствия.

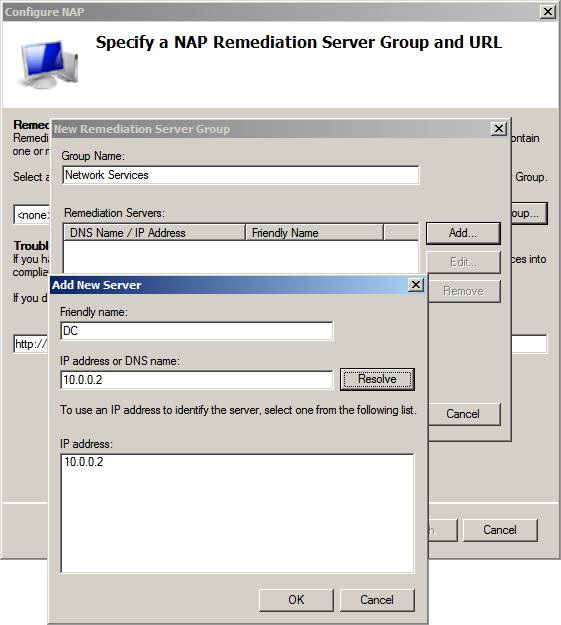

На странице «Укажите группу серверов исправлений NAP и URL-адрес» нажмите кнопку « Группа», чтобы открыть диалоговое окно «Новая группа серверов исправлений». В диалоговом окне «Новая группа серверов исправлений» введите имя группы в текстовом поле «Имя группы». В этом примере мы назовем группу «Сетевые службы».

Нажмите кнопку «Добавить» в диалоговом окне «Новая группа серверов исправлений». Откроется диалоговое окно «Добавить новый сервер», в котором можно указать серверы, которые будут членами группы исправления. В диалоговом окне Добавить новый сервер введите имя сервера в текстовом поле Понятное имя. В этом примере мы введем имя контроллера домена, поэтому мы введем DC в это текстовое поле. IP-адрес контроллера домена — 10.0.0.2, поэтому мы введем его в текстовое поле IP-адрес или DNS-имя. Если вы знаете имя DNS-сервера, вы можете ввести его в текстовое поле, а затем нажать кнопку «Разрешить».

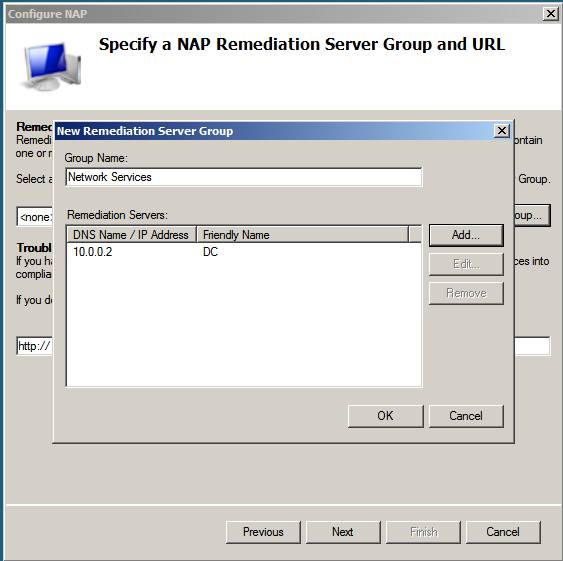

Нажмите «ОК» в диалоговом окне «Добавить новый сервер».

Рисунок 6

Теперь вы видите имя группы серверов исправления и IP-адрес сервера, который вы добавили в группу. Помните, что цель этой группы — вывести ее из-под ограничений политики NAP. Контроллер домена в этом примере — это машина, с которой должны иметь возможность общаться все члены домена, чтобы войти в систему. Если вы не разрешаете своим клиентам NAP, совместимым или нет, подключаться к контроллеру домена, они не смогут войти в сеть, чтобы попытаться стать совместимыми после входа в систему.

Нажмите «ОК» в диалоговом окне «Новая группа серверов исправлений».

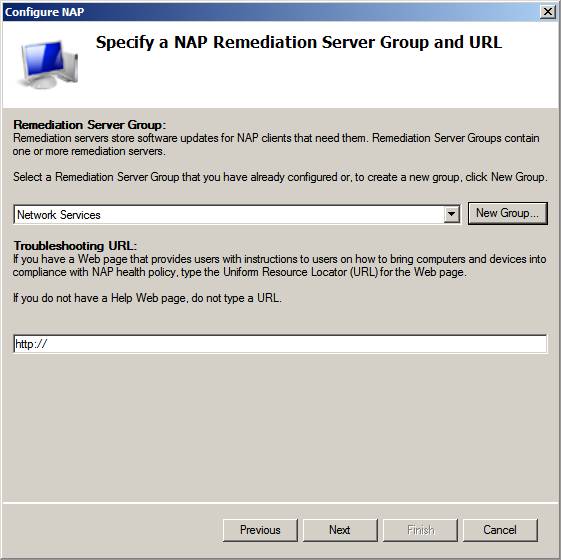

Рисунок 7

Нажмите «Далее» на странице «Укажите группу серверов исправлений NAP и URL-адрес». Обратите внимание, что у нас также есть возможность ввести URL-адрес для устранения неполадок на этой странице. Мы не будем использовать его в этом примере, но это то, что вы можете включить, если хотите направить пользователей на веб-страницу, которая показывает им, как обеспечить соответствие, если их компьютеры в конечном итоге перестанут соответствовать требованиям и не смогут автоматически исправить.

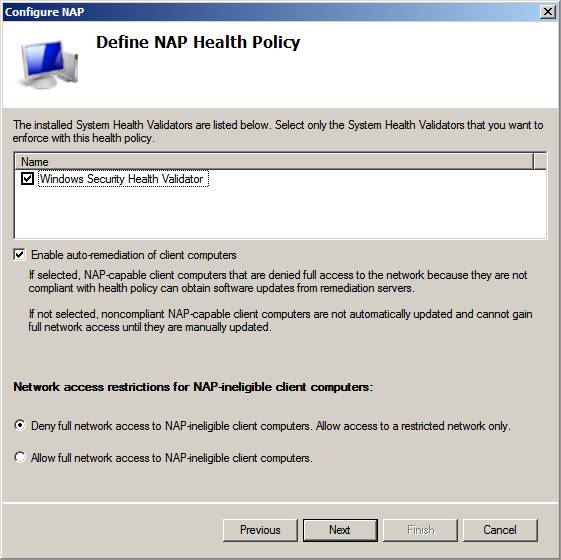

Рисунок 8

На странице «Определить политику работоспособности NAP» вы можете выбрать, какие средства проверки работоспособности системы вы хотите использовать для определения политики работоспособности. По умолчанию в Windows Server 2008 включен только один валидатор работоспособности системы — валидатор работоспособности безопасности Windows. Сторонние поставщики могут включать свои собственные средства проверки работоспособности системы, которые можно установить на сервер политик NAP. Тем не менее, я не знаю ни об одном из них в настоящее время.

Убедитесь, что в поле Windows Security Health Validator установлен флажок. Также поставьте галочку в поле Включить автоматическое восстановление клиентских компьютеров. Этот параметр позволяет клиентским компонентам NAP попытаться устранить проблему самостоятельно, если это возможно. Например, если брандмауэр Windows отключен, агент NAP попытается включить сам брандмауэр Windows.

В ограничениях доступа к сети для клиентских компьютеров, не поддерживающих NAP, вы определяете, что вы хотите делать с компьютерами, не поддерживающими NAP. У вас есть два варианта:

- Запретите полный сетевой доступ к клиентским компьютерам, не поддерживающим NAP. Разрешить доступ только к ограниченной сети

- Разрешить полный сетевой доступ к клиентским компьютерам, не поддерживающим NAP

Первый вариант более безопасный, а второй — более либеральный. Ваш выбор зависит от ваших целей проектирования для NAP. Возможно, вы захотите разрешить компьютерам, не поддерживающим NAP, полный доступ к сети во время развертывания NAP, а затем после завершения развертывания NAP, затем вы включаете переключатель и заставляете все машины быть совместимыми с NAP.

Нажмите «Далее» на странице «Определить политику работоспособности NAP ».

Рисунок 9

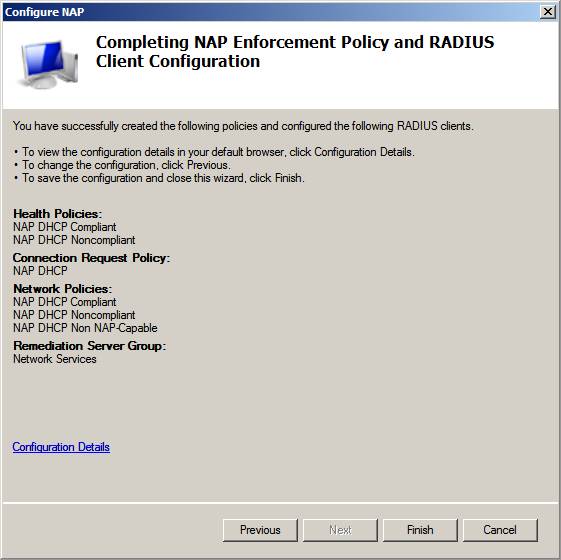

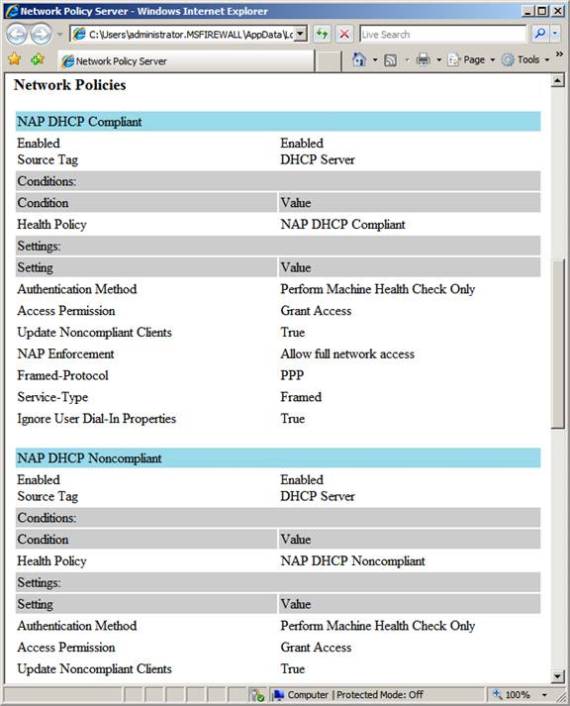

На странице Completing NAP Enforcement Policy and RADIUS Client Configuration вы можете увидеть Health Policies, Connection Request Policy, Network Policies и Remediation Server Group, которые будут созданы мастером. Чуть позже мы подробнее рассмотрим каждую из этих политик.

Рисунок 10

Обратите внимание на ссылку «Сведения о конфигурации». Когда вы щелкнете по этой ссылке, откроется веб-страница с подробной информацией о каждой из политик, которые будут созданы мастером.

Рисунок 11

Резюме

В этой, второй части нашей серии, посвященной принудительному использованию DHCP для клиентов NAP, мы рассмотрели мастер политик NAP и рассмотрели все параметры, предоставляемые мастером. Мы видели, что мастер политик NAP позволяет относительно просто создать комплексную политику NAP, поскольку он создает ряд политик сети, работоспособности и подключения, которые контролируют, какие машины могут участвовать в сети. В следующей части этой серии мы рассмотрим каждое из этих правил более подробно и объясним функцию и обоснование каждого из этих правил. Тогда увидимся! -Том.

- Использование фильтрации групповой политики для создания политики принудительного применения DHCP NAP (часть 1)

- Использование фильтрации групповой политики для создания политики принудительного применения DHCP NAP (часть 3)

- Использование фильтрации групповой политики для создания политики принудительного применения NAP DHCP (часть 4)

подпишитесь на информационный бюллетень WindowSecurity.com, посвященный обновлению статей в режиме реального времени