Использование фильтрации групповой политики для создания политики применения NAP DHCP (часть 1)

- Использование фильтрации групповой политики для создания политики применения NAP DHCP (часть 2)

- Использование фильтрации групповой политики для создания политики принудительного применения DHCP NAP (часть 3)

- Использование фильтрации групповой политики для создания политики принудительного применения NAP DHCP (часть 4)

подпишитесь на информационный бюллетень WindowSecurity.com, посвященный обновлению статей в режиме реального времени

Защита доступа к сети — это новая функция управления доступом к сети, включенная в Windows Server 2008. Защита доступа к сети или NAP позволяет вам контролировать, какие компьютеры могут участвовать в вашей сети. Возможность участия в вашей сети определяется тем, может ли клиентский компьютер NAP соответствовать требованиям безопасности, изложенным в ваших политиках NAP.

NAP имеет ряд «подвижных частей», что усложняет настройку. Помимо количества движущихся частей, возникает вопрос о том, какой тип принудительного применения NAP вы хотите включить. Например, существует ряд клиентов NAP Enforcement, которые контролируют доступ к сети на основе информации об IP-адресации или в зависимости от наличия у клиента сертификата работоспособности, позволяющего ему подключаться к сети.

В этой серии статей я помогу вам собрать простое решение для принудительного использования DHCP NAP. При использовании DHCP NAP сервер DHCP становится вашим сервером доступа к сети. Это означает, что DHCP-сервер отвечает за предоставление клиентским компьютерам NAP информации, соответствующей их уровню соответствия. Если клиентский компьютер NAP соответствует требованиям, он получает информацию об IP-адресации, которая позволит ему подключаться к другим компьютерам в вашей сети. Если клиентский компьютер NAP не соответствует вашим политикам работоспособности сети, клиенту NAP будет назначена информация об IP-адресе, которая ограничивает количество компьютеров, к которым может подключаться клиент. Как правило, ваша политика защиты доступа к сети позволяет вашим несовместимым компьютерам подключаться к контроллерам домена и серверу сетевой инфраструктуры, а также к компьютерам, которые позволяют несовместимому компьютеру исправиться и, таким образом, стать совместимыми.

В сценарии DHCP NAP Enforcement требуются другие серверы. Хотя DHCP-сервер является сервером доступа к сети в этом сценарии, вам нужен RADIUS-сервер, который будет содержать ваши политики NAP. На совместимом с NAP сервере RADIUS хранится ряд политик, таких как политики работоспособности, сетевые политики и политики запросов на подключение. В Windows Server 2008 сервер политики сети (NPS) используется в качестве сервера RADIUS, который будет содержать политики NAP. NPS-сервер будет работать с вашим DHCP-сервером и информировать DHCP-сервер, если клиент соответствует требованиям NAP или не соответствует вашим политикам.

Чтобы настроить политику работоспособности, вам потребуется хотя бы один Security Health Validator (SHV), установленный на сервере NPS. По умолчанию Windows Server 2008 предоставляет средство проверки работоспособности безопасности Windows, которое можно использовать для настройки политик работоспособности сети.

На стороне клиента необходимо включить два компонента: агент NAP и клиент принудительного применения NAP. Агент NAP собирает информацию о состоянии безопасности клиентского компьютера NAP, а агент применения NAP используется для применения политики NAP в зависимости от выбранного вами типа принудительного применения NAP. В сценарии, который мы будем использовать в этой серии, мы включим агент принудительного применения DHCP NAP.

Пример сети очень прост. Включает в себя три машины:

- Контроллер домена Windows Server 2008. Никаких других служб на этом компьютере не установлено. IP-адрес, назначенный этому компьютеру, — 10.0.0.2, и этот компьютер является контроллером домена в домене msfirewall.org.

- Член Windows Server 2008 в домене msfirewall.org. IP-адрес этого компьютера — 10.0.0.3. На этом компьютере будут установлены службы DHCP и NPS, что мы и сделаем в ходе этой серии статей.

- Клиентский компьютер Windows Vista. Этот компьютер является членом домена msfirewall.org.

- В этой серии статей мы выполним следующие процедуры:

- Создайте группу безопасности, в которую будут помещены клиентские компьютеры NAP.

- Установите службы NPS и DHCP на рядовом сервере.

- Используйте мастер NAP для создания политики принудительного применения NAP DHCP.

- Просмотрите политику запросов на подключение NAP.

- Просмотрите политики сети NAP.

- Ознакомьтесь с политиками работоспособности NAP.

- Настройте DHCP-сервер для связи с сервером NPS для обеспечения защиты доступа к сети.

- Настройте параметры NAP в групповой политике.

- Введите компьютер Vista в группу компьютеров принудительного доступа к сети.

- Протестируйте решение

Опять же, в настройке NAP есть ряд «подвижных частей», поэтому прочитайте эти инструкции пару раз, прежде чем внедрять ее в своей собственной лаборатории. Убедитесь, что вы понимаете, почему мы делаем каждый шаг, и не стесняйтесь обращаться ко мне по адресу [email protected], если у вас есть какие-либо вопросы о конфигурации.

Давайте начнем!

Создание группы безопасности для клиентских компьютеров NAP

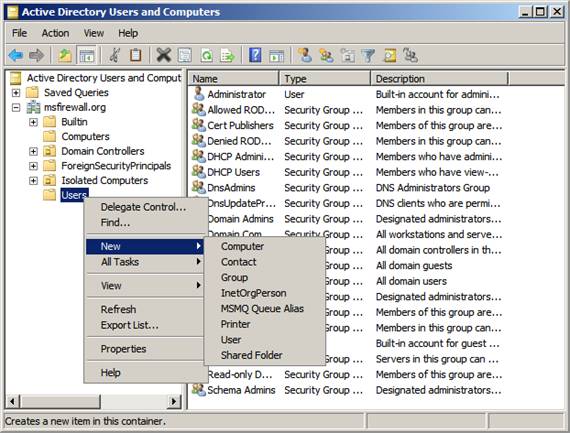

Первое, что мы сделаем, это создадим группу безопасности для компьютеров, к которым будет применяться политика NAP. Откройте консоль «Пользователи и компьютеры Active Directory» и щелкните правой кнопкой мыши узел «Пользователи». Наведите указатель мыши на Новый и щелкните Группа.

фигура 1

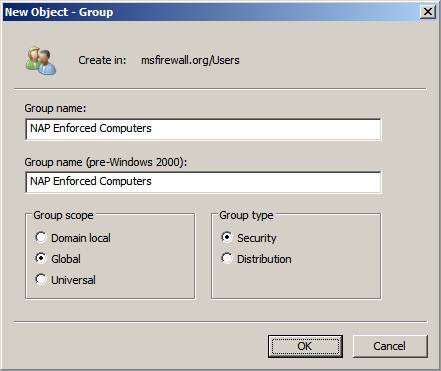

В диалоговом окне «Новый объект — группа» введите «Компьютеры с принудительной защитой доступа к сети» в текстовом поле «Имя группы ». Выберите параметр « Глобальный» в списке «Область группы» и выберите параметр « Безопасность» в списке «Тип группы». Нажмите ОК.

фигура 2

Установите NPS и DHCP на сервер NPS.

На компьютере NPS будут размещены сервер политики сети и роли DHCP-сервера. Обратите внимание, что вы можете поместить DHCP-сервер на компьютер, отличный от сервера NPS, на котором будут размещаться политики NAP, но вам все равно нужно будет настроить этот «удаленный» DHCP-сервер и как DHCP-сервер, и как сервер NPS, а затем настроить этот NPS-сервер для пересылки запросов аутентификации на ваш NAP-сервер. Чтобы упростить задачу, мы просто разместим NPS и DHCP-сервер на одном компьютере.

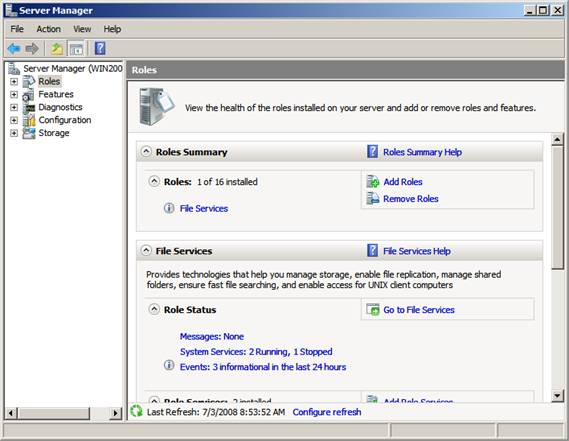

В консоли диспетчера серверов щелкните узел «Роли», а затем щелкните ссылку «Добавить роли», как показано на рисунке ниже.

Рисунок 3

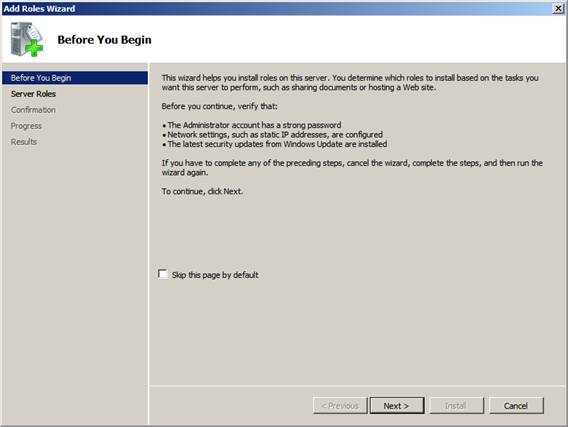

Нажмите «Далее» на странице «Перед началом работы».

Рисунок 4

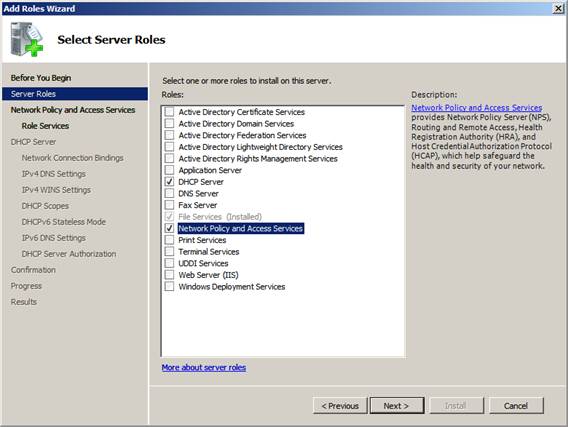

На странице «Выбор ролей сервера» поставьте галочку напротив «DHCP-сервер», «Сетевая политика» и «Службы доступа». Нажмите «Далее».

Рисунок 5

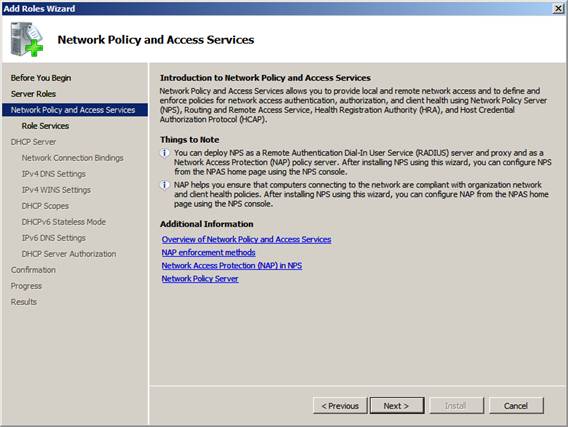

Прочтите информацию на странице «Сетевая политика и службы доступа» и нажмите «Далее».

Рисунок 6

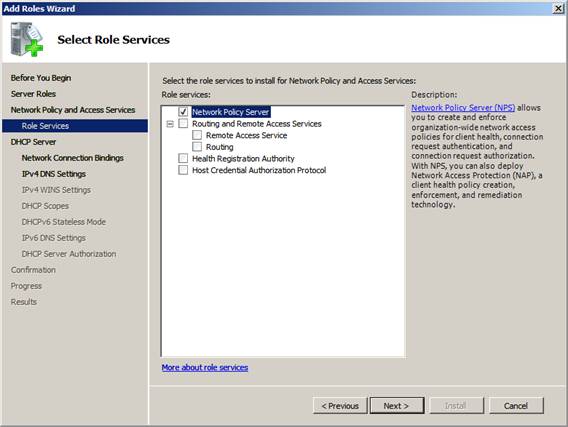

Нам не нужны все службы ролей, предоставляемые ролью сетевых политик и служб доступа. Нам нужна только роль RADIUS (Network Policy Server). Поставьте галочку в поле Network Policy Server. Не выбирайте другие варианты. Нажмите «Далее».

Рисунок 7

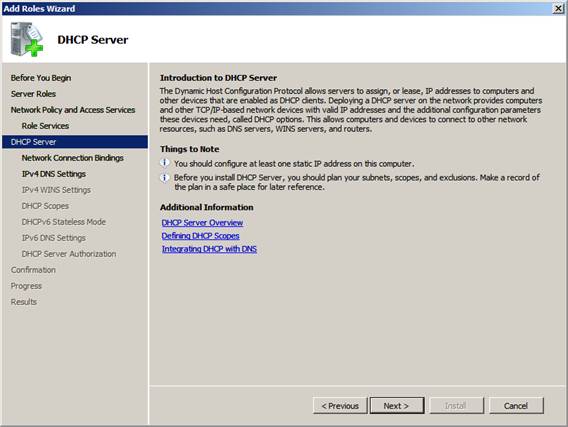

Прочтите информацию на странице DHCP-сервера и нажмите «Далее».

Рисунок 8

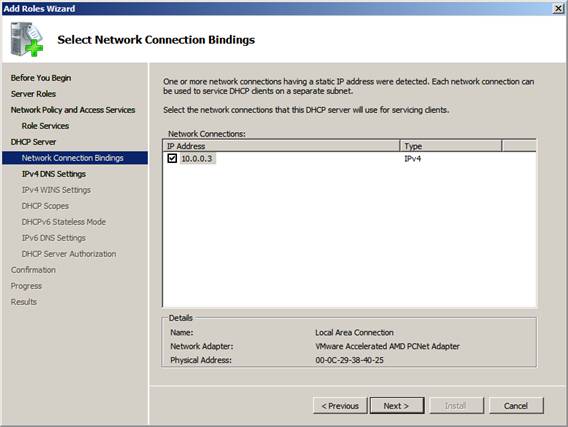

Диспетчер серверов делает нашу жизнь немного проще, чем раньше, поскольку он предлагает нам возможность настроить DHCP-сервер в процессе установки. На странице «Выбор привязок сетевого подключения» выберите IP-адрес, который должен прослушиваться DHCP-сервером. Выбор, который вы делаете здесь, зависит от сложности вашей среды DHCP, поскольку в вашей организации может быть настроен один или несколько ретрансляторов DHCP, и, следовательно, к серверу DHCP привязано более одного IP-адреса. В этом сценарии это не так, поскольку у нас есть один IP-адрес, привязанный к этой машине. Поставьте галочку в поле IP-адрес и нажмите Далее.

Рисунок 9

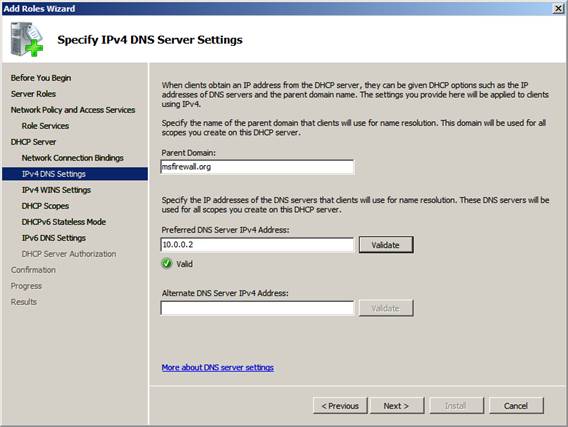

На странице «Укажите параметры DNS-сервера IPv4» у вас есть возможность настроить некоторые параметры DHCP. Введите доменное имя вашего домена в текстовое поле «Родительский домен» и введите IP-адрес вашего DNS-сервера в текстовое поле «Предпочтительный IPv4-адрес DNS-сервера ». В этом примере наше доменное имя — msfirewall.org, поэтому мы введем это доменное имя, а IP-адрес нашего DNS-сервера — 10.0.0.2, поэтому мы введем этот IP-адрес. В этом примере у нас нет альтернативного DNS-сервера, поэтому мы нажмем «Далее».

Рисунок 10

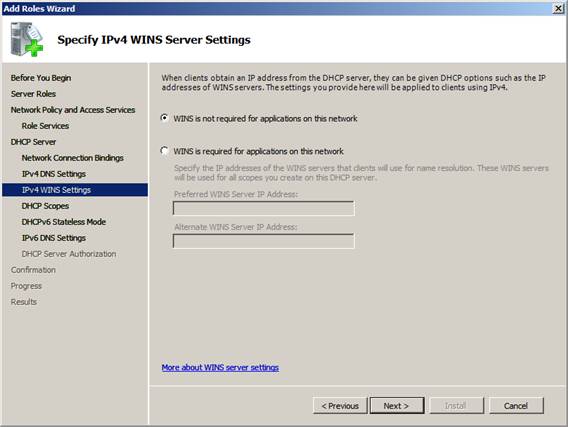

У нас нет WINS-сервера в этом примере сети, поэтому мы не будем ничего вводить на странице Specify IPv4 WINS Server Settings. Просто выберите параметр WINS не требуется для приложений в этой сети и нажмите кнопку Далее.

Рисунок 11

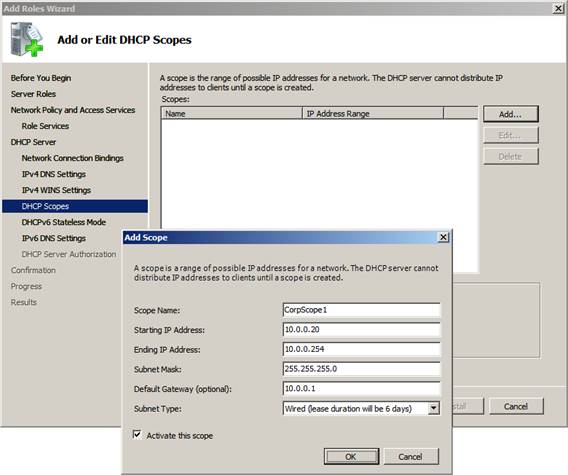

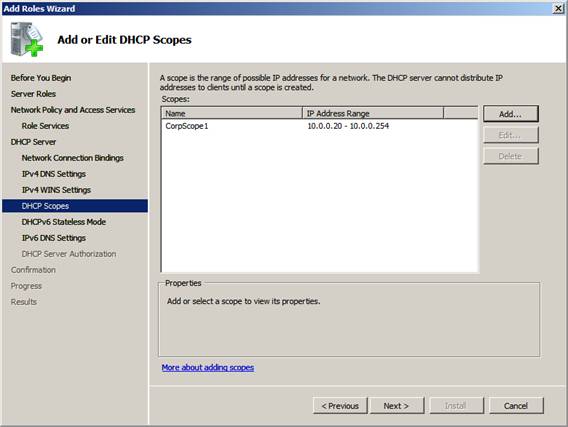

На странице «Добавить или изменить области DHCP» нажмите кнопку «Добавить». В диалоговом окне «Добавить область» введите «Имя области », «Начальный IP-адрес », «Конечный IP-адрес», «Маска подсети», « Шлюз по умолчанию » и выберите срок аренды. На рисунке ниже показаны наши записи для этих параметров в примере сети. Нажмите «ОК» в диалоговом окне «Добавить область».

Рисунок 12

Нажмите «Далее» в диалоговом окне «Добавить или изменить области DHCP».

Рисунок 13

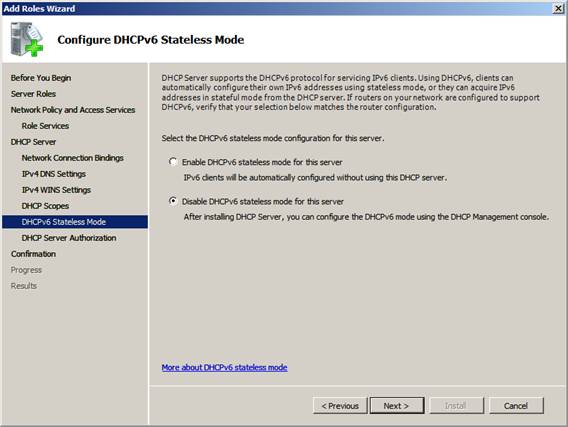

Мы не используем IPv6 в этом примере сети, поэтому выберите параметр «Отключить режим без сохранения состояния DHCPv6 для этого сервера» и нажмите «Далее».

Рисунок 14

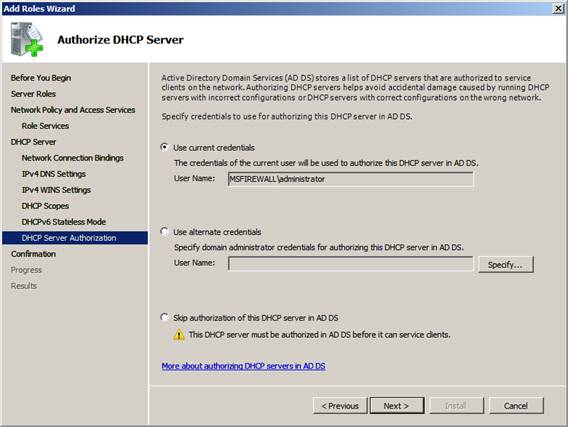

Для работы в нашем домене этот DHCP-сервер должен быть авторизован в Active Directory. Выберите параметр Использовать текущие учетные данные, если вы вошли в систему как администратор домена. Если нет, выберите вариант Использовать альтернативные учетные данные и нажмите Указать. В этом примере я вошел в систему как администратор домена, поэтому мы выберем параметр « Использовать текущие учетные данные» и затем нажмем «Далее».

Рисунок 15

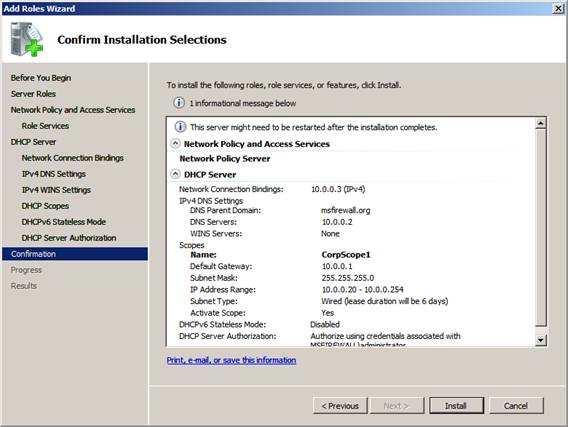

Проверьте свои настройки на странице Confirm Installation Selections и нажмите Install.

Рисунок 16

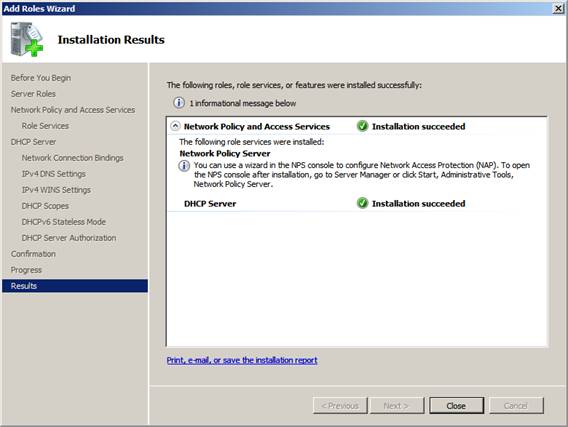

Нажмите «Закрыть» на странице «Результаты установки», когда увидите, что установка NPS и DHCP-серверов успешно завершена.

Рисунок 17

Резюме

В этой части 1 нашей серии об использовании принудительного применения NAP DHCP мы рассмотрели некоторые основные концепции NAP. Затем мы создали группу безопасности для наших клиентских компьютеров NAP, а затем завершили установку серверных компонентов решения DHCP и NPS. Во второй части серии мы воспользуемся мастером NAP для создания политики принудительного применения NAP DHCP, а затем более подробно рассмотрим настройки, созданные мастером. Тогда увидимся! -Том.

- Использование фильтрации групповой политики для создания политики применения NAP DHCP (часть 2)

- Использование фильтрации групповой политики для создания политики принудительного применения DHCP NAP (часть 3)

- Использование фильтрации групповой политики для создания политики принудительного применения NAP DHCP (часть 4)

подпишитесь на информационный бюллетень WindowSecurity.com, посвященный обновлению статей в режиме реального времени