Использование двойных учетных записей для администраторов

Введение

Нет никаких сомнений в том, что администраторы должны иметь учетную запись пользователя, которая позволит им выполнять свои задачи по обслуживанию сети и предприятия. Возникает вопрос, должна ли эта учетная запись пользователя, которая предоставляет эти привилегии «Супермена», также быть учетной записью пользователя, которая используется для проверки электронной почты, просмотра веб-страниц и выполнения других рутинных задач, которые выполняет обычный сотрудник. Когда ИТ-персонал имеет только одну учетную запись пользователя для выполнения своих ежедневных задач «Кларк Кент», а также своих задач «Супермен», возникает слишком много ситуаций, которые делают сеть, серверы, Active Directory и другие важные ресурсы уязвимыми.

В этой статье будут обсуждаться некоторые из наиболее распространенных уязвимостей, которые проявляются, когда кто-то с административными или другими повышенными привилегиями использует только одну учетную запись пользователя для всех задач. Некоторые из этих ситуаций могут показаться абстрактными или надуманными, но нет никаких сомнений в том, что кто-то в тот или иной момент воспользовался некоторыми из этих эксплойтов.

Мы также раскроем некоторые распространенные решения, помогающие отслеживать и решать дилемму использования учетных записей двух пользователей. Никто, даже ИТ-персонал, не любит использовать несколько учетных записей пользователей. Однако в свете защиты сети, серверов, Active Directory и других ресурсов это необходимо решать в каждой среде.

Наконец, эта статья завершится некоторыми инструментами, которые можно использовать, чтобы помочь использовать учетные записи двух пользователей для повседневных задач. Когда вы закончите читать эту статью, вы будете на пути к использованию двухпользовательских учетных записей для всех сотрудников ИТ, чтобы защитить все ресурсы в сети.

Каков риск использования одной учетной записи пользователя?

Если вы похожи на многих администраторов, вы можете подумать, что использование одной учетной записи пользователя для ваших задач «Кларк Кент» и «Супермен» может вообще не быть проблемой. Я не раз слышал, что учетная запись с двумя пользователями — нелепая идея и что для одной учетной записи нет уязвимостей.

Я также слышал от многих администраторов, что они полностью осведомлены об уязвимостях, но они настолько осведомлены об уязвимостях, что это никогда не станет для них проблемой. Несмотря на то, что я хотел бы верить, что эти администраторы освобождены от криптонита, который может саботировать их самые лучшие намерения, просто невозможно защититься от всех потенциальных ситуаций, когда использование одной учетной записи пользователя уязвимо.

Хотя разоблачение кажется очевидным, я выскажу очевидное, чтобы убедиться, что донося свою точку зрения. Если администратор входит в систему для выполнения типичной неадминистративной задачи, существует вероятность того, что учетная запись или сеанс входа будут скомпрометированы. Время, которое требуется злоумышленнику, чтобы нанести ущерб после захвата или компрометации учетной записи или сеанса входа в систему, ничтожно мало. Таким образом, чем меньше учетных записей административных пользователей используется, тем лучше, чтобы сократить время, когда злоумышленник может скомпрометировать учетную запись или сеанс входа в систему.

Наиболее очевидная уязвимость администратора, входящего в систему с учетной записью, имеющей административные привилегии, заключается в том, что он забывает заблокировать компьютер, когда уходит от него. Я никогда не забуду, как пару лет назад консультировал крупную энергетическую компанию. Сетевой администратор клялся мне, что «ВСЕГДА» блокировал свой компьютер, когда даже отходил от него. Я спросил: «ВСЕГДА?» Он ответил оживленным «ДА!» Мне потребовалось всего около 7 дней наблюдения, чтобы поймать компьютер этого сетевого администратора без присмотра и разблокировки. Я не причинил никакого вреда, но могу сказать вам, что когда он вернулся к своему компьютеру, он точно знал, что оставил его разблокированным.

Еще одна уязвимая ситуация — когда с этой учетной записью «Супермен» выполняются рутинные задачи. Такие задачи, как отправка электронных писем, просмотр веб-страниц, покупка продуктов в Интернете и т. д. Когда эти задачи выполняются, злоумышленнику остается след. Пользователи, даже администраторы, часто используют одинаковые имена пользователей и пароли для почты Yahoo, Ebay, PayPal и т. д. Это действие подвергает производственную сеть возможным атакам, поскольку после проверки почты и покупки товаров остается информационный след..

Окончательное раскрытие — это когда администратор выполняет рутинные проверки и аудит Active Directory или серверов и ошибочно выполняет «щелчок», «проверку» или другую настройку, которая возможна только администратором. Эти ошибочные ошибки могут остаться незамеченными, что со временем может вызвать множество проблем. Лучше не использовать административную учетную запись для выполнения рутинных проверок, в то время как стандартная учетная запись пользователя может быть использована для снижения вероятности ошибочных ошибок.

Использование двойных учетных записей

Очевидным решением всех этих рисков является наличие у администраторов двух учетных записей пользователей. Одна учетная запись пользователя будет использоваться для входа в свой персональный компьютер утром. Эта учетная запись будет использоваться для проверки электронной почты, работы в Интернете, совершения любых покупок в Интернете, написания заметок и т. д.

Другая учетная запись пользователя предназначена для учетной записи «Супермен». Эта учетная запись будет использоваться, когда администратору необходимо выполнить какую-либо сверхчеловеческую или, по крайней мере, суперпользовательскую задачу в сети. Создание учетных записей пользователей, сброс паролей пользователей, настройка групповой политики и установка разрешений для сетевых ресурсов — вот некоторые примеры задач, которые входят в сферу действия этой учетной записи.

Для этой учетной записи «Супермен» обычно используется некоторое соглашение об именах, которое облегчает запоминание администратором, а также отслеживание аудиторами. Примеры такого соглашения об именах могут быть следующими:

Пользователь1-jb

Пользователь1-x

Я использовал оба этих соглашения об именах раньше. Первый использует jb, что является сокращением от Джеймса Бонда. Пока имя легко запоминается и легко выбирается из контрольного журнала, работа выполнена.

Как сделать учетные записи двух пользователей эффективными

Я должен признать, что наличие двух учетных записей пользователей в среде Windows NT — не очень хорошее решение. Заставлять пользователей выходить из своей учетной записи «Кларк Кент» для выполнения административной задачи после входа в систему под своей учетной записью «Супермен» не очень эффективно. Однако, начиная с Windows 2000, есть решение этой проблемы. Решение состоит в том, чтобы использовать параметры запуска от имени, которые спрятаны в различных инструментах администрирования.

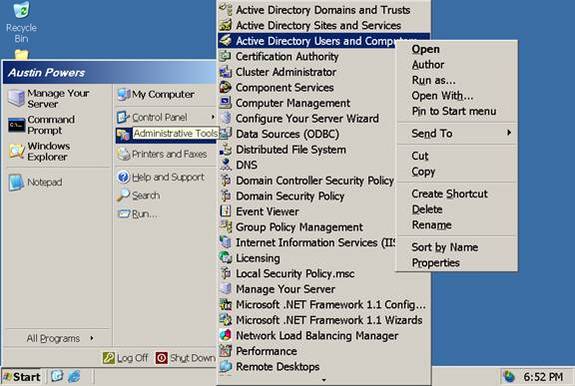

Почти у каждого административного инструмента есть опция «Запуск от имени», которую можно нажать правой кнопкой мыши. На рис. 1 показан пункт меню «Запуск от имени» для инструмента администрирования «Пользователи и компьютеры Active Directory».

Рис. 1. Пункт меню «Запуск от имени» доступен, если щелкнуть правой кнопкой мыши инструмент, к которому вы хотите получить доступ от имени другой учетной записи пользователя.

Как только вы выберете пункт меню «Запуск от имени», откроется диалоговое окно, в котором вы сможете ввести учетные данные, отличные от тех, с которыми вы первоначально вошли в систему, как показано на рисунке 2.

Рис. 2. Диалоговое окно «Запуск от имени» принимает учетные данные, отличные от тех, с которыми вы первоначально вошли в систему

После того, как вы закончите выполнять свою задачу в административном инструменте, вам нужно будет только закрыть инструмент. Учетные данные, которые вы использовали для запуска инструмента, не кэшируются. Это помогает защитить имя пользователя и пароль от компрометации злоумышленником.

Если вы хотите ускорить доступ к инструменту из меню «Пуск» или щелкнуть инструмент правой кнопкой мыши, параметр «Запуск от имени» также поддерживается в пакетном файле. Это позволяет вам просто дважды щелкнуть значок, чтобы запросить пароль учетной записи пользователя, которая используется для административного инструмента. Примером использования учетной записи администратора для запуска инструмента «Пользователи и компьютеры Active Directory» может быть следующий:

runas /user:bcnaustin-x «mmc %windir%system32dsa.msc»

Резюме

Нет никаких сомнений в том, что использование одной учетной записи пользователя для администратора не является хорошей практикой безопасности. Есть много причин, по которым администратор может указать им, чтобы они не использовали двойные учетные записи, но на самом деле все причины являются оправданиями. Уязвимости использования единой учетной записи пользователя для администраторов намного перевешивают преимущества. Поэтому рекомендуется внедрить учетные записи с двойным пользователем для всех администраторов, разработчиков, сотрудников службы поддержки и всех, кто отвечает за выполнение задач с повышенными привилегиями в сети. Использование соглашения об именах может помочь администратору легко запомнить двойные учетные записи, а также предоставить аудиторам простой способ гарантировать, что только административные учетные записи используются для административных задач при просмотре журналов безопасности и журналов аудита. Благодаря таким инструментам, как пункт меню и команда «Запуск от имени», использование двойных учетных записей не так обременительно, как раньше, что делает его жизнеспособным решением для каждого администратора Windows.