ISA Server 2006 как кухонная утварь: Часть 2 — Внутренние атаки

Это заключительная часть статьи из двух частей о том, как хакеры видят наши брандмауэры. В этой части мы увидим, как ISA Server реагирует на атаки, исходящие из внутренней сети, такие как отравление ARP, спуфинг и атаки «человек посередине».

Хорошо, теперь я знаю свою внешнюю поверхность. Могу ли я сделать перерыв?

К сожалению нет. 80% атак исходят из внутренней сети. Обычно у вас будет максимум дюжина серверов, опубликованных в Интернете, но вы можете иметь сотни серверов во внутренней сети.

На рисунке ниже представлен общий вид примера сети, используемого в этой статье.

Диаграмма 1: Пример сети

Внутренние сети — кошмар для администраторов безопасности. Внутренние сети обычно разделены на DMZ, но обычно пользователи и серверы находятся в одной сети.

Для серверов, которые не находятся в демилитаризованной зоне, вы можете использовать IPSec или локальные брандмауэры, но… Что произойдет с демилитаризованной зоной, если хакер окажется внутри?

В этом кошмаре есть две возможности; ARP Poisoning со всеми его вариантами и снифферами.

Во внутренних сетях администраторы ISA Server могут использовать два элемента, чтобы различать авторизованных пользователей:

- IP-адрес источника: IP-адрес компьютера легко заменяется. А с помощью методов ARP можно захватить сеть через IP и MAC. Интернет-хакеры могут видеть только порты, которые брандмауэры публикуют для всех IP-адресов или их общедоступной подсети, но во внутренних сетях хакеры могут найти все порты, которые брандмауэры публикуют для внутренних сетей, хотя у хакера нет соответствующего IP-адреса для доступа к ним.

- Пользователь вошел в исходный компьютер ; с помощью ARP Poisoning и сниффера легко перехватить пароли. Во внутренних сетях безопасность меньше, чем в Интернете, работают сотни различных сервисов, во многих случаях со старыми непропатченными версиями. Простая и понятная аутентификация и услуги, такие как службы терминалов с низким уровнем шифрования, прокси или веб-сайты, позволяют хакеру перехватывать пароли.

Для следующих тестов наша ISA будет иметь правило, разрешающее трафик со всей внутренней сети, кроме IP (внутреннего хакера) на сервер в DMZ (192.168.10.2).

Рисунок 1: Правило ISA Server для внутреннего тестирования

Рис. 2. Детали правила (1)

Рис. 3. Детали правила (2)

На этом этапе, если вы просканируете веб-сервер в DMZ, в результате все порты будут открыты или отфильтрованы.

Рисунок 4: Результаты сканирования

Единственное, что отделяет нас от нашей цели, — это исходный IP-адрес и пароль.

Что, если мы используем Nmap для отправки пакетов, подменяющих IP? Что, если IP принадлежит другой сети ISA?

Рисунок 5: Использование NMap для подмены IP-адреса другого сегмента с помощью команды; «nmap –p 80-90 –e eth0 –S 10.10.10.2 –P0 192.168.10.2»

Рисунок 6: ISA обнаруживает поддельный пакет и блокирует трафик

Рисунок 7: ISA обнаруживает атаку спуфинга и создает событие

Хорошо, но что, если пакет приходит из правильной сети?

Мы можем использовать Nmap для подмены MAC-адресов и IP-адресов, но лучшим инструментом для этой работы является IRS от разработчиков Cain & Abel.

С помощью IRS мы можем сканировать конкретную цель и порт, подменяя IP-адреса во всей подсети. Кроме того, мы можем подделать исходный MAC-адрес.

Рисунок 8: Использование IRS (1)

Рисунок 9: Использование IRS (2), настройка интерфейса

Рисунок 10: Использование IRS(3), установка цели

Рисунок 11: Использование IRS (4), результаты

Теперь вы знаете, с каких адресов можно получить доступ к ресурсу.

ARP и снифферы предоставляют нам и другие интересные возможности.

Мы могли нюхать сеть в поисках паролей. В реальном мире безопасность — вещь относительная: либо все безопасно, либо ничего не защищено. Если у вас есть небезопасные системы, и вы не можете защитить их, изолируйте их от остальных ваших систем. Создайте еще один домен для небезопасных систем и используйте отдельные учетные записи для пользователей, которым необходим доступ к ним. Если ваши пользователи используют один и тот же пароль для доступа к защищенным и незащищенным системам, хакер может использовать сниффер и ARP-атаки, такие как «человек посередине» (mitm), для обнаружения паролей пользователей. Программное обеспечение, такое как Ettercap, может делать и то, и другое: анализировать сеть с помощью декодирования протоколов, искать пароли, а также позволяет хакеру выполнять некоторые типы атак «человек посередине».

Рисунок 12: Использование Ettercap (1) Анализ сети

Рисунок 13: Использование протокола Ettercap (2) и загруженных плагинов, запуск сниффинга

Рисунок 14: Использование Ettercap (3) Обнаружены пароли

Рисунок 15: Используя Ettercap (4), атаки Mitm

Благодаря этим двум шагам хакеры во внутренних сетях получают всю информацию, необходимую им для атаки на ваши службы DMZ, но… что, если хакер действительно плохой человек, а мы не приняли мер предосторожности; хакеры могут избежать связи брандмауэра с другими сетями, включая Интернет? В нашей сети брандмауэр выходит в Интернет через маршрутизатор с IP-адресом 10.10.10.2. Что, если хакер обманет брандмауэр, сообщив ложный MAC-адрес маршрутизатора? Ответ: брандмауэр не может обмениваться данными с Интернетом; эта атака представляет собой DOS (отказ в обслуживании).

Рисунок 16: Использование Nemesis для внедрения пакета ARP в брандмауэр

Хорошо, вы видели плохое и худшее, позвольте мне показать вам хорошее

Первое, что вам нужно знать, это то, что атаки ARP и MITM очень сложно проводить в Интернете. У хакеров есть инструменты, но и у администраторов тоже. Чтобы избежать атак DOS или MITM ARP, вы должны добавить статические записи ARP в свой брандмауэр и сетевые устройства. Вы можете использовать команду ARP, чтобы добавить статическую запись ARP в брандмауэр.

Рисунок 17: Создание статической записи ARP

Сетевые устройства могут стать лучшими союзниками в борьбе со спуфингом и сниффингом. Вы можете заставить VLAN избегать широковещательной рассылки ARP, и многие сетевые устройства имеют функции, которые делают вашу сеть более безопасной. Другими инструментами для администраторов являются IDS (система обнаружения вторжений). IDS используют снифферы для анализа сетевого трафика и поиска вредоносных шаблонов. Чтобы найти эти закономерности, они используют правила. Snort — одна из самых известных бесплатных программ IDS, а IDSCenter — интерфейс для snort. Вы можете настроить snort для обнаружения атак ARP на определенные IP-адреса, такие как брандмауэры, маршрутизаторы, прокси-серверы и т. д. Snort также обнаруживает сканирование портов и сотни других событий, связанных с безопасностью.

Рисунок 18: Настройте Snort для обнаружения ARP-атак

Кроме того, вы можете настроить Snort для запуска сценария для блокировки трафика с IP-адреса хакера или отправки электронного письма при регистрации предупреждения.

Рисунок 19: Настройте уведомление о предупреждении snort

Рисунок 20: Событие Snort: Обнаружена подделка ARP

Рисунок 21: Событие Snort: Обнаружено сканирование портов

Если вы устанавливаете агент MOM на сервер snort, вы можете прочитать предупреждение snort в журналах событий и активировать предупреждение в консоли MOM.

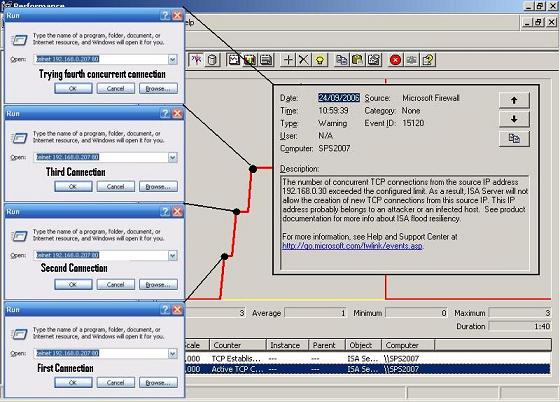

Защита от наводнений

Некоторыми из новых функций ISA 2006 являются параметры защиты от флуда. Эти параметры позволяют избежать DOS-атак, червей и других рисков.

Рисунок 22: Защита от наводнений (1)

Рисунок 23: Защита от наводнений (2)

Рисунок 24: Защита от наводнений (3)

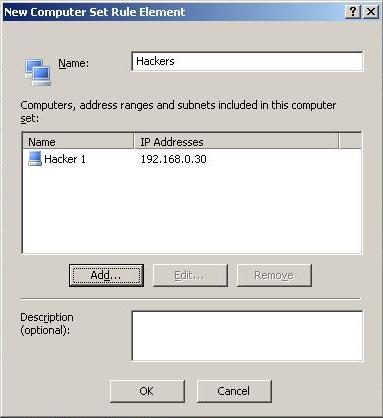

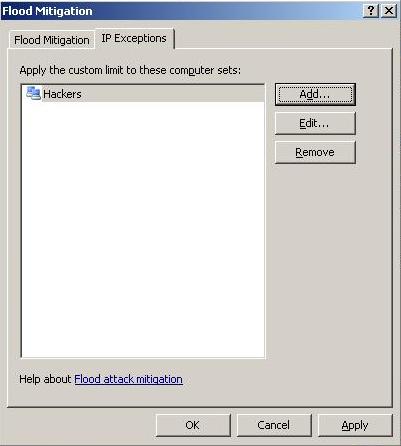

Для каждой потенциальной атаки вы можете определить лимит и пользовательский лимит. Настраиваемое ограничение применяется только к списку исключений IP-адресов. В этом примере мы включим IP-адрес одного внутреннего компьютера в список исключений IP-адресов, а также определим пользовательское ограничение в 3 для одновременных подключений TCP/IP.

Рисунок 25: Защита от наводнений (4)

Рисунок 26: Защита от наводнений (5)

Рис. 27: Защита от наводнений (6)

С этими настройками компьютер с IP-адресом 192.168.0.30 ограничил количество одновременных подключений до 3.

Мы будем использовать telnet от 192.168.0.30 для создания подключений и монитора производительности в ISA Server для просмотра счетчика одновременных TCP-подключений.

Рисунок 28: Защита от наводнений (7)

Когда компьютер пытается установить четвертое параллельное соединение, ISA блокирует трафик и регистрирует событие.

Вывод

ISA Server — отличный продукт, имеет сертификаты безопасности высокого уровня и «безопасен по умолчанию». Windows предоставляет нам множество функций безопасности, которые помогают нам бороться с хакерами, но окончательная ответственность за безопасность сети лежит на вас, вашей работе и, конечно же, ваших навыках.

ISA Server 2006 как кухонную утварь: Часть 1 — Внешние атаки