ISA Server 2006 как кухонная утварь: Часть 1 – Внешние атаки

Брандмауэр как кухонный аксессуар

Люди видят в брандмауэрах пылающие стены, чудесное решение проблем безопасности на предприятии. Брандмауэры позволяют людям чувствовать себя в безопасности. Тем не менее, брандмауэры не делают сети полностью безопасными, но делают их более безопасными. На мой взгляд, брандмауэры - это фильтры, размер отверстий фильтра зависит от того, как администрируется брандмауэр. Хакеры подобны комочкам, которые вам не нужны в вашем соку.

Законным пользователям разрешен доступ через отверстия в сетчатом фильтре. Однако безопасность этих служб так же важна, как и безопасность самого брандмауэра.

Я закончил настройку брандмауэра, что теперь?

Теперь начинается сложная часть, вы должны быть уверены, что ваш брандмауэр делает то, что вы думаете. Кроме того, вам нужно будет убедиться, что безопасность, обеспечиваемая брандмауэром, не ухудшится из-за плохого администрирования.

В этой статье вы узнаете:

- Как протестировать брандмауэр ISA 2006

- Как брандмауэры ISA 2006 реагируют на атаку.

- Некоторые инструменты, которые хакеры могут использовать для атаки на вашу сеть.

- Некоторые новые функции в брандмауэре ISA 2006

На рисунке ниже представлен общий обзор примера сети, используемого в этой статье.

Диаграмма 1: Пример сети

Не верь в это, докажи

После того, как вы установите брандмауэр ISA и создадите начальные правила, первое, что вы должны сделать, это проверить его. Проведя внутренний и внешний аудит своего брандмауэра, вы получите четкое представление о вашей реальной поверхности атаки. Первое, что делает хакер, когда хочет атаковать систему, это выясняет всю возможную информацию о ней. Одним из наиболее ценных источников информации, которые могут использовать хакеры, являются сканеры портов.

Администратор безопасности должен знать, как его системы реагируют на сканирование, и информацию, которую хакеры могут получить в результате сканирования брандмауэра. Одним из самых известных инструментов для сканирования портов является Nmap. Nmap — это бесплатный инструмент с открытым исходным кодом, поддерживающий десятки методов сканирования; Nmap также предоставляет несколько режимов скрытого сканирования. Вы можете найти Nmap и дополнительную информацию на Insecure.org

В архитектурах, ориентированных на безопасность, обычно можно найти IDS и IPS, которые могут обнаруживать сканирование портов, однако методы скрытности пытаются их обмануть. Теперь мы просканируем брандмауэр ISA нашей тестовой среды. В этом примере брандмауэр ISA публикует веб-сайт через порт 80.

Рисунок 1: Базовое сканирование Nmap (sS)

Nmap обнаружил открытый порт 80. Но брандмауэр ISA Firewall обнаружил разные странности в сетевой активности; количество подключений, которые Nmap устанавливает для сканирования брандмауэра, заставляет ISA регистрировать предупреждение.

Рисунок 2. Оповещение об отказе в соединениях в минуту

Это предупреждение записывается в журнал событий, это событие легко фиксируется средствами мониторинга, такими как MOM.

Рисунок 3: Событие «Отклоненные соединения в минуту»

Это оповещение генерируется новыми функциями защиты от флуда в брандмауэре ISA 2006. Вы узнаете больше об этих новых функциях в этой статье.

Хотя Nmap использует технику скрытности SYN, брандмауэр ISA Firewall обнаружил трафик и запретил все, кроме тех, что отправляются на порт 80.

Рисунок 4: Запрещенный трафик

Когда брандмауэр ISA отклоняет пакет, он отбрасывает пакет и соединение. Сканеры портов не знают, закрыт ли порт или фильтруется. Другой метод заключается в использовании фрагментированных пакетов для сканирования целей, однако, поскольку брандмауэр ISA Firewall работает только на серверах Windows, Windows по умолчанию отбрасывает весь фрагментированный трафик. Сканирование с фрагментированными пакетами не даст никаких результатов.

Брандмауэр ISA 2006 по умолчанию не выдает предупреждение или событие о сканировании портов. Чтобы изменить это поведение, вы должны активировать функцию обнаружения сканирования портов:

Рис. 5. Включение обнаружения сканирования портов (шаг 1)

Рис. 6. Включение обнаружения сканирования портов (шаг 2)

Для получения дополнительной информации об этих настройках вы можете прочитать статью Microsoft; Оповещения о сканировании портов ISA Server.

После включения этих опций брандмауэр ISA будет регистрировать оповещение о сканировании портов, используя указанные вами критерии.

Если вы попытаетесь выполнить сканирование после этого изменения, вы увидите следующее предупреждение.

Рисунок 7: Оповещение об обнаружении сканирования портов

Событие также регистрируется.

Nmap предоставляет другие методы сканирования:

Нулевое сканирование

Из справки Nmap: «Нулевое сканирование (sN) не устанавливает никаких битов (заголовок флага tcp равен 0)»

Результаты нулевого сканирования в ISA:

Рис. 8. Оповещение о нулевом сканировании

Рисунок 9: События нулевого сканирования

Рисунок 10: События нулевого сканирования

Nmap не нашел ни одного открытого порта, хотя порт 80 открыт.

Рис. 11. Результаты нулевого сканирования

Рисунок 12: Обнаруженный трафик в журналах брандмауэра

FIN-сканирование

Из справки Nmap: « Сканирование FIN устанавливает только бит TCP FIN. ”

Результаты сканирования FIN в ISA:

ISA не регистрирует никаких предупреждений или событий, но Nmap не находит ни одного открытого порта, хотя порт 80 все еще открыт.

Рисунок 13: Результаты сканирования FIN

Рисунок 14: Обнаруженный трафик в журналах брандмауэра

Рождественское сканирование

Из справки Nmap: « Xmas Scan устанавливает флаги FIN, PSH и URG, освещая пакет, как новогоднюю елку. ”

Результаты Xmas сканирования в ISA:

ISA не регистрирует никаких предупреждений или событий, но Nmap не находит ни одного открытого порта, хотя порт 80 все еще открыт.

Рисунок 15: Результаты Xmas Scan

Рисунок 16: Обнаруженный трафик в журналах брандмауэра

Сканирование TCP-ACK

Из справки Nmap: «Пакет проверки сканирования ACK имеет только установленный флаг ACK (если вы не используете --scanflags ). При сканировании нефильтрованных систем open, так и closed порты будут возвращать пакет RST. Затем Nmap помечает их как unfiltered , что означает, что они доступны для пакета ACK, но неизвестно, open они или closed. Порты, которые не отвечают или отправляют обратно определенные сообщения об ошибках ICMP (тип 3, код 1, 2, 3, 9, 10 или 13), помечаются как filtered ».

Результаты сканирования ACK в ISA:

ISA не регистрирует никаких предупреждений или событий, но Nmap не находит ни одного открытого порта, хотя порт 80 все еще открыт .

Рисунок 17: Результаты сканирования ACK

Рисунок 18: Обнаруженный трафик в журналах брандмауэра

сканирование TCP-подключения

При использовании TCP Connect Scan Nmap использует базовую операционную систему для выполнения обычного подключения () к портам. Это сканирование легко обнаруживается IDS, IPS и, конечно же, ISA.

Результаты сканирования TCP Connect в ISA:

ISA регистрирует предупреждение и событие обнаружения вторжения, Nmap обнаруживает, что порт 80 открыт.

Рисунок 19: Предупреждение об обнаружении вторжения

Рисунок 20: Результаты сканирования TCP Connect

Рисунок 21: Обнаруженный трафик в журналах брандмауэра

Сканирование окна TCP

Из справки Nmap: «Сканирование окна точно такое же, как сканирование ACK, за исключением того, что оно использует детали реализации определенных систем, чтобы отличать открытые порты от закрытых, вместо того, чтобы всегда печатать unfiltered когда возвращается RST. Это делается путем изучения поля TCP Window возвращаемых RST-пакетов. В некоторых системах открытые порты используют положительный размер окна (даже для пакетов RST), в то время как закрытые порты имеют нулевое окно. Таким образом, вместо того, чтобы всегда указывать порт как unfiltered , когда он получает обратно RST, сканирование окна указывает порт как open или closed , если значение окна TCP в этом сбросе положительное или нулевое, соответственно».

Результаты сканирования окна TCP в ISA:

ISA не регистрирует никаких предупреждений или событий, но Nmap не находит ни одного открытого порта, хотя порт 80 все еще открыт.

Рисунок 22: Результаты сканирования окна TCP

TCP Маймон сканирование

Из справки Nmap: « Сканирование Маймона названо в честь его первооткрывателя Уриэля Маймона. Он описал эту технику в выпуске журнала Phrack № 49 (ноябрь 1996 г.). Nmap, который включал эту технику, был выпущен двумя выпусками позже. Этот метод точно такой же, как сканирование Null, FIN и Xmas, за исключением того, что зондом является FIN/ACK. В соответствии с RFC 793 (TCP) в ответ на такой запрос о том, открыт или закрыт порт, должен генерироваться пакет RST. Однако Уриэль заметил, что многие системы, производные от BSD, просто отбрасывают пакет, если порт открыт. ”

Результаты сканирования TCP Maimon в ISA:

ISA не регистрирует никаких предупреждений или событий, но Nmap не находит ни одного открытого порта, хотя порт 80 все еще открыт.

Рисунок 23: Оповещение об отказе в подключении

Рисунок 24: Результаты сканирования

SS | SN | сф | секс | ст | юго-запад | см | |

Обнаружение открытых портов | Да | Нет | Нет | Нет | Да | Нет | Нет |

Поднять событие | Да | Нет | Нет | Нет | Да | Нет | Нет |

Поднять оповещение | Да | Нет | Нет | Нет | Да | Нет | Нет |

Обнаружено сканирование | Да | Да | Нет | Нет | Да | Нет | Нет |

Обнаружен запрещенный трафик | Да | Да | Да | Да | Да | Да | Да |

Таблица 1: Сканирование портов ISA Server 2006

Реакция на сканирование портов

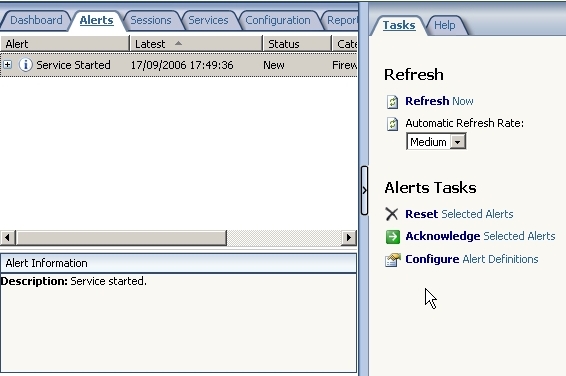

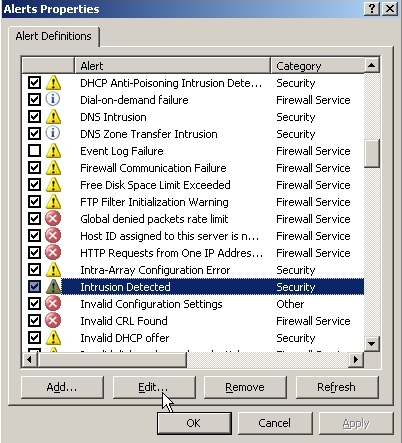

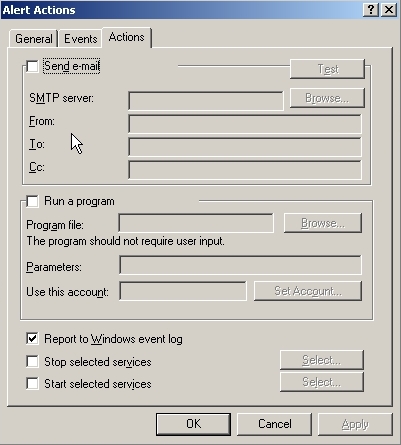

С ISA Server вы можете отреагировать на атаку, выполнив действие при предупреждении.

Рисунок 25: Настройка определений предупреждений

Рисунок 26: Изменение определения оповещения об обнаружении вторжений

Рисунок 27: Настройка действий для предупреждений

Легко сделать скрипт, блокирующий весь трафик от источника атаки.

Отпечаток пальца брандмауэра

Nmap также предоставляет функцию определения ОС. Эта функция использует базу данных отпечатков стека. Nmap и другие инструменты могут определить, что брандмауэр находится в окне Windows, но для этого им нужен как минимум один открытый порт и один закрытый порт.

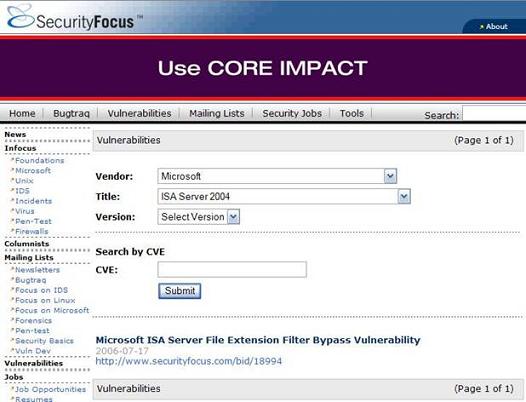

Фокус безопасности - это признанная база данных уязвимостей, если злоумышленник попытается найти уязвимости ISA 2004, 2006, он не найдет ничего ценного, только одну уязвимость, не влияющую на брандмауэры, только на прокси!!.

Рисунок 28: Уязвимости Security Focus ISA 2004

Вывод

Если злоумышленник примет риск быть обнаруженным, он найдет наши открытые порты. Следующим шагом будет попытка атаковать службы, публикуемые с помощью брандмауэра.

Для этой работы злоумышленник будет использовать инструменты сканирования уязвимостей, такие как retina, nikto и т. д., но это не является целью данной статьи.

Ваш брандмауэр может быть безопасным, но если вы публикуете сервер NT 4 с веб-сайтом IIS 5, убедитесь, что ваша сеть не защищена. Вы должны защитить все свои серверы и сервисы, особенно опубликованные.

В следующей части этой статьи мы увидим, как ISA Server реагирует на атаки, исходящие из внутренней сети, такие как отравление ARP, спуфинг и атаки «человек посередине».