Интегрированные функции защиты доступа к сети в UAG 2010 с пакетом обновления 1 (SP1) DirectAccess

Введение

DirectAccess — это новейшая технология удаленного доступа, которая поставляется вместе с UAG 2010. DirectAccess позволяет компьютерам, управляемым членами домена, всегда быть подключенными к интрасети, и позволяет ИТ-специалистам всегда управлять этими машинами, даже если пользователь не вошел в VPN. Конечным результатом является то, что клиенты DirectAccess представляют профиль угроз, который мало чем отличается от настольных компьютеров и ноутбуков, которые напрямую подключены локально к интрасети.

Возможно, вы слышали, что в DirectAccess много движущихся частей. Хотя это правда, эти движущиеся части — это технологии и службы, о которых вы, вероятно, уже много знаете: DNS, DHCP, службы сертификации, Active Directory, групповая политика и базовые сети TCP/IP. Вещи, о которых вы, возможно, не так много знаете, такие как IPsec и IPv6, автоматически обрабатываются для вас сервером UAG DirectAccess. Вы можете легко развернуть DirectAccess с помощью UAG, используя эти передовые технологии, и получить работающее решение, а затем изучить тонкости IPsec и IPv6 после того, как ваш начальник и ваши пользователи уже похлопали вас по спине за развертывание DirectAccess и улучшение их жизни.

Вы, наверное, слышали о NAP (защита доступа к сети). NAP — это очень крутая и полезная технология безопасности, которая позволяет вам контролировать, какие хосты разрешены в сети. Проблема с NAP заключается в том, что в нем много движущихся частей, а мастер NAP не заходит достаточно далеко, чтобы позволить занятому сетевому администратору получить рабочее решение, которое имеет смысл. Части NAP скрыты за серверами сертификатов, серверами сетевых политик и другими серверами, и то, как все части подходят друг к другу и как вы управляете всем решением, не всегда имеет смысл. Очень обидно, потому что НАП «мог бы быть соперником».

Тем не менее, люди из Microsoft, работавшие над UAG SP1, смогли использовать некоторые волшебные средства, которые они использовали для облегчения DirectAccess, для настройки и управления NAP. С помощью UAG SP1 вы можете легко развернуть NAP, чтобы контролировать, какие компьютеры могут устанавливать туннель интрасети в корпоративную сеть. И что действительно удивительно во всем решении, так это то, что мастер устанавливает компоненты сервера NAP на сервер или массив UAG, и это просто работает! Вам не нужно бороться с этим, вам не нужно настраивать его, вам не нужно часами рвать на себе волосы, пытаясь понять это; это просто работает. Конечно, это ограниченное развертывание NAP, при котором управление доступом ограничивается только туннелем интрасети. Но это именно то, что вам нужно в данном случае – и вы получите именно то, что хотите.

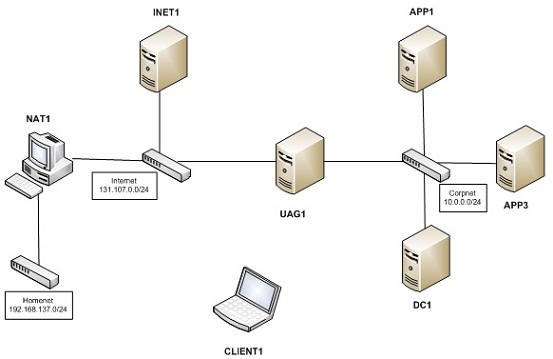

В этой статье мы воспользуемся преимуществами нового формата Руководства по лаборатории тестирования, разработанного моим мужем Томом Шиндером вместе с Джо Дэвисом из Microsoft. Сеть, которую вы получите после настройки базовой конфигурации лаборатории тестирования с использованием формата руководства по лаборатории тестирования, выглядит так, как вы видите на макете ниже. После выполнения действий, описанных в этой статье, у вас будет рабочий UAG SP1 с конфигурацией NAP.

План тестовой лаборатории

Первым шагом является выполнение всех шагов, описанных в Руководстве по лаборатории тестирования: Демонстрация UAG SP1 RC DirectAccess. После выполнения шагов, описанных в этом руководстве по лаборатории тестирования, у вас будет базовая инфраструктура, необходимая для выполнения этого руководства по лаборатории тестирования, в котором описывается настройка UAG DirectAccess с NAP. Если вы уже выполнили шаги в этом руководстве по лаборатории тестирования и сохранили снимок или образ диска лаборатории тестирования, вы можете восстановить снимок или образ и начать со следующего шага.

После выполнения шагов, описанных в руководстве по лаборатории тестирования, для настройки DirectAccess, вы можете установить подчиненный центр сертификации в APP1, чтобы он мог создавать сертификаты работоспособности, запрашиваемые центром регистрации работоспособности (HRA) в UAG1 для клиентов DirectAccess NAP. HRA могут запрашивать сертификаты, а затем пересылать эти сертификаты клиентам NAP, которые запрашивают сертификаты.

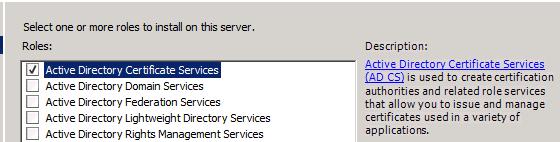

- На компьютере или виртуальной машине APP1 в диспетчере серверов в разделе «Сводка ролей» нажмите «Добавить роли» и нажмите «Далее».

- На странице «Выбор ролей сервера» установите флажок « Службы сертификатов Active Directory» и нажмите «Далее».

фигура 1

- На странице Знакомство со службами сертификатов Active Directory нажмите кнопку Далее.

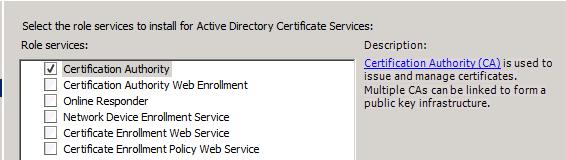

- На странице Выбор служб ролей убедитесь, что флажок Центр сертификации установлен, и нажмите кнопку Далее.

фигура 2

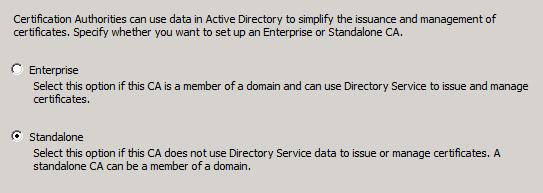

- На странице «Укажите тип установки» нажмите «Автономно», а затем нажмите «Далее».

Рисунок 3

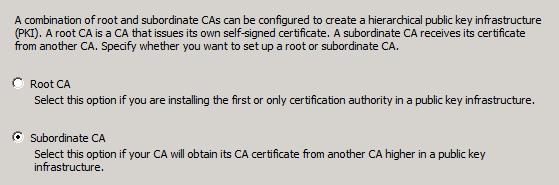

- На странице Укажите тип ЦС щелкните Подчиненный ЦС, а затем нажмите кнопку Далее.

Рисунок 4

- На странице «Настройка закрытого ключа» щелкните «Создать новый закрытый ключ» и нажмите «Далее».

- На странице «Настроить криптографию для ЦС» нажмите «Далее».

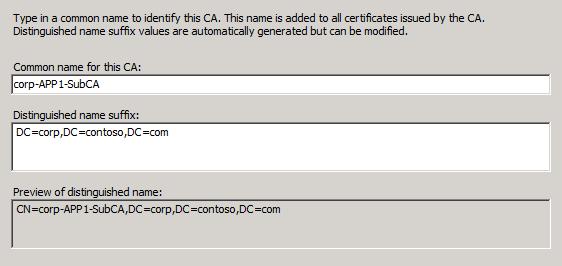

- На странице «Настроить имя ЦС» в поле «Общее имя для этого ЦС» введите corp-APP1-SubCA и нажмите «Далее».

Рисунок 5

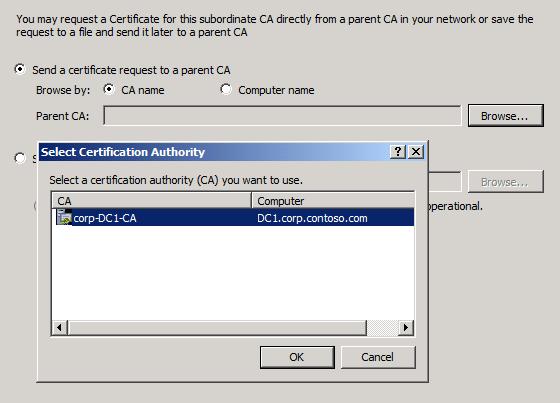

- На странице «Запрос сертификата из родительского ЦС» выберите «Отправить запрос сертификата в родительский ЦС » и нажмите «Обзор».

- В диалоговом окне Выбор центра сертификации щелкните corp-DC1-CA и нажмите кнопку ОК.

Рисунок 6

- Убедитесь, что DC1.corp.contoso.comcorp-DC1-CA отображается рядом с родительским центром сертификации, а затем нажмите кнопку Далее.

- Нажмите «Далее», чтобы принять параметры базы данных по умолчанию, а затем нажмите «Установить».

- Убедитесь, что все установки прошли успешно, а затем нажмите «Закрыть».

Имея подчиненный ЦС, вы готовы настроить подчиненный ЦС в APP1, чтобы он автоматически выдавал сертификаты, когда HRA, настроенный в UAG, запрашивает их. Вы также настроите разрешения в ЦС, чтобы разрешить UAG1 выдавать сертификаты и управлять ими, управлять ЦС и запрашивать сертификаты.

- На компьютере или виртуальной машине APP1 нажмите кнопку Пуск, введите certsrv.msc и нажмите клавишу ВВОД.

- В дереве консоли Центра сертификации щелкните правой кнопкой мыши corp-APP1-SubCA и выберите пункт Свойства.

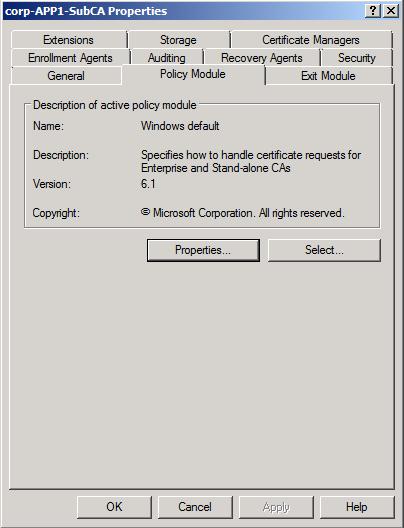

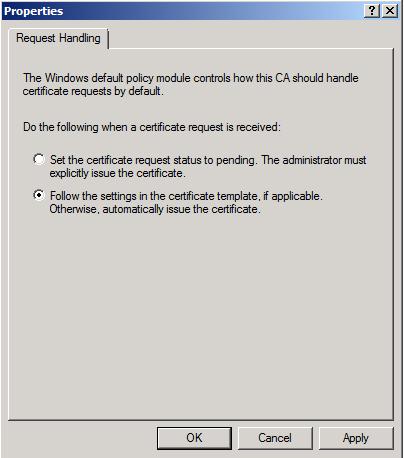

- Перейдите на вкладку «Модуль политики» и нажмите «Свойства».

Рисунок 7

- Выберите Следовать параметрам в шаблоне сертификата, если применимо. В противном случае автоматически выдайте сертификат и нажмите кнопку ОК.

Рисунок 8

- Когда вам будет предложено перезапустить AD CS, дважды нажмите OK.

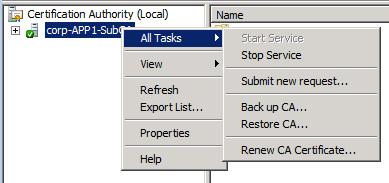

- В дереве консоли щелкните правой кнопкой мыши corp-APP1-SubCA, выберите All Tasks и щелкните Stop Service.

Рисунок 9

- Щелкните правой кнопкой мыши corp-APP1-SubCA, выберите Все задачи, а затем щелкните Запустить службу.

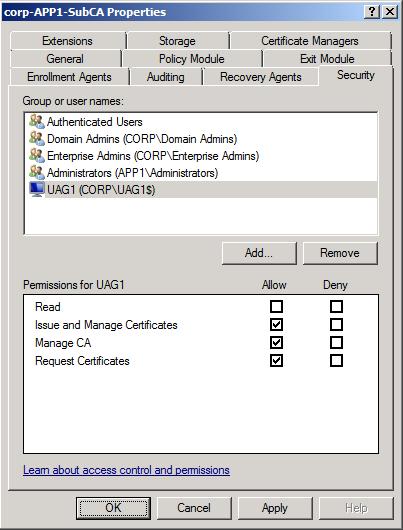

- В дереве консоли оснастки «Центр сертификации» щелкните правой кнопкой мыши corp-APP1-SubCA и выберите «Свойства».

- Перейдите на вкладку «Безопасность» и нажмите «Добавить».

- Нажмите «Типы объектов», выберите «Компьютеры» и нажмите «ОК».

- Введите UAG1 и нажмите кнопку ОК.

- Нажмите UAG1, установите флажки «Выпуск сертификатов и управление ими», «Управление ЦС » и «Запрос сертификатов» в разделе « Разрешить », а затем нажмите «ОК».

Рисунок 10

- Закройте консоль центра сертификации.

Теперь, когда подчиненный ЦС установлен и настроен с соответствующими параметрами безопасности, вы готовы перенастроить параметры DirectAccess в UAG1 для поддержки применения политики NAP для клиентов DirectAccess. После выполнения этого шага UAG1 будет настроен как сервер политики сети (NPS), обеспечивающий функциональность сервера NAP, а также как сервер регистрации работоспособности (HRA). Кроме того, правило безопасности подключения на сервере UAG DirectAccess, которое управляет доступом к туннелю интрасети, требует от клиентов DirectAccess предоставления сертификата работоспособности (который доставляется в DirectAccess HRA) для успешной аутентификации.

- На компьютере или виртуальной машине UAG1 нажмите «Пуск», а затем «Все программы». Щелкните Microsoft Forefront UAG, а затем щелкните Управление Forefront UAG.

- В диалоговом окне «Контроль учетных записей пользователей» нажмите «Да».

- В консоли управления Unified Access Gateway Microsoft forefront щелкните узел DirectAccess на левой панели.

Рисунок 11

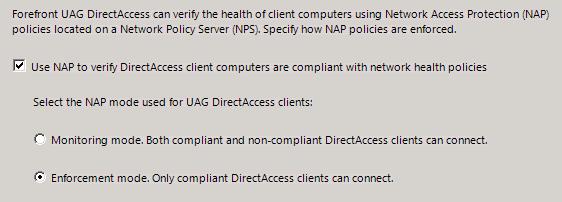

- На правой панели консоли в разделе Шаг 2 Сервер DirectAccess щелкните ссылку Защита доступа к сети.

Рисунок 12

- Это запустит мастер настройки защиты доступа к сети. На странице NAP Enforcement установите флажок Использовать NAP для проверки того, что клиентские компьютеры DirectAccess соответствуют политикам работоспособности сети, а затем выберите режим Enforcement. Только совместимый клиент DirectAccess может подключиться. Нажмите «Далее».

Рисунок 13

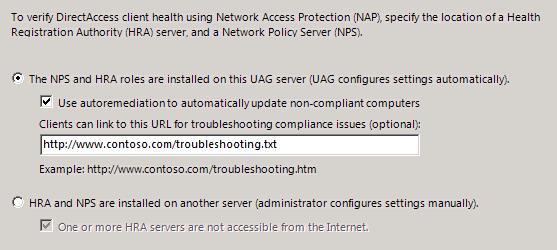

- На странице HRA и NPS выберите параметр Роли NPS и HRA установлены на этом сервере UAG (UAG настраивает параметры автоматически). Установите флажок Использовать автоматическое исправление для автоматического обновления несовместимых компьютеров. В текстовом поле Клиенты могут ссылаться на этот URL-адрес для устранения проблем с соответствием требованиям (необязательно) введите http://www.contoso.com/troubleshooting.txt. Нажмите «Далее».

Рисунок 14

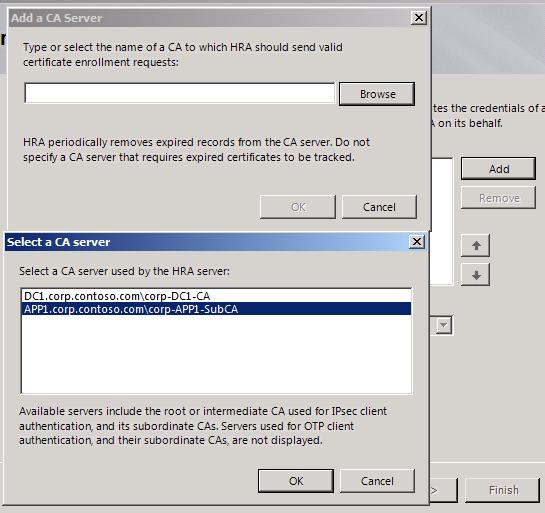

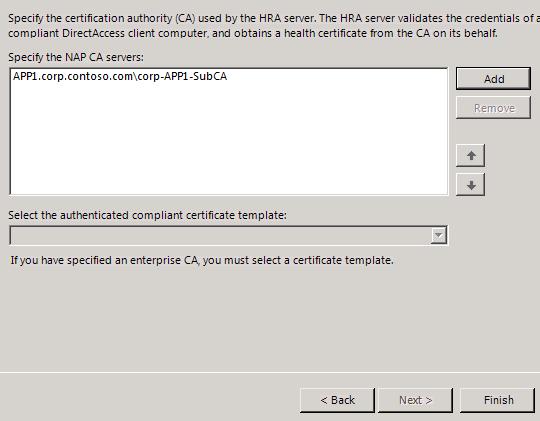

- На странице Центра сертификации NAP нажмите кнопку Добавить. В диалоговом окне «Добавить сервер ЦС» нажмите кнопку «Обзор». В диалоговом окне Выберите сервер ЦС щелкните APP1.corp.contoso.comcorp-APP1-SubCA и нажмите кнопку ОК. В диалоговом окне «Добавить сервер ЦС» нажмите «ОК». Нажмите Готово.

Рисунок 15

Рисунок 16

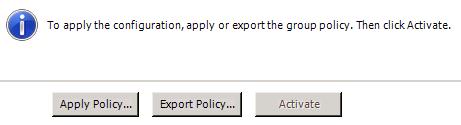

- В правой панели консоли нажмите Применить политику.

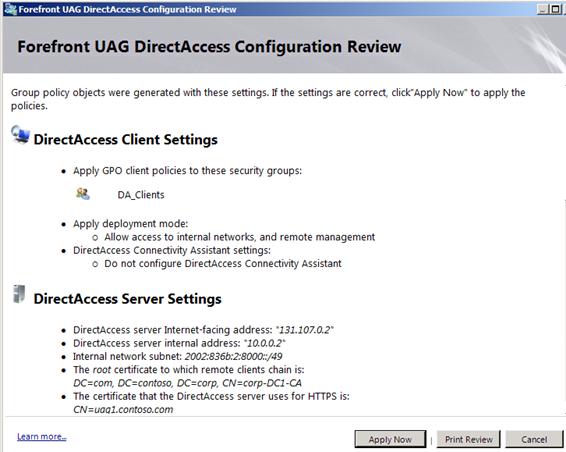

Рисунок 17

- На странице проверки конфигурации Forefront UAG DirectAccess щелкните Применить сейчас.

Рисунок 18

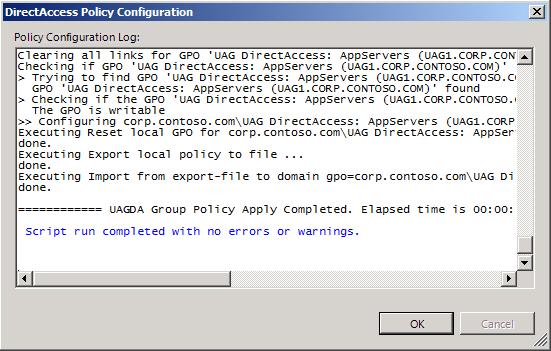

- В диалоговом окне «Конфигурация политики DirectAccess» нажмите «ОК», когда увидите сообщение «Выполнение сценария завершено без ошибок или предупреждений».

Рисунок 19

- На странице проверки конфигурации Forefront UAG DirectAccess щелкните Закрыть.

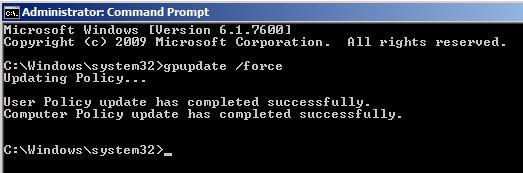

- Теперь откройте командную строку с повышенными правами. В окне командной строки введите gpupdate /force и нажмите клавишу ВВОД. Закройте окно командной строки после успешного выполнения команды.

Рисунок 20

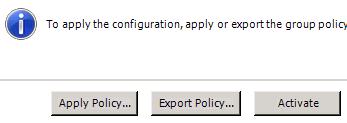

- На правой панели консоли нажмите Активировать.

Рисунок 21

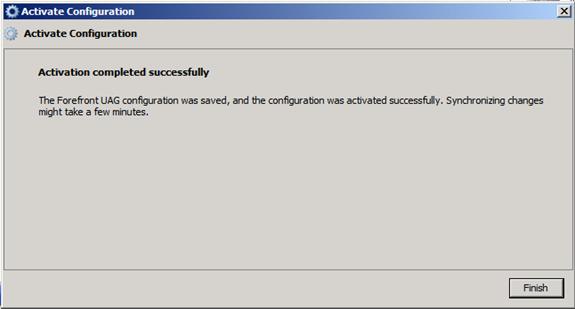

- В диалоговом окне «Активировать конфигурацию» нажмите «Активировать». Нажмите Готово, когда увидите сообщение об успешном завершении активации.

Рисунок 22

Теперь UAG1 настроен для принудительного использования NAP для клиентов DirectAccess. Давайте теперь подтвердим, что КЛИЕНТ1 получил параметры групповой политики, необходимые для клиентов NAP, и подтвердим, что КЛИЕНТ1 получил сертификат работоспособности от DC1.

- Подключите CLIENT1 к подсети Corpnet. Подождите, пока на значке сети в области уведомлений рабочего стола не появится желтый предупреждающий знак.

- Нажмите «Пуск», выберите «Все программы», нажмите «Стандартные », щелкните правой кнопкой мыши «Командная строка» и выберите «Запуск от имени администратора». Нажмите «Да» в ответ на запрос контроля учетных записей.

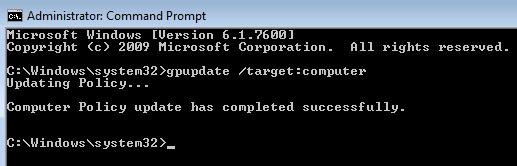

- В окне командной строки выполните команду gpupdate /target:computer.

Рисунок 23

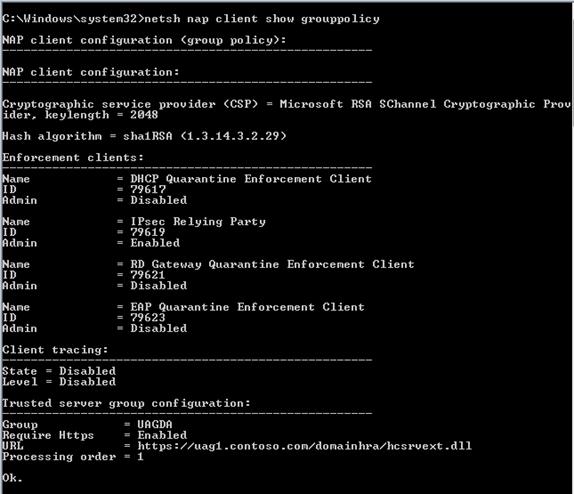

- В окне командной строки запустите команду netsh nap client show grouppolicy.

- В клиентах Enforcement Relying Party IPsec должно быть установлено значение Enabled.

- В конфигурации группы доверенных серверов URL-адрес должен иметь значение https://uag1.contoso.com/domainhra/hcsrvext.dll.

Рисунок 24

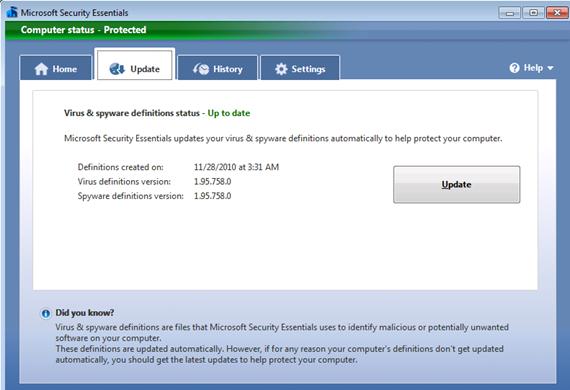

Теперь нам нужно подумать о том, как мы будем проверять, работает ли NAP на клиенте DirectAccess. По умолчанию мастер UAG SP1 RC DirectAccess настроил SHV (проверку работоспособности системы) на сервере NAP на использование параметров по умолчанию. Одна из этих настроек требует, чтобы на клиенте было установлено антивирусное приложение и чтобы оно было обновлено, чтобы пройти проверку NAP. На этом шаге вы подключите CLIENT1 к действующей части вашей сети, чтобы он мог загрузить и установить Microsoft Security Essentials.

- Переместите CLIENT1 в действующую часть вашей сети и назначьте CLIENT1 действительный IP-адрес, который позволит ему получить доступ в Интернет для загрузки Microsoft Security Essentials.

- Откройте Internet Explorer и перейдите к Security Essentials. На веб-сайте Security Essentials щелкните Загрузить сейчас.

- Закройте Internet Explorer после завершения загрузки.

- Дважды щелкните загруженный файл mssefullinstall-amd64fre-en-us-vista-win7.

- В диалоговом окне «Контроль учетных записей пользователей» нажмите «Да».

- На странице приветствия мастера установки Microsoft Security Essentials 1.0 нажмите кнопку Далее.

- На странице лицензионного соглашения Microsoft Security Essentials щелкните Я принимаю.

- На готовой к установке странице Microsoft Security Essentials нажмите «Установить».

- На странице «Завершение работы мастера установки Microsoft Security Essentials» нажмите «Готово».

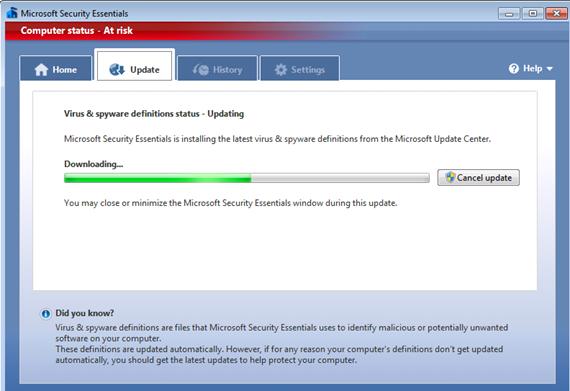

- В окне Microsoft Security Essentials нажмите кнопку «Обновить».

Рисунок 25

- После завершения обновления закройте окно Microsoft Security Essentials.

Рисунок 26

Теперь самое интересное! Давайте посмотрим, действительно ли что-то из этого работает. Переместите CLIENT1 в подсеть Homenet и убедитесь, что CLIENT1 может пройти оценку NAP и получить доступ к ресурсам в интрасети через туннель интрасети.

- Переместите CLIENT1 в подсеть Homenet.

- Откройте командную строку с повышенными привилегиями. В окне командной строки введите napstat и нажмите ENTER. Вы увидите всплывающее окно с надписью «Защита доступа к сети» и «У вас есть полный доступ к сети ». Закройте окно командной строки.

Рисунок 27

- Нажмите «Пуск», введите mmc в поле поиска и нажмите ENTER. В диалоговом окне «Контроль учетных записей пользователей» нажмите «Да».

- В окне консоли нажмите «Файл» и нажмите «Добавить/удалить оснастку».

- В диалоговом окне «Добавление или удаление оснастки» щелкните «Сертификаты» и нажмите «Добавить».

- В диалоговом окне «Сертификаты» выберите «Учетная запись компьютера» и нажмите «Далее».

- В диалоговом окне «Выбор компьютера» выберите «Локальный компьютер» и нажмите «Готово».

- В диалоговом окне «Добавление или удаление оснастки» нажмите «ОК».

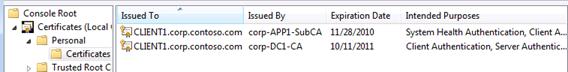

- В левой части окна консоли перейдите в раздел Сертификаты (локальный компьютер)ЛичныеСертификаты. В средней панели консоли обратите внимание на сертификат, выданный corp-APP1-SubCA. Дважды щелкните этот сертификат.

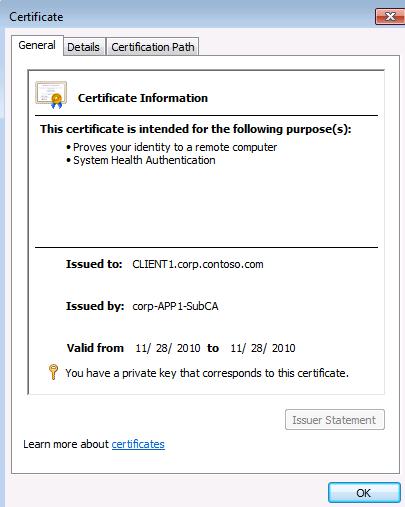

Рисунок 28

- В диалоговом окне Сертификат на вкладке Общие обратите внимание на то, что в разделе Этот сертификат предназначен для следующих целей: одной из предполагаемых целей является Аутентификация работоспособности системы. Это означает, что CLIENT1 прошел проверку NAP и теперь должен иметь доступ к туннелю интрасети.

Рисунок 29

- В диалоговом окне «Сертификат» нажмите «ОК». Сверните окно Console1.

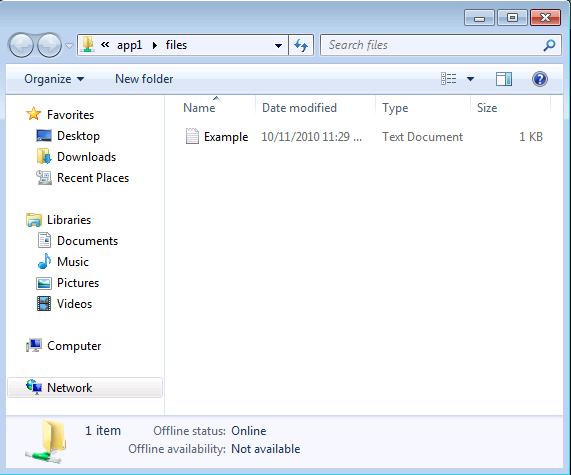

- Нажмите «Пуск» и в поле «Поиск» введите \app3files и нажмите клавишу ВВОД.

- Дважды щелкните файл примера. Теперь вы можете прочитать содержимое этого файла. Это подтверждает, что у вас есть доступ к подсети Corpnet через туннель интрасети, поскольку APP1 не является членом группы серверов инфраструктуры. Закройте окно проводника Windows, в котором отображается содержимое общей папки Files. Закройте окно Блокнота.

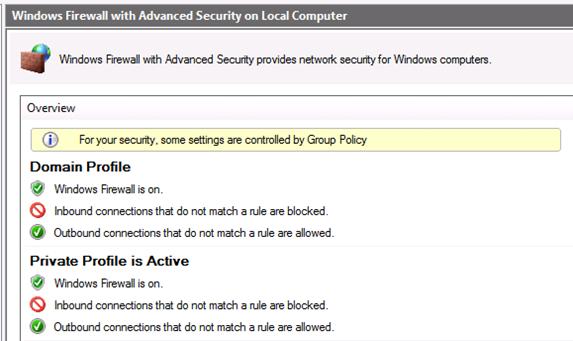

- Нажмите «Пуск», затем введите wf.msc в поле поиска и нажмите клавишу ВВОД.

- Обратите внимание, что в средней панели консоли Частный профиль активен. Клиенты DirectAccess будут устанавливать свои туннели DirectAccess к серверу DirectAccess, только когда активны общедоступный или частный профили.

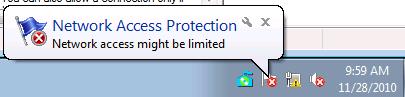

Рисунок 30

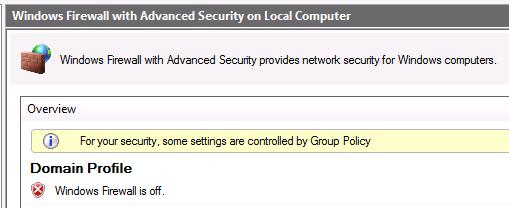

- В правой панели консоли щелкните Свойства. В диалоговом окне Брандмауэр Windows в режиме повышенной безопасности щелкните стрелку вниз рядом с Состоянием брандмауэра и выберите Выкл. Нажмите ОК. Вы увидите два всплывающих окна в области системных уведомлений. Один попросит вас включить брандмауэр Windows, а второй сообщит вам, что доступ к сети может быть ограничен. Обратите внимание, что на средней панели написано, что брандмауэр Windows отключен.

Рисунок 31

Рисунок 32

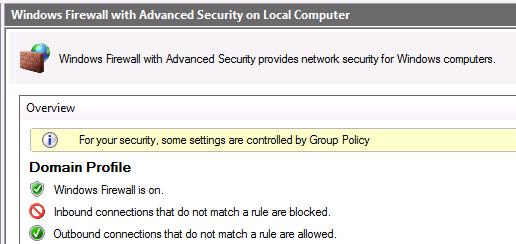

Щелкните Обновить на правой панели. Автоматическое исправление NAP автоматически включало брандмауэр Windows после его отключения.

Рисунок 33

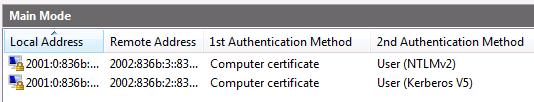

- На левой панели консоли перейдите к Брандмауэр Windows с повышенной безопасностьюМониторингСопоставления безопасностиОсновной режим. Обратите внимание на запись основного режима, в которой пользователь (Kerberos V5) указан в качестве второго метода проверки подлинности. Это указывает на то, что пользователь смог получить доступ к туннелю интрасети, поскольку туннель интрасети требует аутентификации пользователя. Кроме того, когда NAP включен для клиентов DirectAccess, сертификат компьютера, используемый для проверки подлинности туннеля интрасети, является сертификатом работоспособности, указывающим, что компьютер смог пройти проверку NAP.

Рисунок 34

- Сверните окно брандмауэра Windows в режиме повышенной безопасности.

Теперь давайте посмотрим, что происходит, когда клиент DirectAccess не соответствует требованиям. В тестовой лаборатории доступ к DC1 осуществляется через инфраструктурный туннель, а к APP1 — через туннель интрасети. Когда клиент UAG DirectAccess NAP не проходит проверку, он может получить доступ только к ресурсам, доступным через инфраструктурный туннель.

- На CLIENT1 нажмите «Пуск», а затем в поле «Поиск» введите services.msc и нажмите клавишу ВВОД.

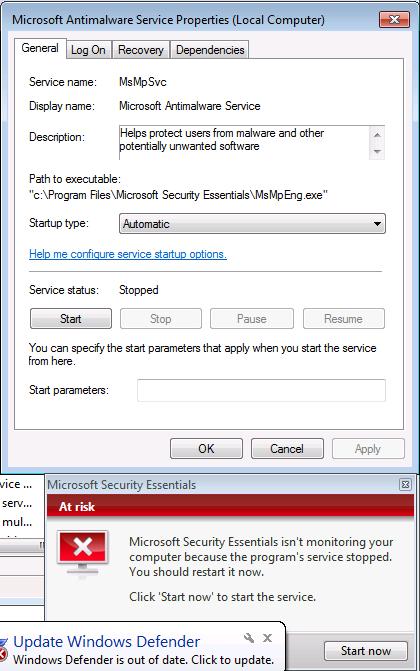

- В правой панели консоли «Службы» дважды щелкните Служба защиты от вредоносных программ Microsoft.

- В диалоговом окне «Свойства службы Microsoft Antimalware (локальный компьютер)» нажмите кнопку «Остановить». Нажмите «ОК», а затем сверните консоль «Службы».

- Обратите внимание на всплывающее сообщение о защите доступа к сети, сообщающее о том, что доступ к сети может быть ограничен. Это указывает на то, что CLIENT1 больше не проходит проверку NAP. В диалоговом окне Microsoft Security Essentials нажмите кнопку «Закрыть» («X» в правом верхнем углу), чтобы закрыть диалоговое окно.

Рисунок 35

- Восстановите окно консоли, в котором установлена оснастка «Сертификаты». Щелкните правой кнопкой мыши среднюю панель и выберите «Обновить». Обратите внимание, что сертификат работоспособности больше не отображается. Когда клиент не проходит проверку NAP, сертификат удаляется из компьютерного хранилища машины.

- Восстановите брандмауэр Windows в консоли повышенной безопасности и нажмите «Обновить» на правой панели консоли. Обратите внимание, что ассоциации безопасности основного режима, использующей Kerberos V5 в качестве второго метода аутентификации, больше нет. Это указывает на то, что клиент больше не может установить туннель интрасети, поскольку он не может предоставить сертификат работоспособности для проверки подлинности компьютера.

Рисунок 36

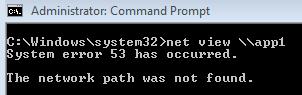

- Нажмите «Пуск», введите \app1files в поле поиска и нажмите клавишу ВВОД. Через несколько секунд вы увидите диалоговое окно «Ошибка сети», указывающее, что Windows не может получить доступ к общему ресурсу. Это согласуется с тем фактом, что КЛИЕНТУ 1 требуется доступ к туннелю интрасети для доступа к ПРИЛОЖЕНИЮ 1, а также к тому факту, что туннель интрасети недоступен, поскольку КЛИЕНТ 1 в настоящее время не проходит проверку NAP. Нажмите «Отмена» в диалоговом окне «Ошибка сети».

Рисунок 37

Рисунок 38

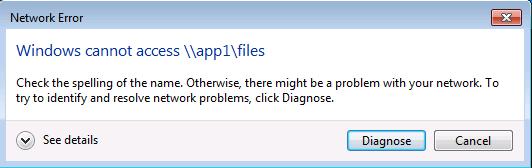

- Нажмите «Пуск», введите \dc1files в поле поиска и нажмите ENTER. В этом случае общий доступ к файлам доступен. Причина этого в том, что доступ к серверам в списке серверов инфраструктуры возможен через инфраструктурный туннель.

Рисунок 39

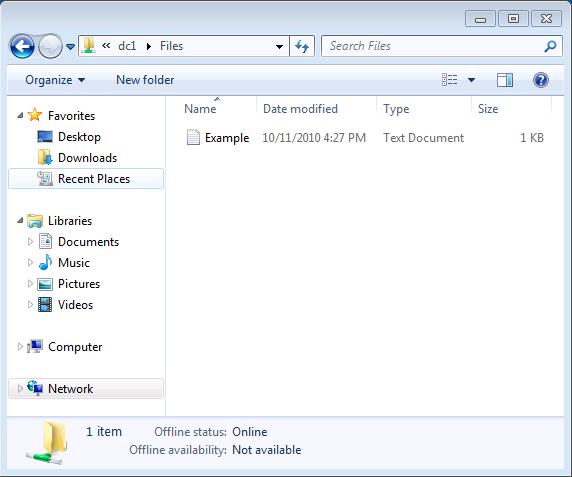

- Восстановите консоль «Службы», щелкните правой кнопкой мыши «Служба защиты от вредоносных программ Microsoft» и нажмите «Пуск».

- Нажмите «Пуск», введите \app1files в поле поиска и нажмите клавишу ВВОД. Теперь вы можете получить доступ к APP1 через туннель интрасети, поскольку CLIENT1 может пройти проверку NAP.

Рисунок 40

- Закройте все открытые окна на CLIENT1 и не сохраняйте изменения ни на одной из консолей mmc.

Вы должны сохранить свою конфигурацию, чтобы вы могли вернуться к ней и провести дополнительное тестирование, если хотите. В зависимости от используемого решения виртуализации способ сохранения моментального снимка может различаться. Независимо от того, какой продукт вы используете, мы рекомендуем вам сохранить моментальный снимок сейчас.

Резюме

В этой статье мы рассмотрели пошаговые инструкции о том, как создать лабораторию UAG с пакетом обновления 1 (SP1) DirectAccess с NAP, воспользовавшись преимуществом нового формата руководства по лаборатории тестирования, развертываемого корпорацией Майкрософт. Вы должны увидеть, как настроить сервер UAG DirectAccess и как настроить подчиненный ЦС на серверной части. Затем вы проверили конфигурацию DirectAccess на клиентском компьютере и протестировали функциональность NAP. Самое приятное, что все получилось! Я надеюсь, что вы нашли это полезным, и если у вас есть какие-либо вопросы о DirectAccess и NAP, дайте мне знать! Отправьте мне сообщение на [email protected], и я свяжусь с вами как можно скорее. Спасибо!