Инструменты торговли (часть 3)

До сих пор в этой серии статей, основанной на инструментах, используемых в индустрии компьютерной безопасности, мы рассмотрели немало наиболее часто используемых инструментов. До сих пор мы рассматривали анализатор пакетов, сетевой сканер, невероятно полезный netcat и набор инструментов «человек посередине», известный как Ettercap. Что еще вам действительно нужно знать с точки зрения «обязательных» программ? На самом деле это создатель пакетов, такой как Nemesis, и HTTP-прокси, такой как SPIKE. Обе эти программы предоставят вам широкий спектр возможностей для защиты вашей сети. Вы действительно ограничены в том, что вы можете сделать с этими инструментами, только вашим знанием, как вы уже догадались, TCP/IP. Извините, что снова заостряю внимание на этой области знаний, но если вы не знаете ее как следует, она будет преследовать вас каждый раз. Тем не менее, почему бы нам не продолжить статью и не начать рассматривать Nemesis, экстраординарного создателя пакетов.

Немезида и создание пакетов

Как я уже упоминал выше, Nemesis — одна из программ для создания пакетов, доступных для Windows. Что отличает этот инструмент от других создателей пакетов win32, так это его способность создавать протоколы, такие как DNS, OSPF, RIP и другие, которых нет в других подобных инструментах. На домашней странице инструментов говорится, что, поскольку он управляется из командной строки, вы также можете легко создавать для него различные сценарии тестирования. В этой заметке, пожалуйста, нажмите здесь, чтобы загрузить, а затем установить инструмент. Убедитесь, что вы загружаете тот, который говорит «Двоичный файл Windows». Также обратите внимание, что вам нужно будет установить winpcap 3.0. Это версия, которую вы *должны установить*, а не последняя версия winpcap 3.1, так как она не будет работать с этой версией.

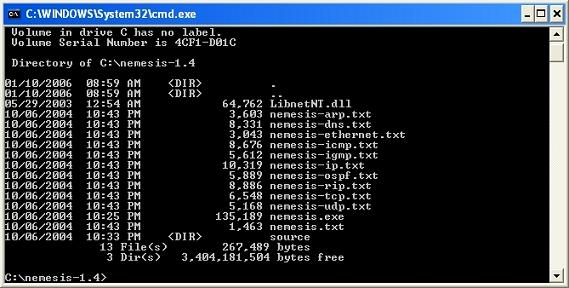

Если вы думаете, что во второй части этой серии статей мы установили winpcap 3.1 для Ettercap, то вы правы. К сожалению, Ettercap также должен иметь winpcap 3.1 и, в свою очередь, не будет работать с версией 3.0, которая также необходима для Nemesis. Именно здесь наличие нескольких компьютеров или образов VMware на тестовом блоке является обязательным. Таким образом, вы можете учесть различные зависимости инструментов и их возможные конфликты. Итак, теперь, когда вы загрузили и установили Nemesis, как всегда, в корень диска C, то есть: C:, мы готовы вызвать Nemesis. Обратите внимание на скриншот ниже, как выглядит возмездие после вызова.

фигура 1

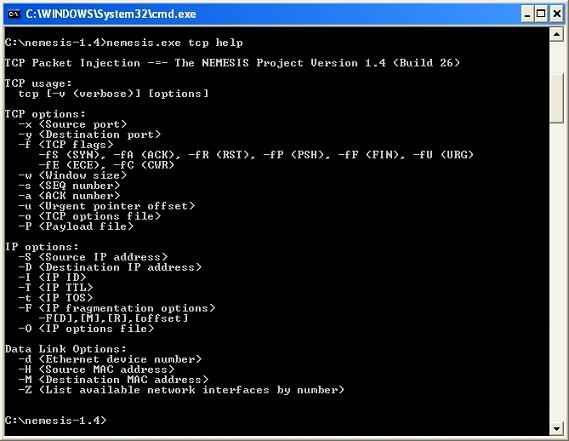

Таким образом, на приведенном выше снимке экрана вы увидите, что все файлы, необходимые для использования Nemesis, действительно есть. Вы также можете увидеть все перечисленные там различные протоколы с соответствующими текстовыми файлами. Эти файлы предоставят вам синтаксис, доступный для протокола. Вы также можете просто вызвать рассматриваемый протокол с добавлением «помощи» после него, как показано ниже на снимке экрана.

фигура 2

Этот инструмент отлично подходит для тестирования различных сценариев в вашей лаборатории. Доступность таких протоколов, как DNS, RIP, OSPF и других, — отличная вещь, поскольку она позволит вам поиграть с этими сложными протоколами и посмотреть, как они реагируют на неожиданные стимулы. Как я уже говорил, при игре с таким инструментом вы ограничены только вашим знанием протокола и воображением. На этой ноте давайте взглянем на наш последний инструмент, SPIKE HTTP-прокси.

SPIKE HTTP-прокси

Итак, мы подошли к последнему инструменту, который будет рассмотрен в этой серии статей. Возможность использовать HTTP-прокси действительно важна. Тем не менее, чтобы использовать его в полной мере, вам необходимо отлично знать сам протокол HTTP, а также другие уязвимости, связанные с веб-приложениями. Даже если вы новичок в обеих областях, это нормально, поскольку весь смысл написания этого инструмента состоит в том, чтобы побудить вас использовать его и по умолчанию лучше понимать HTTP. Изучение уязвимостей веб-приложений — это огромная область исследований, и я бы посоветовал вам выбрать одну из них и начать изучение.

С учетом сказанного давайте щелкнем здесь и загрузим программу. Убедитесь, что вы загружаете «SPIKE Proxy», а не SPIKE, так как это фаззер. Обратите внимание, что вам также нужно будет установить рабочую версию Python на свой компьютер, чтобы SPIKE работал так, как было написано, как вы уже догадались, на Python. Вы можете получить копию Python для win32, зайдя на сайт ActiveState и заполнив одну быструю форму, чтобы получить MSI для Python. Просто следуйте инструкциям при установке, так как это довольно безболезненно. Так что на данный момент вы должны были установить Python из ActiveState, а также загрузить SPIKE из Immunitysec. Я также хотел бы поблагодарить Dave Aitel за предоставление этого превосходного инструмента сообществу, а также поблагодарить всех других разработчиков за другие инструменты, описанные в этой серии.

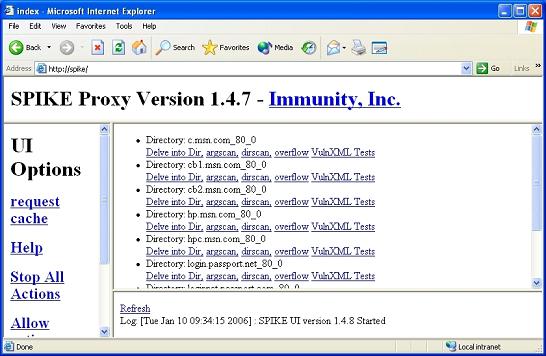

Теперь вам нужно распаковать файл SPIKE и снова установить папку в корень C, то есть: C:. После этого откройте приглашение DOS и перейдите в каталог SPIKE. После того, как вы это сделаете и создадите «dir», вы увидите файл «readme.txt». В этом файле вы увидите, как вызывать SPIKE. Убедитесь, что вы настроили свой браузер точно так, как описано здесь. Когда вы закончите, вы будете готовы просто ввести «runme.bat», который вызовет SPIKE. Теперь откройте браузер, который вы только что настроили для использования, и перейдите на страницу или две. Затем введите в строку URL вашего браузера «http://spike/», и вы увидите то, что показано на скриншоте ниже.

Рисунок 3

На приведенном выше снимке экрана мы видим, что есть несколько списков различных сайтов, которые я предложил вам просмотреть, чтобы получить некоторую информацию для SPIKE. Отсюда нужно просто углубиться в различные каталоги. Именно на этом я прерву статью и закончу серию, основанную на «Инструментах торговли». Обратите внимание, что я не позволю вам зависнуть, поскольку это связано с использованием HTTP-прокси. Я напишу еще несколько статей, посвященных использованию прокси-серверов HTTP и их влиянию на компьютерную безопасность. Что ж, в течение последних трех статей мы рассмотрели большое количество инструментов, которые многие в отрасли считают обязательными. Часто просто установить инструмент — это полдела, так как многие из них имеют некоторые особенности, с которыми нужно иметь дело. Как подробно описано в серии статей, проблемы с установкой не будут для вас проблемой. Я искренне надеюсь, что эта серия статей была вам полезна, и, как всегда, буду рада вашим отзывам. До следующего раза!