Инструменты торговли (Часть 1)

Компьютерная безопасность и системное администрирование на самом деле не так уж сильно отличаются. Они оба имеют конечное состояние полностью функциональной сети. Обе эти работы используют разные подходы к достижению цели, но во многом имеют больше общего, чем различий. Одной из общих черт является использование инструментов. Это может быть инструмент, разработанный Microsoft для помощи системному администратору, или стороннее предложение. То же самое относится к компьютерной безопасности и многим инструментам, используемым в этой области. Одним из инструментов, который используется обеими задачами, является анализатор протоколов. Этот удобный инструмент помогает сгладить как сетевые проблемы, так и обнаружить потенциальные проблемы безопасности.

Таким образом, у нас есть общая тема инструментов, помогающих компьютерным профессионалам. Что я сделаю в ходе этой серии статей из трех частей, так это расскажу о том, что я считаю одним из «обязательных» инструментов для мира безопасности. Поскольку у некоторых из этих инструментов есть особенности установки, я также подробно расскажу, как вы устанавливаете эти инструменты. Кроме того, я расскажу о некоторых примерах использования этого инструмента и о том, почему этот инструмент важно знать. С базовыми инструментами, подробно описанными в этой серии статей, вы также сможете поэкспериментировать с ними в своей домашней компьютерной лаборатории. Инструменты, описанные здесь, позволят вам создавать пакеты, анализировать пакеты, привязывать порты и выполнять другие полезные действия. С учетом сказанного, давайте продолжим!

Перехват пакетов

Возможность видеть и проверять пакеты является критически важной способностью. Это также применимо, когда вы находитесь дома и пытаетесь понять вывод инструмента. Это также важно, когда вы пытаетесь устранить проблему в вашей сети. Так что достаточно сказать, что на вашем компьютере действительно должен быть установлен анализатор пакетов. В прошлом я говорил, что вам действительно следует просто установить Windump vice ethereal, поскольку это заставляет вас ознакомиться с содержимым пакета. С уверенностью могу сказать, что с тех пор я не изменил своего мнения. Поскольку некоторые из вас могут устанавливать эти инструменты на Win XP SP2, я попытался найти инструменты, которые будут с ним работать. У меня не все получилось, поэтому, пожалуйста, имейте в виду, что я бы посоветовал вам использовать в качестве тестового устройства либо Windows 2000 Professional, либо Windows XP SP1. К сожалению, с выпуском SP2 многие функции необработанных сокетов были нарушены. Некоторые инструменты смогли компенсировать это, а другие нет.

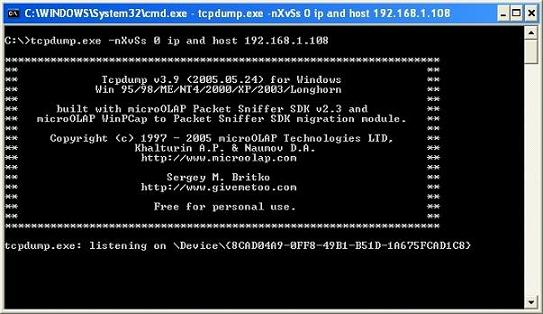

После сказанного давайте установим наш анализатор пакетов, который, как я знаю, работает с XP SP2. Загрузите инструмент tcpdump, который мы установим. Причина, по которой я предлагаю загрузить этот инструмент вместо фактического windump.exe, заключается в том, что эта версия будет работать с XP SP2. Мне не удалось заставить windump.exe работать с XP SP2, и я просто сдался, так как нашел эту полностью функциональную альтернативу, которая почти точно такая же. После загрузки просто распакуйте его и установите в корень диска C, т.е.: C: Теперь вы готовы прослушивать пакеты!

фигура 1

Вы увидите на снимке экрана выше примерный синтаксис для его вызова и то, как он выглядит. Если вы хотите узнать больше об использовании анализатора пакетов, подобного этому, просто прочитайте эти статьи. И последнее слово об использовании анализаторов пакетов! Вы всегда должны иметь его в рабочем состоянии, прежде чем играть с некоторыми инструментами или кодом эксплойта. Таким образом, вы можете проверить на уровне пакета, если вам нужно проверить какое-то условие, которое произошло во время вашего эксперимента.

Пожалуйста, еще один инструмент!

Для тех из вас, кто нетерпелив с объяснением анализатора пакетов, не бойтесь! Теперь мы рассмотрим еще один обязательный инструмент: сетевой сканер. Что ж, так же, как анализатор пакетов является обязательным инструментом, то же самое относится и к сетевому сканеру. Вам нужна возможность проверить, открыты ли определенные порты на другом компьютере. Возможно, лучший инструмент для этого — Nmap. Первоначально это был инструмент для Linux, но с тех пор он был перенесен на win32. Еще раз, имейте в виду, что вы можете заставить это работать с XP SP2, но вам придется немного поработать. Он работает безупречно на XP SP1, хотя именно на него я его установлю и покажу вам несколько примеров использования.

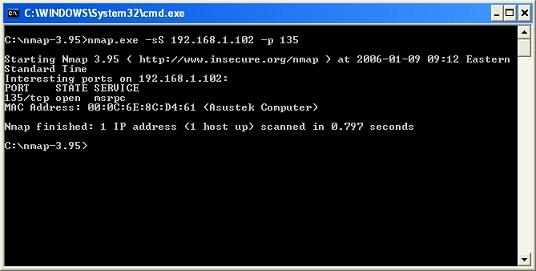

В связи с этим загрузите Nmap для Windows здесь, а также имейте в виду, что вам также потребуется загрузить winpcap 3.1. После того, как вы загрузили оба файла, установите winpcap и следуйте инструкциям по его установке. Теперь распакуйте загрузку Nmap и установите папку в корень диска C, то есть: C:. После этого обязательно перезагрузите компьютер, чтобы убедиться, что все в порядке. Теперь, когда перезагрузка завершена, вызовите приглашение DOS и «cd c:». Оттуда «cd nmap-3.95». Теперь вы находитесь в самом каталоге Nmap. Пожалуйста, посмотрите на скриншот ниже для одного примера использования синтаксиса.

фигура 2

Из приведенного выше видно, что я отправил SYN-пакет на IP-адрес одного из моих лабораторных компьютеров, а именно на порт 135, как видно из «-p 135». Отправка этого пакета на лабораторный компьютер, в свою очередь, вызвала некоторый стимул. На основании этого стимула Nmap смог сделать следующие выводы, отмеченные на скриншоте. Nmap удалось получить MAC-адрес компьютера, а также определить, был ли открыт порт. Имейте в виду, однако, что в реальном мире вы не получите фактический MAC-адрес вашего сканируемого компьютера. Каждый раз, когда пакет проходит через маршрутизатор, MAC-адрес, который был там, в свою очередь, заменяется MAC-адресом маршрутизатора. Это главное помнить! Еще раз, вот почему так жизненно важно иметь отличное представление о TCP/IP и о том, как он работает. Вот почему запуск анализатора пакетов так важен. Часто бывают случаи, когда вывод инструмента вообще не имеет смысла. Иметь возможность интерпретировать то, что было отправлено и получено, опять же очень и очень важно.

Что ж, на этом я прерву статью. Надеюсь, теперь вы понимаете важность наличия как анализатора пакетов, так и сетевого сканера. Теперь еще важнее то, как их установить и использовать! Это принесет дивиденды позже, если вы потратите сейчас время на создание прочного фундамента знаний. Во второй части этой серии статей мы рассмотрим такие инструменты, как Netcat, Ettercap и Nemesis, которые помогут закрепить наши знания об основных инструментах. А пока веселитесь!