Информация Active Directory открыта для пользователей?

Введение

Большинство ИТ-специалистов, которых я знаю, имеют дело с:

- Физический доступ

- Доступ к сети через брандмауэры

- Доступ к сервисам на серверах

- Доступ к приложениям

Большая работа идет на обеспечение безопасности упомянутых выше областей, но как насчет информации, хранящейся в Active Directory? При использовании контроллеров домена Windows Server 2008 большинство людей чувствуют себя комфортно благодаря безопасности, встроенной в эту замечательную технологию, и они должны это делать. Однако вам нужно знать, что может быть конфиденциальная информация, к которой обычные пользователи могут получить доступ с помощью простых инструментов. Кроме того, вам также необходимо проверить, позволяете ли вы еще большему количеству пользователей видеть эту информацию с помощью «функции обратной совместимости», встроенной в Active Directory, начиная с Windows Server 2000.

В этой статье я пролью свет на то, какую информацию обычные пользователи домена могут видеть в Active Directory и почему она доступна для пользователей.

Проблема безопасности

В Active Directory есть много информации, которая, конечно же, включает конфигурацию домена, различные типы учетных записей, опубликованные принтеры и общие файлы. У вас также может быть программное обеспечение, которое расширяет схему и использует каталог для хранения данных конфигурации. Примером такого программного обеспечения могут быть приложения для бухгалтерского учета или устройства безопасности, которые используют каталог в качестве конфигурации для приложения и пользователей домена. Поэтому очень важно проверять, какую информацию контроллеры домена и серверы глобального каталога предоставляют пользователям домена и, возможно, анонимным пользователям.

Инфраструктура корпоративной сети должна быть максимально безопасной. Мы поручаем специалистам по безопасности настроить брандмауэры и шифрование и ограничить весь доступ к сети, серверам и приложениям, которые зарезервированы для корпоративных пользователей. Доступ контролируется учетными данными пользователя или другими типами средств проверки подлинности, такими как смарт-карты и биометрические данные (чтобы сделать эти учетные данные немного более безопасными, прочитайте серию статей, написанных Дереком Мелбером: Пароли Windows: обеспечение их безопасности).

Только аутентифицированные пользователи, вошедшие в систему на своем компьютере, должны иметь доступ к ресурсам домена для своих конкретных рабочих функций. ИТ-персонал следит за тем, чтобы пользователи получали доступ к нужным общим папкам, принтерам, почтовым ящикам и приложениям. Возможно ли, что какой-то корпоративный пользователь-«плохой парень» получает информацию, хранящуюся в Active Directory, которую он может использовать каким-либо образом? Проверяли ли вы свою собственную Active Directory в качестве стандартной учетной записи пользователя домена? Если вы отвечаете за безопасность домена, вам необходимо знать, какую информацию можно увидеть по умолчанию.

Проверка каталога

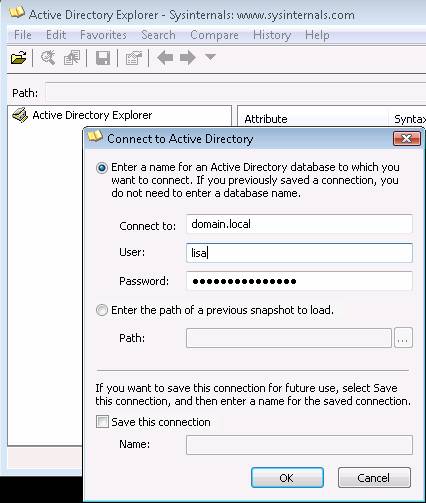

Если бы я хотел проверить это, я бы вошел в качестве обычного пользователя (с настройками домена по умолчанию) в своей тестовой среде. На своем компьютере я заходил на веб-сайт Microsoft TechNet SysInternals и загружал/запускал Active Directory Explorer с этого веб-сайта. На рисунке 1 вы можете видеть, что я должен предоставить программе свой домен и учетные данные:

Рисунок 1: Окно входа в Active Directory Explorer

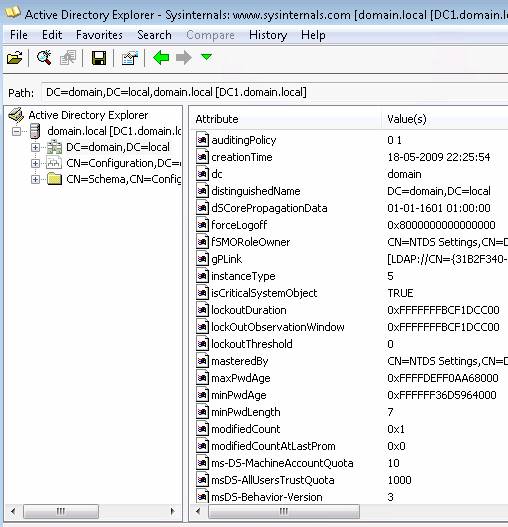

Просматривая свой домен, я мог проверить, не выглядит ли что-нибудь интересным. На рис. 2 вы можете увидеть некоторые свойства, которые могут быть интересны тем, кто ищет ограниченную информацию, такую как пароль и политики аудита. Если у вас есть хорошие политики паролей, которые также включают политики блокировки, то это не такая уж большая проблема безопасности.

Рисунок 2: Свойства домена, читаемые обычным пользователем домена

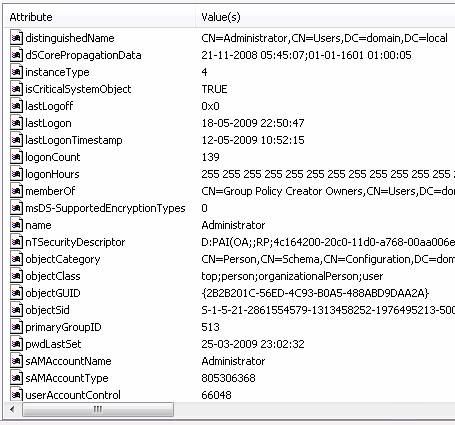

Если мы продвинемся немного вниз в Active Directory, вы сможете найти пользователей. Я здесь смотрю на мою учетную запись администратора в домене. На рис. 3 вы можете увидеть некоторые сведения об этой учетной записи, включая часы входа в систему, членство в группе и дату смены пароля.

Рисунок 3: Свойства учетной записи администратора, читаемые обычным пользователем домена

Мы могли бы сделать несколько запросов перекрестных ссылок для поиска администраторов домена, у которых установлен атрибут «Срок действия пароля не ограничен» (часть атрибута userAccountControl). Программное обеспечение для отчетов и управления Active Directory, такое как ADToolkit от Javelina Software, создает множество отчетов для администраторов и очень простое в использовании.

Доступная информация каталога относится не только к объектам пользователей и групп, но и ко всей инфраструктуре домена, как вы видите ее в разделе «Сайты и службы Active Directory».

Несколько групп безопасности фактически имеют доступ для чтения к некоторым или ко всем свойствам.

- Авторизованные пользователи

- Доступ, совместимый с версиями до Windows 2000

Группа безопасности Pre-Windows 2000 может включать в себя другие группы, о которых я расскажу позже в этой статье. Разрешения на изменение и запись довольно хорошо обрабатываются в Microsoft Active Directory, поэтому пока не беспокойтесь об этом.

Причина

Учетным записям пользователей необходим доступ к большей части Active Directory как минимум с правами на чтение. Конечно, вы должны спланировать хорошую политику паролей и внедрить процедуру аутентификации, которая соответствует требуемому уровню безопасности вашей корпорации.

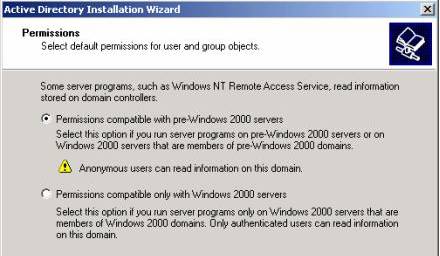

Я знаю, что многие из вас больше не работают с Windows 2000 Active Directory, но вы все еще можете иметь конфигурацию обратной совместимости в своей среде после более раннего обновления. Microsoft сделала эту «функцию» для операционных систем до Windows 2000. Этим системам требовался доступ к Active Directory, и была создана группа безопасности, чтобы помочь этим компьютерам, предоставив пользователям доступ к каталогу. Во время первого повышения роли контроллера домена Windows 2000 (DCPROMO) отображается следующее окно (рис. 4).

Рисунок 4: Мастер установки Active Directory для настройки разрешений

Заметили желтый восклицательный знак?

При выборе этого параметра совместимости группа безопасности «Доступ к совместимости до Windows 2000» будет заполнена группой безопасности «Все». В Windows 2000 Active Directory группа безопасности «Pre-Windows 2000 Compatibility Access» была заполнена группой «Все», которая также содержала анонимных пользователей.

Примечание:

Анонимные пользователи были удалены из группы «Все» в домене Windows 2003 и выше.

Команда Windows 2003 DCPROMO действительно изменила членство в группе «Доступ к совместимости до Windows 2000», чтобы включить анонимных пользователей, если группа «Все» уже присутствовала с добавлением «Прошедших проверку пользователей».

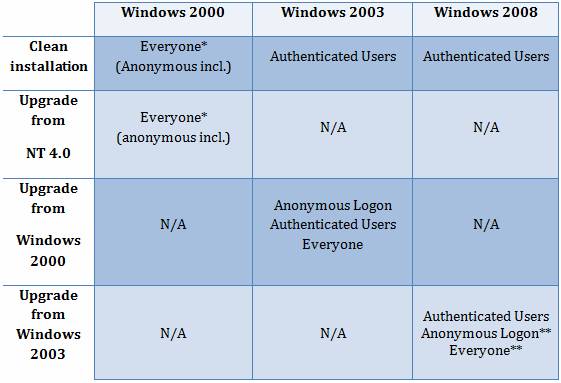

Я составил следующую таблицу, чтобы дать вам представление о членстве в группе по умолчанию на рис. 5.

Рис. 5. Членство в группе безопасности «Pre-Windows 2000 Compatibility Access»

* В мастере DCPROMO был дан ответ «Да», чтобы включить «Разрешения, совместимые с пред-Windows 2000».

** Если Windows 2003 была обновлена с Windows 2000, применяется тот же ответ, что и выше.

Допустим, у вас в среде не работают Windows 98 и Windows NT 4.0, нужна ли вам эта группа? Что ж, некоторые многофункциональные устройства, такие как копировальные машины со сканированием и поддержкой электронной почты, используют Active Directory для поиска информации, поэтому у вас могут быть устройства, использующие группу «Доступ к совместимости с версиями до Windows 2000».

Что мы можем с этим поделать?

Конечно, большая часть информации, которую мы видим в Active Directory, необходима клиентам в вашей организации для правильной работы. Некоторые детали относятся к делу, некоторые нет, а некоторые сведения следует хранить в тайне. Пожалуйста, проверьте свой собственный домен в качестве стандартного пользователя домена и посмотрите, не соответствует ли что-то политике безопасности в вашей организации.

Группа безопасности «Pre-Windows 2000 Compatibility Access»

Во-первых, вы должны убедиться, что у вас нет компьютеров, которые используют эту группу. Это включает; Windows 98, Windows NT 4.0 и другие устройства, которым необходим доступ к Active Directory с разрешением «полное чтение» или нулевые сеансы к серверам.

Далее необходимо удалить группы «Анонимный вход», «Все» и «Прошедшие проверку» из группы «Доступ к совместимости с версиями до Windows 2000». Вы можете использовать как пользователей и компьютеры Active Directory, так и командную строку для их удаления.

Последнее, что нужно сделать, это проверить, что все работает так, как вы ожидаете.

Если вы где-то найдете устройство, которому нужен этот доступ, и вы не можете настроить его для правильного входа в систему, тогда, конечно, вы можете добавить группы, которые вы удалили, если ваш план безопасности позволяет это. В противном случае вы удалите это устройство из своей установки (см. статью базы знаний Microsoft, упомянутую в разделе ссылок этой статьи).

Группа безопасности «Прошедшие проверку»

Я бы не рекомендовал применять для этого правила отказа, потому что функциональность в вашей среде может уменьшиться, и вы можете получить неподдерживаемую Active Directory. Таким образом, если вы точно не знаете, что вам нужно запретить, вам следует усилить безопасность, например, внедрив лучшую политику паролей и ограничив рабочие станции пользователей.

Установить флаг конфиденциальности в атрибутах схемы

Для всех объектов, кроме «базовых объектов схемы» (объекты категории 1 — те, для которых установлен бит 4 (14 декабря, шестнадцатеричный) в атрибуте systemFlag), вы можете пометить атрибут как конфиденциальный. Это отфильтровывает атрибут в поиске по каталогу, чтобы только администраторы домена могли прочитать подробности. Установка флага конфиденциальности выполняется путем добавления 128 к существующему флагу поиска атрибута.

Требование для этого флага состоит в том, чтобы все контроллеры домена работали под управлением Windows 2003 Server с пакетом обновления 1 (или более поздней версии) независимо от режима работы домена и леса. Флаг можно установить с помощью инструмента ADSIEdit. Прочтите и следуйте инструкциям в статье базы знаний Майкрософт, упомянутой в разделе «Ссылки» этой статьи.

Вывод

В этой статье мы узнали некоторую информацию, которую обычные пользователи домена могут запрашивать в Microsoft Active Directory. Из-за нормального поведения домена Windows и обратной совместимости это может быть более или менее подходящим для вашей корпорации. Мы рассмотрели, как мы ограничиваем доступ на чтение к Active Directory для членов группы безопасности «Доступ к совместимости до Windows 2000», а также помечаем несистемную базу как конфиденциальную.

Ссылки

- Microsoft TechNet: практическое руководство по обеспечению безопасности при установке Active Directory

- Microsoft TechNet: веб-сайт и инструменты SysInternals

- База знаний Microsoft: как добавить пользователей в группу доступа, совместимую с пред-Windows 2000

- База знаний Microsoft: описание вариантов разрешений Dcpromo

- База знаний Майкрософт: группа «Все» не включает анонимные идентификаторы безопасности

- База знаний Майкрософт: Членство в группе рассылки по-прежнему отображается после того, как вы скрыли членство

- База знаний Microsoft: Как пометить атрибут как конфиденциальный в Windows Server 2003 SP1

- Программное обеспечение Javelina (создатели ADToolkit): http://www.javelinasoftware.com/