Идентификаторы событий для Windows Server 2008 и Vista раскрыты!

Введение

Вы когда-нибудь хотели отслеживать что-то, происходящее на компьютере, но не располагали всей доступной информацией для отслеживания события? Что ж, эта статья даст вам арсенал для отслеживания почти каждого события, которое регистрируется на компьютере с Windows Server 2008 и Windows Vista. Если вы используете эти события в сочетании со статьей, которую я только что опубликовал о компьютерах с централизованным журналом, вы теперь можете создать идеальную ситуацию, когда вы регистрируете только те события, которые вы будете просматривать в централизованном месте! И самое лучшее в этом то, что все это бесплатно!

Настройка ведения журнала безопасности

Чтобы понять, как события отслеживают определенные аспекты функции ведения журнала безопасности компьютера, необходимо понять, как инициировать ведение журнала безопасности. Большинство компьютеров Windows (за исключением некоторых версий контроллера домена) не начинают запись информации в журнал безопасности по умолчанию. Это и хорошо, и плохо. Плохо то, что ничего не отслеживается без вашего принуждения компьютера к регистрации событий безопасности. С другой стороны, это хорошо, поскольку журнал не будет заполняться и потенциально может вызвать сообщение об ошибке, указывающее, что журнал заполнен. Это то, что контроллеры домена Windows Server 2003 сделали без предупреждения.

Отслеживание событий журнала безопасности устанавливается и настраивается с помощью групповой политики. Вы можете, конечно, настроить локальный объект групповой политики, но это не идеально, так как вам придется настраивать каждый компьютер отдельно. Вы хотите использовать групповую политику в Active Directory, чтобы настроить ведение журнала на многих компьютерах только с одним набором конфигураций. Чтобы настроить отслеживание журнала безопасности, сначала откройте консоль управления групповыми политиками (GPMC) на компьютере, присоединенном к домену, и войдите в систему с учетными данными администратора.

В консоли управления групповыми политиками вы можете увидеть все свои организационные подразделения (OU) (если они у вас есть), а также все ваши объекты групповой политики (если вы создали больше двух по умолчанию). В этом примере мы предположим, что у вас есть подразделение, содержащее компьютеры, для которых требуется отслеживание одной и той же информации журнала безопасности. Мы будем использовать OU Desktops и объект групповой политики AuditLog.

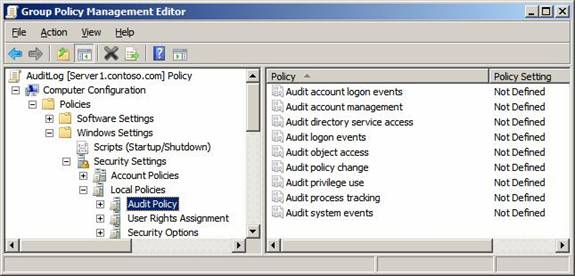

Отредактируйте объект групповой политики AuditLog, а затем разверните его до следующего узла:

Конфигурация компьютераПолитикиПараметры WindowsПараметры безопасностиЛокальные политикиПолитика аудита

Как только вы развернете этот узел, вы увидите список возможных категорий аудита, которые вы можете настроить, как показано на рисунке 1.

Рисунок 1: Категории политики аудита позволяют вам указать, какие области безопасности вы хотите регистрировать

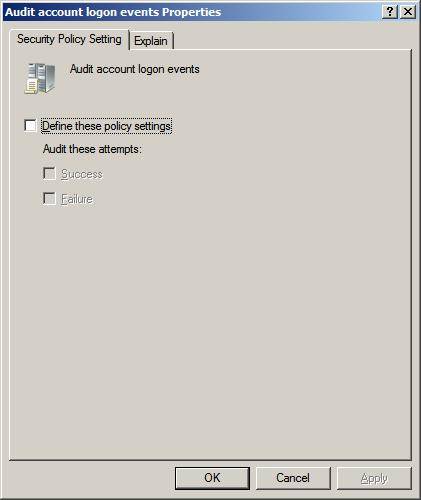

Каждый из параметров политики имеет два варианта: Успех и/или Неудача. Чтобы настроить любую из категорий для успеха и/или отказа, необходимо установить флажок «Определить эти параметры политики», показанный на рисунке 2.

Рисунок 2. Сначала необходимо определить каждую политику аудита, а затем настроить типы аудита

Вот краткий обзор того, что контролирует каждая категория:

Аудит событий входа в учетную запись — это будет проверять каждый раз, когда пользователь входит или выходит из системы с другого компьютера, если компьютер, выполняющий аудит, используется для проверки учетной записи. Лучшим примером этого является случай, когда пользователь входит в систему на своем компьютере с Windows XP Professional, но аутентифицируется контроллером домена. Поскольку контроллер домена проверяет пользователя, событие будет сгенерировано на контроллере домена. Этот параметр не включен ни для одной операционной системы, за исключением контроллеров домена Windows Server 2003, которые настроены на аудит успешности этих событий. Обычно и рекомендуется проводить аудит этих событий на всех контроллерах домена и серверах. Я также обнаружил, что во многих средах клиенты также настроены на аудит этих событий.

Аудит управления учетной записью — это будет проверять каждое событие, связанное с пользователем, управляющим учетной записью (пользователем, группой или компьютером) в базе данных пользователей на компьютере, где настроен аудит. Примеры таких событий включают:

- Создание учетной записи пользователя

- Добавление пользователя в группу

- Переименование учетной записи пользователя

- Смена пароля для учетной записи пользователя

Для контроллеров домена это приведет к аудиту изменений в учетных записях домена, как описано в следующей статье: Аудит пользователей и групп с помощью журнала безопасности Windows. Для сервера или клиента он будет проверять локальный диспетчер учетных записей безопасности и находящиеся там учетные записи. Этот параметр не включен ни для одной операционной системы, за исключением контроллеров домена Windows Server 2003, которые настроены на аудит успешности этих событий. Обычно и рекомендуется проводить аудит этих событий на всех контроллерах домена и серверах. Для аудита учетных записей пользователей, которые журналы безопасности и параметры аудита не могут зафиксировать, обратитесь к статье под названием; Аудит учетных записей пользователей.

Аудит доступа к службе каталогов — будет проводиться аудит каждого события, связанного с доступом пользователя к объекту Active Directory, настроенному для отслеживания доступа пользователей через системный список управления доступом (SACL) объекта. SACL объекта Active Directory определяет три вещи:

- Учетная запись (обычно пользователь или группа), которая будет отслеживаться

- Тип доступа, который будет отслеживаться, например чтение, создание, изменение и т. д.

- Успешный или неудачный доступ к объекту

Поскольку каждый объект имеет свой собственный уникальный список SACL, уровень контроля над которым будет отслеживаться объект Active Directory, может быть очень точным. Этот параметр не включен ни для одной операционной системы, за исключением контроллеров домена Windows Server 2003, которые настроены на аудит успешности этих событий. Рекомендуется включить аудит доступа к службе каталогов как для успешного, так и для неудачного доступа для всех контроллеров домена.

Аудит событий входа в систему — будет проводиться аудит каждого события, связанного с входом пользователя в систему, выходом из нее или установлением сетевого подключения к компьютеру, настроенному для аудита событий входа в систему. Хорошим примером регистрации этих событий является интерактивный вход пользователя на свою рабочую станцию с использованием учетной записи пользователя домена. Это создаст событие на рабочей станции, но не на контроллере домена, выполнившем аутентификацию. По сути, события входа в систему отслеживаются там, где происходит попытка входа в систему, а не там, где находится учетная запись пользователя. Этот параметр не включен ни для одной операционной системы, за исключением контроллеров домена Windows Server 2003, которые настроены на аудит успешности этих событий. Обычно эти события регистрируются на всех компьютерах в сети.

Аудит доступа к объекту — это будет проверять каждое событие, когда пользователь получает доступ к объекту. К объектам относятся файлы, папки, принтеры, ключи реестра и объекты Active Directory. На самом деле любой объект, имеющий список SACL, будет включен в эту форму аудита. Как и в случае аудита доступа к каталогам, каждый объект имеет свой уникальный список SACL, что позволяет проводить целенаправленный аудит отдельных объектов. Нет объектов, настроенных для аудита по умолчанию, а это означает, что включение этого параметра не приведет к созданию какой-либо регистрируемой информации. После установки этого параметра и настройки списка SACL для объекта в журнале начнут появляться записи о попытках доступа к объекту. Обычно этот уровень аудита не настраивается до тех пор, пока не возникнет конкретная необходимость отслеживать доступ к ресурсам. В высокозащищенных средах этот уровень аудита обычно включен, и многочисленные ресурсы настраиваются для аудита доступа.

Изменение политики аудита. Это будет проверять каждое событие, связанное с изменением одной из трех областей «политики» на компьютере. Эти области политики включают:

- Назначение прав пользователя

- Политики аудита

- Доверительные отношения

Этот параметр не включен ни для одной операционной системы, за исключением контроллеров домена Windows Server 2003, которые настроены на аудит успешности этих событий. Лучше всего настроить этот уровень аудита для всех компьютеров в сети.

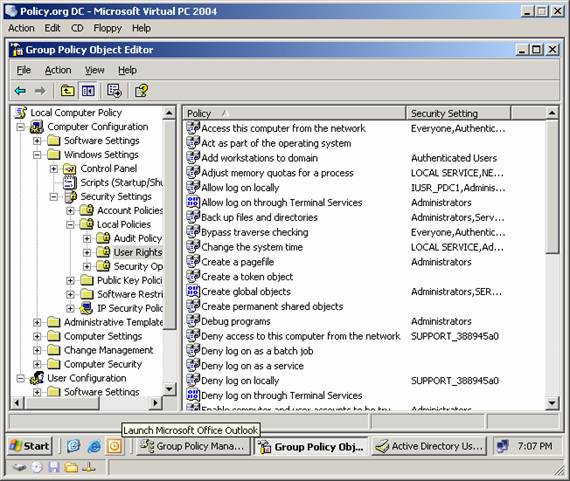

Аудит использования привилегий — будет проверяться каждое событие, связанное с выполнением пользователем задачи, контролируемой правами пользователя. Список прав пользователя довольно обширен, как показано на рисунке 3.

Рисунок 3: Список прав пользователя для компьютера с Windows

По умолчанию этот уровень аудита не настроен на отслеживание событий для какой-либо операционной системы. Лучше всего настроить этот уровень аудита для всех компьютеров в сети.

Отслеживание процессов аудита — это будет проверять каждое событие, связанное с процессами на компьютере. Примеры включают в себя активацию программы, выход из процесса, дублирование дескриптора и непрямой доступ к объекту. Этот уровень аудита создает чрезмерное количество событий и обычно не настраивается, если только приложение не отслеживается в целях устранения неполадок.

Аудит системных событий — это будет проверять даже события, связанные с перезагрузкой или выключением компьютера. События, связанные с безопасностью системы и журналом безопасности, также будут отслеживаться, если этот аудит включен. Это обязательная конфигурация аудита для компьютера, который должен отслеживать не только когда происходят события, которые необходимо регистрировать, но и когда очищается сам журнал. Этот параметр не включен ни для одной операционной системы, за исключением контроллеров домена Windows Server 2003, которые настроены на аудит успешности этих событий. Рекомендуется настроить этот уровень аудита для всех компьютеров в сети.

Идентификаторы событий по категориям аудита

Будучи администратором и специалистом по безопасности с большим стажем, я обнаружил, что некоторые события важнее других, когда речь идет об отслеживании и анализе безопасности. С учетом сказанного, в журнале безопасности могут быть сгенерированы тысячи событий, поэтому вам нужно иметь секретный декодер, чтобы знать, какие из них искать. Вот разбивка некоторых наиболее важных событий по категориям, которые вы, возможно, захотите отслеживать из журналов безопасности.

Аудит событий входа в учетную запись

Идентификатор события Описание

4776 — Контроллер домена попытался проверить учетные данные для учетной записи.

4777 — Контроллеру домена не удалось проверить учетные данные для учетной записи.

4768 — Был запрошен билет проверки подлинности Kerberos (TGT).

4769 — Запрошен билет службы Kerberos.

4770 — Продлен сервисный билет Kerberos.

Аудит управления аккаунтом

Идентификатор события Описание

4741 — Создана учетная запись компьютера.

4742 — Учетная запись компьютера изменена.

4743 — Учетная запись компьютера удалена.

4739 — политика домена была изменена.

4782 - Был получен доступ к хэшу пароля учетной записи.

4727 — Создана глобальная группа с поддержкой безопасности.

4728 — Участник добавлен в глобальную группу с включенной безопасностью.

4729 — Член был удален из глобальной группы с включенной безопасностью.

4730 — глобальная группа с включенной безопасностью удалена.

4731 — создана локальная группа с включенной безопасностью.

4732 — Участник добавлен в локальную группу с включенной безопасностью.

4733 — Участник удален из локальной группы с включенной безопасностью.

4734 — локальная группа с включенной безопасностью удалена.

4735 — изменена локальная группа с включенной безопасностью.

4737 — глобальная группа с поддержкой безопасности была изменена.

4754 — создана универсальная группа с поддержкой безопасности.

4755 — изменена универсальная группа с поддержкой безопасности.

4756 — Участник добавлен в универсальную группу с включенной безопасностью.

4757 — Участник удален из универсальной группы с включенной безопасностью.

4758 — универсальная группа с включенной безопасностью удалена.

4720 — Создана учетная запись пользователя.

4722 — учетная запись пользователя включена.

4723 — Предпринята попытка изменить пароль учетной записи.

4724 — Предпринята попытка сбросить пароль учетной записи.

4725 — Учетная запись пользователя отключена.

4726 — Учетная запись пользователя удалена.

4738 — Учетная запись пользователя изменена.

4740 — Учетная запись пользователя заблокирована.

4765 — История SID добавлена в учетную запись.

4766 — Попытка добавить историю SID в учетную запись не удалась.

4767 — учетная запись пользователя разблокирована.

4780 — ACL был установлен для учетных записей, которые являются членами групп администраторов.

4781 – Имя учетной записи было изменено:

Аудит доступа к службе каталогов

4934 — Были реплицированы атрибуты объекта Active Directory.

4935 — Начинается сбой репликации.

4936 — Ошибка репликации заканчивается.

5136 — Объект службы каталогов был изменен.

5137 — Создан объект службы каталогов.

5138 — объект службы каталогов был восстановлен.

5139 — объект службы каталогов был перемещен.

5141 — Объект службы каталогов удален.

4932 — Началась синхронизация реплики контекста именования Active Directory.

4933 — Синхронизация реплики контекста именования Active Directory завершена.

Аудит событий входа в систему

4634 — учетная запись была отключена.

4647 — Выход из системы по инициативе пользователя.

4624 — вход в учетную запись выполнен успешно.

4625 — Не удалось войти в учетную запись.

4648 — попытка входа в систему с использованием явных учетных данных.

4675 — SID были отфильтрованы.

4649 — Обнаружена повторная атака.

4778 — сеанс был повторно подключен к Window Station.

4779 — Сеанс был отключен от Window Station.

4800 — Рабочая станция заблокирована.

4801 — Рабочая станция разблокирована.

4802 - Заставка была вызвана.

4803 — Экранная заставка закрыта.

5378: Запрошенное делегирование учетных данных было запрещено политикой.

5632 Сделан запрос на аутентификацию в беспроводной сети.

5633: Был сделан запрос на аутентификацию в проводной сети.

Аудит доступа к объектам

5140 — Доступ к сетевому ресурсу был получен.

4664 — Предпринята попытка создать жесткую ссылку.

4985 — Состояние транзакции изменилось.

5051 — файл был виртуализирован.

5031 — Служба брандмауэра Windows заблокировала приложению прием входящих подключений по сети.

4698 — Запланированное задание создано.

4699 — Запланированное задание удалено.

4700 — Запланированное задание было включено.

4701 — запланированная задача отключена.

4702 — Запланированное задание было обновлено.

4657 — значение реестра было изменено.

5039 — виртуализирован раздел реестра.

4660 — Объект удален.

4663 — Предпринята попытка доступа к объекту.

Изменение политики аудита

4715 — Политика аудита (SACL) для объекта была изменена.

4719 — Политика системного аудита была изменена.

4902 — Создана таблица политики аудита для каждого пользователя.

4906 — значение CrashOnAuditFail изменилось.

4907 – Были изменены настройки аудита на объекте.

4706 — Для домена создано новое доверие.

4707 — Доверие к домену удалено.

4713 — политика Kerberos была изменена.

4716 — информация о доверенном домене была изменена.

4717 — Учетной записи предоставлен доступ к системе безопасности.

4718 — доступ к системной безопасности удален из учетной записи.

4864 — Обнаружен конфликт пространства имен.

4865 — добавлена запись информации о доверенном лесу.

4866 — запись информации о доверенном лесу удалена.

4867 — запись информации о доверенном лесу была изменена.

4704 - Было назначено право пользователя.

4705 — Право пользователя было удалено.

4714 — Политика восстановления зашифрованных данных была изменена.

4944 — Следующая политика была активна при запуске брандмауэра Windows.

4945 — Правило было указано при запуске брандмауэра Windows.

4946 — Внесено изменение в список исключений брандмауэра Windows. Добавлено правило.

4947 — Внесено изменение в список исключений брандмауэра Windows. Правило было изменено.

4948 — Внесено изменение в список исключений брандмауэра Windows. Правило удалено.

4949 — Настройки брандмауэра Windows восстановлены до значений по умолчанию.

4950 — Параметр брандмауэра Windows изменился.

4951 — Правило было проигнорировано, так как его основной номер версии не распознан брандмауэром Windows.

4952 — Части правила были проигнорированы, так как его вспомогательный номер версии не был распознан брандмауэром Windows. Остальные части правила будут применяться.

4953 — правило было проигнорировано брандмауэром Windows, так как ему не удалось проанализировать правило.

4954 — параметры групповой политики брандмауэра Windows изменились. Новые настройки применены.

4956 — Брандмауэр Windows изменил активный профиль.

4957 — Брандмауэр Windows не применил следующее правило:

4958 — Брандмауэр Windows не применил следующее правило, так как это правило относилось к элементам, не настроенным на этом компьютере:

6144 — Политика безопасности в объектах групповой политики успешно применена.

6145 — При обработке политики безопасности в объектах групповой политики произошла одна или несколько ошибок.

4670 – Права доступа к объекту изменены.

Аудит использования привилегий

4672 — При новом входе в систему назначены специальные привилегии.

4673 – Вызван привилегированный сервис.

4674 — Попытка операции над привилегированным объектом.

Аудит системных событий

5024 — Служба брандмауэра Windows успешно запущена.

5025 — Служба брандмауэра Windows остановлена.

5027 — службе брандмауэра Windows не удалось получить политику безопасности из локального хранилища. Служба продолжит применять текущую политику.

5028 — службе брандмауэра Windows не удалось проанализировать новую политику безопасности. Служба продолжит работу с текущей политикой.

5029 — службе брандмауэра Windows не удалось инициализировать драйвер. Служба продолжит применять текущую политику.

5030 — Не удалось запустить службу брандмауэра Windows.

5032 — Брандмауэр Windows не смог уведомить пользователя о том, что он заблокировал приложению прием входящих подключений по сети.

5033 — Драйвер брандмауэра Windows успешно запущен.

5034 — Драйвер брандмауэра Windows остановлен.

5035 — Не удалось запустить драйвер брандмауэра Windows.

5037 — Драйвер брандмауэра Windows обнаружил критическую ошибку времени выполнения. Прекращение.

4608 — Windows запускается.

4609 — Windows закрывается.

4616 - Системное время было изменено.

4621 — Администратор восстановил систему после CrashOnAuditFail. Теперь пользователям, не являющимся администраторами, будет разрешен вход в систему. Некоторые проверяемые действия могли быть не зарегистрированы.

4697 - В системе установлена служба.

4618 — Произошел отслеживаемый шаблон события безопасности.

Чтобы получить полный список всех событий, перейдите по следующему URL-адресу Microsoft.

Резюме

Microsoft продолжает включать дополнительные события, которые отображаются в журнале безопасности в средстве просмотра событий. После того как вы использовали групповую политику для определения категорий, которые вы будете проверять и отслеживать, вы можете использовать события, расшифрованные выше, для отслеживания только того, что вам нужно для вашей среды. Если вы комбинируете события с другими технологиями, такими как подписки, вы можете создать точно настроенный журнал событий, который вам нужно отслеживать для выполнения своих обязанностей и обеспечения безопасности вашей сети.