Фоновые процессы компьютера

Вы когда-нибудь слышали выражение «тихие воды текут глубоко»? Это действительно относится к компьютерам, как это было. Хотя может показаться, что компьютер простаивает, в фоновом режиме происходит много активности.

Компьютер никогда не бывает по-настоящему тихим в прямом смысле этого слова. С ним всегда что-то происходит. Нам может показаться, что он бездействует, но обычно он чем-то занят. С помощью таких инструментов, как RegmonNt, FilemonNt и TdiMonNT, мы можем видеть, что делает наш компьютер. Эти прекрасные бесплатные инструменты были запрограммированы прекрасными людьми из Sysinternals. Кстати, Sysinternals только что была приобретена Microsoft. Я бы осмелился сказать, что это одна из лучших покупок Microsoft в новейшей истории. Наличие в штате таких людей, как Марк Руссинович и Дэйв Соломон, будет для них очень полезным.

Почему важно знать, что происходит на заднем плане вашего компьютера? Итак, первое, что сразу приходит на ум, это то, что для вас, как для системного администратора, важно ознакомиться с процессами, которые выполняются в любой версии Microsoft, которую вы используете. Если конечный пользователь сообщает о проблеме со своим компьютером, часто один из этих инструментов, в зависимости от проблемы, запускается для диагностики проблемы. С другой стороны, для меня и тех из вас, кто занимается компьютерной безопасностью, у нас есть еще одна область интересов. Нам также необходимо знать, какие процессы запущены, но больше в интересах обнаружения мошеннических процессов, которые могут быть не тем, чем кажутся.

Работа с вредоносными программами в корпоративной сети, похоже, является постоянно растущей отраслью кустарного промысла. Каждый день системные администраторы и сети, которые они отслеживают, становятся жертвами вредоносных программ и других форм вредоносного кода. Проблема в том, что эти самые образцы вредоносного ПО зачастую довольно сложны в своей работе. Слишком часто вредоносное ПО теперь сжимается с помощью специальных упаковщиков, таких как PEX, и это только один. Это означает, что вам будет трудно перепроектировать часть вредоносного ПО, если вы не сможете его распаковать. Остается только возможность запустить вредоносное ПО, чтобы узнать, что оно делает. Вот где пригодятся упомянутые выше инструменты от Sysinternals. Вам нужно будет отслеживать изменения в реестре, файловой системе и других частях после запуска какой-либо вредоносной программы. Имея это в виду, давайте взглянем на эти три инструмента.

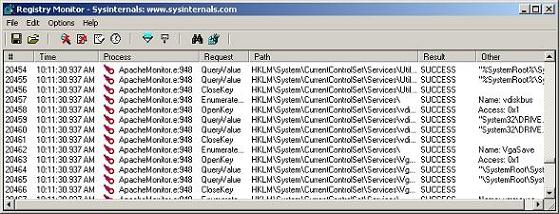

Регмонт

Как следует из названия этой программы, это приложение для мониторинга реестра. Он отслеживает любые программы, обращающиеся к реестру, и какие ключи в нем. Наконец, эта программа также сообщит вам, какая часть реестра читается или записывается, и, самое главное, эта программа покажет вам всю эту активность в режиме реального времени. Если вы думаете, что это обязательный инструмент, то вы действительно правы! Давайте взглянем на скриншот ниже, на котором показан RegmonNt в действии.

фигура 1

На приведенном выше снимке экрана видно, что изменения, которые вносит Apache, в быстром порядке отмечаются Regmon. Начиная с левой стороны, я буду комментировать то, что мы видим. Во-первых, это количество экземпляров, которое видно по символу # и числу, следующему за ним. За этим следует отметка времени вплоть до миллисекунды, и она берется из ваших системных часов. После этого у нас есть приложение, которое вносит изменения в реестр. В данном случае это служба Apache Monitor, за которой, в свою очередь, следует номер процесса 948. Далее следует поле «Запрос», в котором будет указано, что делается с реестром, а за ним следует «Путь». в вашем реестре, где вносятся изменения. «Результат» — это следующий столбец, в котором будет указано, было ли изменение успешным или нет. И, наконец, колонка «Другое», которая предоставит вам больше информации о том, что было сделано. Самое сложное в использовании этого инструмента — его чистый результат. Вам нужно будет отфильтровать то, что вам не нужно, щелкнув меню «Параметры», а затем, в свою очередь, «Фильтр/Выделить». Этот инструмент лучше всего изучать, просто играя с ним. Мы видим, что это был бы отличный способ отслеживать, какие изменения в реестре может внести вредоносное ПО.

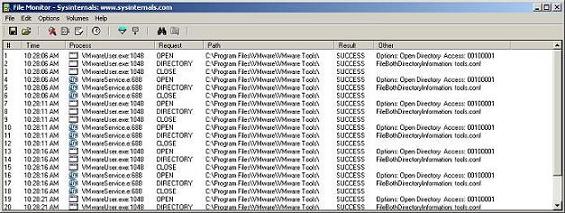

FilemonNt

Filemon работает во многом так же, как Regmon, но разница в том, что Filemon будет контролировать саму файловую систему и делать это в режиме реального времени, как и Regmon. Что ж, картинка стоит тысячи слов, так что давайте посмотрим на Filemon в действии.

фигура 2

Я еще раз разобью столбцы, показанные выше, слева направо. Во-первых, у нас есть количество экземпляров, за которыми следует отметка времени, на этот раз без миллисекунд. Вам нужно будет включить эту опцию, если вы хотите ее через меню. После этого у нас есть используемое приложение на вкладке «Процесс», за которым следует его номер процесса. Столбец «Запрос» находится рядом, и в нем будет указано, какое действие предпринимается, например: ОТКРЫТЬ, ЗАКРЫТЬ и так далее. Далее следует «Путь», и это скажет вам, какой относительный путь находится на вашем компьютере, на котором находится рассматриваемое приложение. Теперь у нас есть столбец «Результат», который просто покажет вам статус операции, и, как показано выше, все они «УСПЕШНО». Наконец, у нас есть столбец «Другое», и там вы найдете больше информации, связанной с действием файла. Как я уже упоминал выше для Regmon, это тот факт, что вы хотели бы, чтобы он отслеживал любые изменения, которые часть вредоносного ПО может вносить при выполнении динамического анализа или, если на то пошло, в качестве системного администратора, отслеживающего проблему.

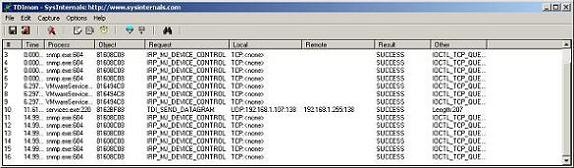

TdiMonNt

Этот инструмент позволит вам отслеживать, что происходит с протоколами TCP и UDP, которые используются для передачи информации, поскольку они являются транспортными протоколами. Таким образом, системные администраторы могут использовать это для устранения сетевых проблем. На этой ноте давайте посмотрим на TdiMon в действии.

Рисунок 3

Теперь вы привыкли к тому, что инструменты Sysinternals, такие как Regmon и Filemon, отображают информацию, и TdiMon делает это таким же образом. Нас интересует поле «Процесс». Это точно скажет вам, какая программа создала сокет, а также перечислит его транспортный протокол в столбце «Локальный». Остальные поля очевидны и были объяснены мной выше. Зачем вам использовать этот инструмент? Как уже упоминалось, если вы являетесь системным администратором, это поможет вам отследить проблемы с сетью. Как специалист по компьютерной безопасности, это позволит вам изучить вредоносное ПО и выяснить, откроет ли оно сокет и попытается связаться с удаленным сервером где-то в Интернете.

Заворачивать

Все инструменты, показанные в этой статье, абсолютно необходимы для расширения ваших знаний о компьютерах. Их можно использовать для целей системного администрирования или в равной степени для решения проблем компьютерной безопасности. Ими довольно легко пользоваться, и после пяти-десяти минут игры с ними вы поймете их ценность. Я, например, определенно рекомендую вам ознакомиться с ними. Как всегда, я приветствую ваши отзывы и надеюсь, что эта статья была вам полезна. До следующего раза!