Fierce — инструмент разведки DNS для обнаружения несмежных IP-пространств.

Понимание сетевой структуры организации очень важно. Таким образом, для обнаружения целей как внутри, так и за пределами корпоративной сети существует инструмент, разработанный на языке Python, известный как Fierce. Этот инструмент отличается от других инструментов, поскольку его основная цель — найти несмежные IP-пространства и имена хостов в указанных доменах или субдоменах. Инструмент Fierce не сканирует весь Интернет в поисках наших результатов, но результаты, которые он находит, действительно полезны в этом процессе. Этот инструмент с открытым исходным кодом и бесплатный для использования. Инструмент Fierce очень прост в использовании благодаря его функциям тегов флагов.

Примечание . Убедитесь, что в вашей системе установлен Python, так как это инструмент на основе Python. Нажмите, чтобы проверить процесс установки: Шаги установки Python в Linux

Установка Fierce Tool на Kali Linux

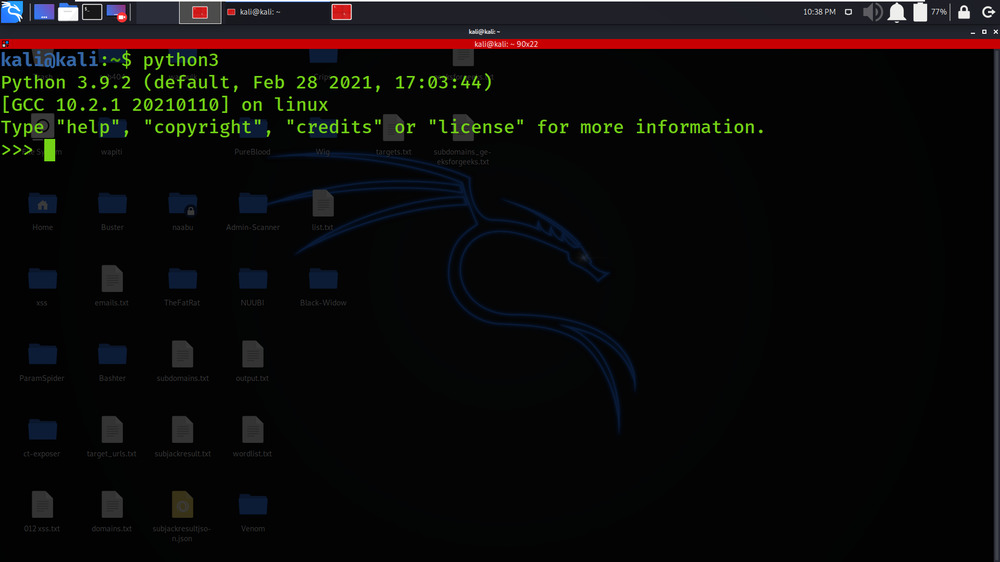

Шаг 1. Проверьте, установлена ли среда Python или нет, используйте следующую команду.

python3

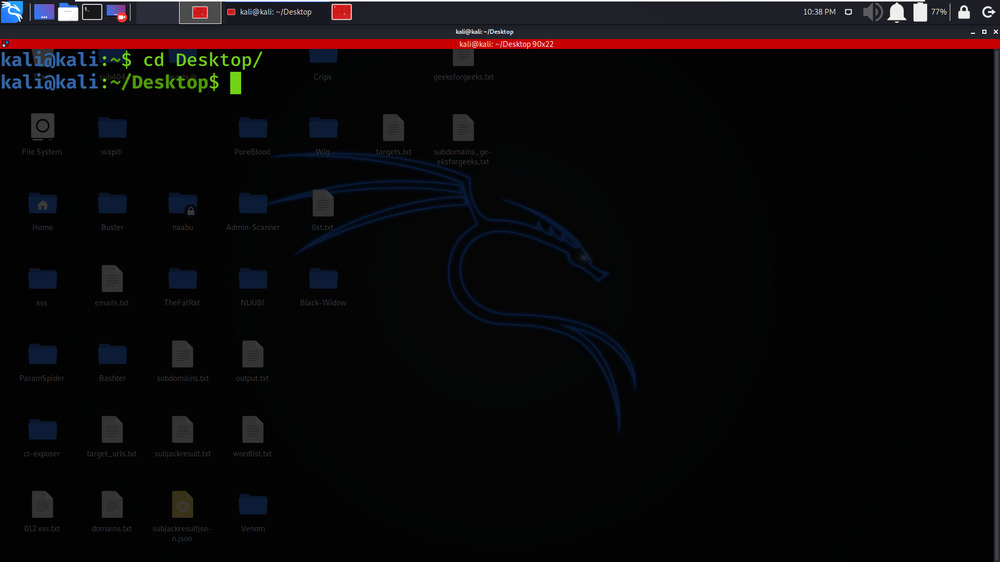

Шаг 2 : Откройте терминал Kali Linux и перейдите в каталог Desktop, используя следующую команду.

cd Desktop

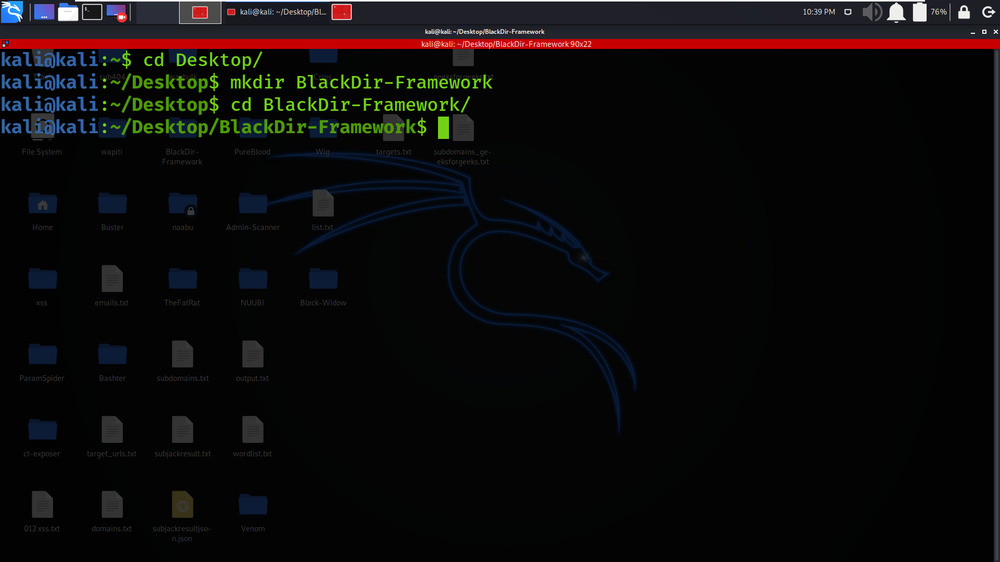

Шаг 3 : Теперь вы находитесь на рабочем столе, создайте новый каталог с именем Fierce, используя следующую команду. В этом каталоге мы завершим установку инструмента Fierce.

mkdir Fierce

Шаг 4 : Теперь переключитесь в каталог Fierce, используя следующую команду.

cd Fierce

Шаг 5 : Теперь вам нужно установить инструмент. Вы должны клонировать инструмент из Github.

git clone git clone https://github.com/mschwager/fierce.git

Шаг 6 : Инструмент успешно загружен в каталог Fierce. Теперь перечислите содержимое инструмента, используя приведенную ниже команду.

ls

Шаг 7 : Вы можете заметить, что для инструмента Fierce создан новый каталог, созданный во время установки инструмента. Теперь перейдите в этот каталог, используя следующую команду:

cd fierce

Шаг 8 : Еще раз, чтобы открыть содержимое инструмента, используйте приведенную ниже команду.

ls

Шаг 9 : Загрузите необходимые пакеты для запуска инструмента, используя следующую команду.

pip3 install -r requirements.txt

Шаг 10 : Теперь мы закончили нашу установку. Используйте приведенную ниже команду, чтобы просмотреть справку (дает лучшее понимание инструмента) указатель инструмента.

python3 fierce/fierce.py -h

Атрибуты

- Жесткий инструмент имеет атрибуты для выполнения обратного поиска для указанного диапазона IP-адресов. Используется опция [–dns-file].

- Жесткий инструмент имеет атрибут для перечисления записей системы доменных имен в целевом домене. используется опция [–dns-servers]

- Жесткий инструмент имеет атрибут выполнения внутреннего, а также внешнего перечисления диапазонов IP-адресов. Используется опция [–range].

- IP-адреса класса C также поддерживаются инструментом Fierce. Используется опция [–traverse].

- Жесткий инструмент имеет свойство сканировать каталог серверов имен, а также атаковать Zone Transfer.

Как Fierce Tool выполняет сканирование?

Жесткий инструмент является наиболее полезным инструментом для фазы разведки, сбора информации и сканирования в процессе тестирования на проникновение или тестирования сети. Работа этого инструмента очень проста. На самом первом этапе инструмент выполняет сканирование с атаками грубой силы, а также может выполнять атаки переноса зоны на цель. Существуют массивные списки слов, содержащие возможные слова, с помощью которых можно перечислить субдомены цели. Если субдомена нет в списке, то шансов обнаружить субдомен на цели нет.

Дополнительные возможности и функции

1. Сохранение

К сожалению, нет встроенной функции для сохранения результатов Fierce сканирования цели на вашем диске. Хотя функция сохранения недоступна, поэтому нет возможности сохранять вывод в различных форматах. Но вы можете перенаправить вывод сканирования в любой текстовый файл с некоторыми навыками Linux и командами терминала.

2. Сканирование диапазона

Одной из замечательных функций или особенностей инструмента Fierce является сканирование диапазона. Вы можете сканировать диапазон IP-адресов одним щелчком мыши. –диапазон – это опция, которая является обязательной при выполнении сканирования диапазона. Вам необходимо указать IP-адрес; например ( 192.168.28.4/24).

3. Файл словаря

Для перечисления или обнаружения поддоменов, связанных с целевым доменом, используется атака методом грубой силы или метод. Встроенный файл списка слов активируется, когда в системе выполняется установка инструмента Fierce. Но инструмент Fierce позволяет пользователям использовать собственные списки слов поддоменов с огромным количеством возможных слов поддоменов. --subdomain-file — это опция для использования пользовательских списков слов для перебора.

Работа с Fierce Tool в Kali Linux

Пример 1 : Базовый

fierce --domain geeksforgeeks.org --subdomains write admin videos

В этом примере мы выполняем простое сканирование, используя слова поддомена, которые включают запись, admin, видео. Мы выбрали geeksfoegeeks.org в качестве нашей цели.

Пример 2: обход IP-адресов рядом с обнаруженными доменами для поиска смежных блоков с флагом –traverse

fierce --domain geeksforgeeks.org --subdomains videos --traverse 10

В этом примере мы сканируем домены рядом с обнаруженными записями. Наш целевой домен — geeksforgeeks.org.

Пример 3. Попытка HTTP-подключения к доменам, обнаруженным с флагом –connect

fierce --domain stackoverflow.com --subdomains mail --connect

В этом примере мы пытаемся HTTP-подключение к доменам, используя флаг подключения. Для этого примера мы выбрали другую цель — stackoverflow.com.

Пример 4. Обмен скорости на широту с флагом –wide, который ищет близлежащие домены на всех IP-адресах /24 обнаруженного домена.

fierce --domain geeksforgeeks.org --wide

В этом примере мы просканируем весь класс обнаруженных записей. (Полное подробное сканирование)

Пример 5: Передача зоны в наши дни редкость, но она дает нам ключи к замку DNS.

fierce --domain geeksforgeeks.org

В этом примере мы выполняем базовое сканирование без каких-либо аргументов на geeksforgeeks.org.