Exchange 2016/2019 — Избегайте использования Центра администрирования Exchange на серверах с выходом в Интернет

Кибератака на Exchange в 2020 году привела к гонке за безопасность серверов и сред из Интернета. Это проникло в дух большинства компаний, многие серверные инструменты которых отключены . Тем не менее, не все компании получили тревожный сигнал, и некоторые администраторы все еще получают доступ к Exchange через Интернет.

Многие администраторы используют панель управления Exchange (ECP) или центр администрирования Exchange (EAC) для выполнения повседневных задач. PowerShell также может выполнять многие из этих команд для выполнения функций Exchange . Эти функции включают настройку серверов для создания почтовых ящиков, настройку серверов пересылки, обновление или добавление коннекторов получения и многое другое.

Поскольку администрирование Exchange имеет решающее значение для повседневной работы компании, важно найти наилучшие способы работы. В этой статье мы рассмотрим способы снижения риска при работе с Exchange и действиями на стороне сервера.

Как компании используют центры администрирования Exchange?

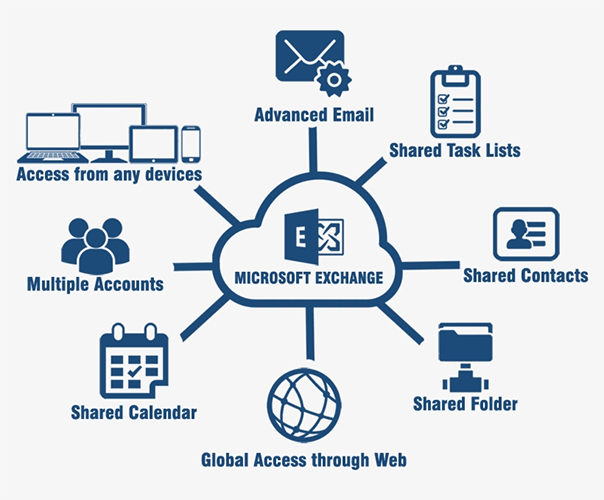

По сути, Exchange предназначен для имитации организации ; пользователей, роли, группы и их рабочие процессы. Это помогает администраторам легко связать административную политику с каждой группой и пользователем.

С помощью Exchange вы можете создавать адреса электронной почты пользователей , назначать лицензии Microsoft и разрешения безопасности.

До Exchange вы могли получить доступ к терминалу в защищенной серверной комнате для внесения административных изменений. В наши дни доступность ценится выше безопасности , поскольку Exchange позволяет администраторам выполнять административные задачи из любой точки мира. Итак, что, если вы заботитесь о безопасности и не доверяете соединению с сервером ?

Потенциальные угрозы безопасности и уязвимости

Угрозы безопасности и уязвимости существуют для сервера, размещенного в зеленой зоне, который также подключен к Интернету. Атаки «человек посередине» (MIM), фишинговые инъекции и социальная инженерия — все это общие проблемы для Exchange. Это связано с тем, что соединение между клиентом и сервером очень уязвимо. Клиентское устройство, используемое вместе с любой сетью между пользователем и сервером, также будет иметь системные недостатки, которые можно использовать. Наконец, человек, использующий систему, может в какой-то момент пропустить ключевой шаг безопасности.

Если бы вы были внимательны, вы бы уже поняли, что отсутствие контроля над данными и человеческие ошибки являются ключевыми уязвимостями. При использовании проводных подключений к серверу из серверной вы, скорее всего, обойдете их. К сожалению, ваше время ценно и доступность возможна.

Давайте теперь посмотрим, что вы можете сделать, чтобы снизить риск стать жертвой киберпреступности.

Почему вы должны исправлять свои серверы?

Существует проблема с центром администрирования Exchange , работающим на сервере Exchange или сервере управления. Эксплойт возникает, когда центр администрирования Exchange доступен в Интернете, а программное обеспечение не обновляется . Если сервер не использует Центр администрирования Exchange через Интернет, это устраняет проблему. Это настолько распространено, что многие организации по умолчанию используют свое корпоративное программное обеспечение только из серверной.

Тем не менее, что произойдет, если вы все еще хотите его использовать? Что ты можешь сделать? Вот 5 вещей.

1. Веб-сайт общих уязвимостей и рисков (CVE)

Если вы хотите использовать Exchange через Интернет или устранить другую уязвимость, ознакомьтесь с записью на веб-сайте CVE. Это даст вам полную информацию о любой кибератаке.

Здесь CVE-2021-26855 позволяет идентифицировать эксплойт Exchange. По сути, злоумышленник, не прошедший проверку подлинности, может отправлять HTTP-запросы и аутентифицироваться как сервер Exchange.

Если вы знакомы с « подделкой запросов на стороне сервера (SSRF)» , то знаете, как только злоумышленник воспользуется этой уязвимостью, он сможет получить доступ к почтовым ящикам и другой информации.

Они также могут повышать разрешения и получать доступ к другим секторам вашей среды. Независимо от выбранного маршрута, как только хакер получит административные привилегии, все будет кончено.

2. Центр кибербезопасности и администрирования Exchange

Несмотря на то, что о CVE-2021-26855 было объявлено в 2021 году, вы будете поражены тем, сколько компаний, использующих Exchange 2013, Exchange 2016 и Exchange 2019, не применяли обновления с момента выпуска перечисленных версий. Технические специалисты прислали мне сообщение с вопросом, могут ли они перейти от устаревшей версии к последнему накопительному обновлению (CU) на Exchange, поскольку они не были исправлены. На веб-сайте Агентства кибербезопасности и безопасности инфраструктуры есть дополнительная информация об этой уязвимости.

Несмотря на то, что хотеть установить исправление полезно, ущерб мог уже произойти, поскольку злоумышленник уже может находиться в вашей системе. Некоторые злоумышленники блокируют серверы от установки исправлений, чтобы закрыть уязвимость. Тогда имеет смысл регулярно исправлять все, активно проверяя наличие исправлений в рамках ваших административных обязанностей. Если вы еще этого не сделали, выделите время в своем календаре специально для этих проверок. Вам также потребуется время для тестирования, документирования и развертывания решения после полного резервного копирования системы!

3. Оболочка управления Exchange

Некоторым администраторам неудобно использовать Exchange Management Shell (EMS) и они используют ее только для выполнения основных повседневных функций, включая управление активным каталогом с ее помощью. Если это вы, то вам нужно будет работать в Центре администрирования Exchange. Это означает блокировку машины и ограничение доступа в Интернет. В качестве альтернативы, повышайте квалификацию и изучайте EMS на тестовой системе. Попробуйте создать сценарии и запустить их с помощью более простых команд.

4. Повышение кибербезопасности с помощью VPN

Некоторые администраторы говорят: «У нас есть VPN, поэтому трафик шифруется, когда центр администрирования Exchange доступен в Интернете». Однако такие приложения, как SonicWall, FortiGate и F5, имеют немало проблем. Большинство VPN не являются полноценными комплексными решениями , и злоумышленники все равно могут атаковать вашу систему. Киберпреступники используют перехват трафика, если брандмауэры и сетевые устройства не пропатчены. Это означает, что у администраторов может быть VPN с указанием того, что он зашифрован, но все данные направляются через компьютер злоумышленника. Позволить им декодировать зашифрованные данные, а затем передать зашифрованную версию конечному получателю. Эти атаки требуют очень мало навыков и являются одним из первых векторов атак, которым научились киберпреступники.

5. Кибератаки и уязвимости

Так почему же я все время упоминаю, что нам нужно защитить Exchange и заблокировать Центр администрирования Exchange?

Атаки Zero Day Logon разрушительны. Именно здесь атака останавливает ваши контроллеры домена, сбрасывает хэши имен пользователей и паролей, чтобы злоумышленник мог получить доступ. Это влияет на все, включая Exchange, поскольку все перестает работать, так как нет контроллеров домена .

Закрытие уязвимостей должно быть чем-то, что вы делаете постоянно или должны делать, чтобы избежать полного отключения или потери данных . Злоумышленникам нужны деньги, и они либо продадут вашу информацию тому, кто предложит самую высокую цену, либо уничтожат ваши данные, если выкуп не будет выплачен.

Последние мысли

Подключайтесь к VPN, только если у вас есть полностью исправленное решение . Также убедитесь, что ваш VPN — это действительно комплексное решение , которое невозможно перехватить. Вы можете получить информацию о безопасности конечных точек у поставщика VPN. Еще лучше подключиться к центру администрирования Exchange только из серверной. Убедитесь, что в вашей зеленой зоне нет подключения к Интернету. Убедитесь, что вы закрыли все порты брандмауэра. Кроме того, всегда имейте план восстановления после кибератаки и помните, что любая система безопасности подвержена ошибкам.

Часто задаваемые вопросы

Что такое Центр администрирования Exchange?

Exchange Admin Center — это онлайн-решение для управления, размещенное на сервере Exchange. Он оптимизирован для локальных, сетевых и гибридных реализаций Exchange. Хотя это обеспечивает гибкость, это также возможный путь проникновения киберпреступников в вашу зеленую зону.

Должен ли я просто исправить Exchange или полностью перестроить свою среду?

Лучше потратить время на работу в вашей среде и обновить оборудование и прошивку. После завершения пройдите через обновления операционной системы и приложений , таких как Exchange и Active Directory.

Что такое CVE?

CVE — это сокращение от общих уязвимостей и экспозиций. Каждый раз, когда обнаруживается эксплойт или нулевой день, это фиксируется на веб-сайте CVE. Если вы хотите узнать больше об эксплойте, вы можете найти его на веб-сайте Mitre.

Все ли VPN одинаковы?

К сожалению, виртуальные частные сети — это либо «сквозные» решения, либо ответственность. Проверьте свои данные у поставщика, чтобы гарантировать, что сторонние поставщики не смогут перехватить ваши данные. Вы также можете попробовать использовать другие приложения для защиты VPN-подключения . Если вы выберете не тот VPN, возможно, вы ищете новую работу. В идеале работайте на месте и не доверяйте никаким внешним коммуникациям; трудно проглотить пилюлю!

Насколько легко получить доступ с помощью атаки с перехватом?

Это зависит от того, есть ли у вас беспроводной или только проводной Интернет. Беспроводная система означает, что кто-то, сидящий в машине через дорогу, может получить доступ к вашему Интернету с помощью атаки MIM. На самом деле, эта атака настолько распространена, что один из дистрибутивов Linux поставляется с этими инструментами. Проводные атаки намного сложнее, потому что злоумышленнику, скорее всего, потребуется либо другая внутренняя беспроводная система, подключенная к серверу, либо добавление черепахи в вашу сеть.