Еще раз об инструментах торговли (часть 3)

- Инструменты торговли (Часть 1)

- Инструменты торговли (Часть 2)

- Инструменты торговли (часть 3)

Во второй части этой серии статей мы рассмотрели, как IDS может обнаруживать определенные инструменты безопасности, а также рассмотрели, как Snort будет рассматривать стимул Nmap. Теперь мы закончим серию, увидев, как Snort рассматривает инструмент под названием Cain & Abel.

В ходе предыдущих двух статей, а также в этой статье рассказывается о том, как инструменты компьютерной безопасности могут оставлять следы. В частности, остатки, которые может обнаружить IDS. Во второй части мы увидели, как легко проявляется Nmap при выполнении различных типов сканирования. Наличие такого рода знаний имеет решающее значение для ваших системных администраторов сегодня. То же самое относится и к тем, кому посчастливилось заниматься только сетевой безопасностью без дополнительного бремени и сложности работы системного администратора.

Почти все из нас, кто сегодня работает в области компьютерных сетей, понимают, что не все атаки исходят от удаленного злоумышленника. Что насчет доверенного инсайдера? Тот человек, который на самом деле работает в вашей компании, но по той или иной причине теперь имеет недовольство. Злоумышленники такого типа имеют огромное преимущество перед удаленными злоумышленниками, поскольку они уже находятся внутри защищенной сети. Оказавшись внутри сети, вы обычно обнаруживаете очень мягкую внутреннюю часть, которая весьма привлекательна для кого-то со злым умыслом. На этой ноте мы рассмотрим инструмент под названием Cain & Abel.

фигура 1

Эта часть программного обеспечения довольно хорошо известна, а также очень функциональна. Что мы с ним сейчас сделаем, так это посмотрим, сможет ли Snort увидеть, как Cain & Abel выполняет проверку MAC-адресов в сети. Это было бы типично для злоумышленника, поскольку это дало бы им некоторую ключевую информацию, например: какие другие машины находятся в сети и MAC-адрес/IP-адрес. Как и при любой атаке, на разведку обычно уходит много времени. На этой ноте начнем практическую часть статьи.

Давайте займемся

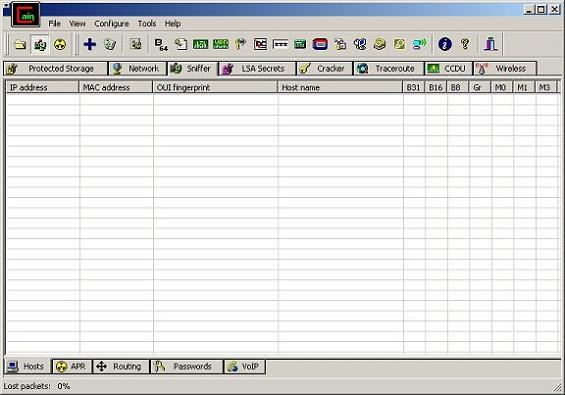

Надеюсь, вы перешли по ссылке, которую я указал выше, и загрузили копию Cain & Abel, которую мы теперь будем использовать. На скриншоте ниже вы увидите, что у меня нажата кнопка рядом с «папкой» или кнопка «Сохранить».

фигура 2

При нажатии этой кнопки запускается анализатор пакетов. Как только вы это сделаете, наведите указатель мыши на белую часть окна, то есть на два сантиметра ниже кнопки, которую вы только что нажали, чтобы запустить анализатор пакетов. После этого щелкните правой кнопкой мыши, и появится диалоговое окно. Просто нажмите «Сканировать MAC-адреса». Теперь, когда вы это сделали, в фоновом режиме происходит много активности. Это хороший момент, чтобы отметить, что вы также должны запустить Snort в фоновом режиме, прежде чем запускать обнаружение MAC-адресов на Cain & Abel. Ничего страшного, если он у вас не запущен, просто настройте Snort и повторно запустите обнаружение MAC-адресов. То, что вы увидите от Snort, показано ниже.

================================================== ========

Snort получил 280 пакетов

Проанализировано: 280 (100,000%)

Выпало: 0(0,000%)

================================================== ========

Распределение по протоколу:

TCP: 0 (0,000%)

UDP: 0 (0,000%)

ICMP: 0 (0,000%)

ARP: 256 (91,429%)

ЭАПОЛ: 0 (0,000%)

IPv6: 0 (0,000%)

IPX: 0 (0,000%)

ДРУГОЕ: 24 (8,571%)

ОТМЕНА: 0 (0,000%)

================================================== =========

Статистика действий:

ПРЕДУПРЕЖДЕНИЯ: 0

ЗАРЕГИСТРИРОВАНО: 0

ПРОЙДЕНО: 0

================================================== =========

Окончательная статистика потока

,—-[СТАТИСТИКА FLOWCACHE]———-

Memcap: 10485760 служебных байтов 16400 использовано (%0,156403)/блоков (16400/1) служебных данных

блоков: 1 Можно удерживать: (0)

Количество IPV4: 0 освобождений: 0 low_time: 0, high_time: 0, diff: 0h:00:00s

находит: 0 наоборот: 0(%0.000000)

find_sucess: 0 find_fail: 0 процент_успеха: (%0,000000) новые_потоки: 0

pcap_loop: ошибка чтения: Ошибка PacketReceivePacket

Время выполнения для обработки пакетов составило 47,0 секунд.

C:Снорти т.д.>

Что ж, из приведенного выше вывода Snort мы можем видеть, что Snort не уловил обнаружение/сканирование MAC-адресов, которое сделали Cain & Abel. На самом деле это не удивительно, так как в Snort нет правил для этого. Вы можете убедиться в этом, просмотрев каталог правил Snort и, в частности, набор правил сканирования. Я надеялся, что кто-нибудь к настоящему времени спросит меня, как, черт возьми, выглядит вывод Cain & Abel, когда он выполняет обнаружение/сканирование MAC-адресов. Не бойтесь, я также регистрировал вывод с помощью tcpdump.exe. Ниже приведен фрагмент трафика.

10:28:46.890625 arp у кого есть 192.168.1.1 скажите 192.168.1.107

0x0000: 0001 0800 0604 0001 000c 29b0 1654 c0a8 ……….)..Т..

0x0010: 016b 0000 0000 0000 c0a8 0101 .к……….

10:28:46.890625 ответ arp 192.168.1.1 is-at 00:0f:66:46:17:8a

0x0000: 0001 0800 0604 0002 000f 6646 178а с0а8 ……….фФ….

0x0010: 0101 000c 29b0 1654 c0a8 016b 0000 0000 ….)..Т…к….

0x0020: 0000 0000 0000 0000 0000 ead1 0cfb …………..

10:28:46.906250 arp у кого есть 192.168.1.2 скажите 192.168.1.107

0x0000: 0001 0800 0604 0001 000c 29b0 1654 c0a8 ……….)..Т..

0x0010: 016b 0000 0000 0000 c0a8 0102 .к……….

10:28:46.921875 arp кто имеет 192.168.1.3 скажите 192.168.1.107

0x0000: 0001 0800 0604 0001 000c 29b0 1654 c0a8 ……….)..Т..

0x0010: 016b 0000 0000 0000 c0a8 0103 .к……….

10:28:46.937500 arp у кого есть 192.168.1.4 скажите 192.168.1.107

0x0000: 0001 0800 0604 0001 000c 29b0 1654 c0a8 ……….)..Т..

0x0010: 016b 0000 0000 0000 c0a8 0104 .к……….

10:28:46.953125 arp у кого есть 192.168.1.5 скажите 192.168.1.107

0x0000: 0001 0800 0604 0001 000c 29b0 1654 c0a8 ……….)..Т..

0x0010: 016b 0000 0000 0000 c0a8 0105 .к……….

Теперь блестящее красное яблоко достается тому, кто может сказать мне, удалось ли Каину и Авелю получить некоторое разрешение MAC в приведенном выше фрагменте. Что ж, учитывая, что эта статья не очень интерактивна, вот ответ. Первые два пакета ARP, показанные выше, показывают, что обнаружение/сканирование MAC прошло успешно. Мы видим, что «arp who-has» для 192.168.1.1 уходит, а затем возвращается «arp-ответ» с IP-адресом и MAC-адресом для 192.168.1.1. Это сканирование ARP сработало достаточно хорошо. Кроме того, мы увидели, что Snort ничего не заметил, и, наконец, мы также увидели на уровне пакетов, как выглядела вся эта активность.

Заворачивать

Cain & Abel — чрезвычайно надежный инструмент с множеством встроенных функций. Было бы неплохо провести с ним некоторое время, чтобы изучить все его функции. Это может нанести большой ущерб внутренней сети, которая не защищена должным образом. Вся цель этой серии статей состояла в том, чтобы показать вам, что некоторые инструменты торговли оставляют после себя следы, а другие нет. Это очень полезно как для системных администраторов, так и для аналитиков безопасности. Каждая маленькая часть информации, которую мы можем извлечь, только поможет нам лучше защитить наши сети.

Также жизненно важно понимать не только на теоретическом уровне, что делают некоторые из этих инструментов. Вы также должны научиться пользоваться ими самостоятельно. Как только вы это сделаете, у вас будет гораздо лучшее понимание того, как защитить себя от них. Также полезно написать некоторые подписи для вашей IDS, если они еще не написаны для этого инструмента. Этот тип знаний о подписи можно получить только из изучения выходных данных на уровне пакетов этих самых инструментов. Я уже говорил это раньше и повторю еще раз: не слишком полагайтесь на вывод инструментов. Всегда старайтесь получить как можно более сырой результат. В нашем случае это будет tcpdump.exe. На этом я заканчиваю статью и, как всегда, надеюсь, что она была вам полезна. Я также ценю обратную связь, предоставленную мне вами, читателем этих статей. Пожалуйста, не стесняйтесь, напишите мне! До следующего раза.

- Инструменты торговли (Часть 1)

- Инструменты торговли (Часть 2)

- Инструменты торговли (часть 3)