Еще раз об инструментах торговли (часть 2)

- Инструменты торговли (Часть 1)

- Инструменты торговли (Часть 2)

- Инструменты торговли (часть 3)

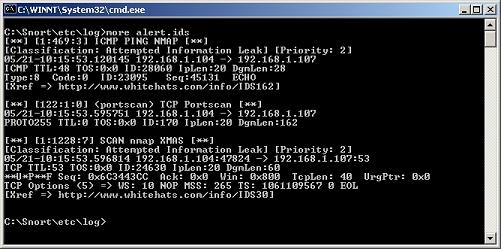

Мы остановились в первой части, сгенерировав серию пакетов с помощью сетевого сканера nmap. Этот сетевой сканер, в свою очередь, вызвал определенные предупреждения, как указано в файле «alert.ids» в каталоге журналов Snort. Это было результатом сканирования портов на компьютере, на котором у нас был запущен Snort. Итак, теперь мы знаем, что nmap вызовет IDS. Это все хорошо, но что именно сделал nmap, чтобы Snort узнал о своем присутствии? Это действительно хороший вопрос, и мы сейчас его рассмотрим. Прежде всего, давайте еще раз взглянем на файл «alert.ids».

фигура 1

Теперь мы будем работать с каждым предупреждением в отдельности определенным образом. Прежде всего, мы рассмотрим само оповещение. После этого мы отследим фактическое правило Snort, которое nmap сработало серией пакетов, отправленных во время сканирования компьютера, на котором размещен Snort. Наконец, мы рассмотрим фактический пакет, отправленный nmap, чтобы завершить наш анализ. На этой ноте начнем наш анализ!

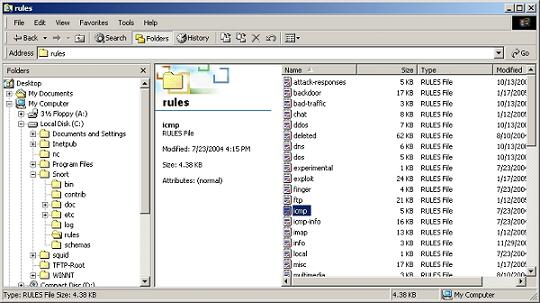

Первое предупреждение, на которое мы должны обратить внимание, это «ICMP PING NMAP». Много информации можно почерпнуть, просто прочитав, что должно быть сказано в предупреждении. Мы знаем, что Snort классифицирует это как «попытку утечки информации». Что ж, в определенной степени это верно, поскольку эхо-пакет ICMP обычно используется для проверки того, активен ли компьютер с определенного IP-адреса. Это было бы верно, если бы эхо-ответ ICMP был отправлен обратно в ответ на эхо-запрос. Если приведенной там информации недостаточно, вам следует поискать в каталоге /rules в Snort точное правило. В списке будет номер SID, который вы можете использовать на домашней странице Snort, чтобы получить лучшее объяснение рассматриваемого правила. Посмотрите ниже, что я имею в виду.

фигура 2

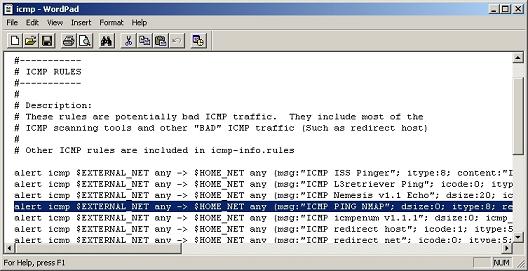

После того, как вы нашли и открыли набор правил icmp в wordpad или другом подобном средстве просмотра, вы быстро найдете там правило под названием «ICMP PING NMAP», как показано ниже.

Рисунок 3

Теперь нажмите на правило и прочитайте всю строку, посвященную ему. В этой строке вы увидите номер SID. Это число, которое вам нужно будет ввести на домашней странице Snort на вкладке правил. Эта страница даст вам лучшее описание рассматриваемого правила. Очень важно, чтобы вы понимали, как и почему будет срабатывать правило. Недостаточно просто сказать, что это предупреждение, вы должны точно понимать, почему оно было вызвано. Обладая этими знаниями, вы сможете отсеять ложные/позитивные сигналы и справиться с истинными предупреждениями. Итак, давайте теперь взглянем на точный пакет, отправленный nmap. Пожалуйста, смотрите пакет ниже.

Что ж, если вы не зашли на домашнюю страницу Snort и не проверили раздел правил, чтобы получить точную информацию об этом правиле, вот цитата из него.

Что ж, похоже, определяющей особенностью этого правила является то, что Nmap не отправляет никаких данных как часть пакета ping. Довольно много утилит управления сетью отправляют данные в эхо-пакете ICMP. Тем не менее, наш пакет, как показано выше, не имеет ничего в «полезной нагрузке». Так что, похоже, это настоящий пакет Nmap. Пожалуйста, помните, что подчеркнутая часть пакета выше является фактическим сообщением ICMP. Остальное — это IP-заголовок, необходимый для маршрутизации этого сообщения. Тогда отлично! Здесь мы добиваемся реального прогресса. Не стоит недооценивать навыки, необходимые для отслеживания предупреждений до этого уровня. Если вам посчастливится работать в индустрии компьютерной безопасности, то этот тип знаний будет окупаться для вас снова и снова.

Теперь давайте посмотрим на следующее предупреждение из нашего файла «alert.ids». Это называется «сканирование портов TCP». Как ни странно, я не мог найти категорию в каталоге правил, в которой находилось это конкретное правило. Если кто-то из вас найдет это, пожалуйста, напишите мне, так как мне было бы очень любопытно узнать. В любом случае это оповещение срабатывает при обнаружении сканирования портов. Единственной аномалией в этом является «DgmLen: 162», как показано на изображении alert.ids выше. Это странно для сканирования портов, поскольку обычно сканирование портов представляет собой простой пакет TCP/IP или пакет UDP/IP. Конечно, сканирование обычно не содержит никаких данных. Это плюс IP PROTO 255 и TTL 0, безусловно, вызвали бы тревогу.

Теперь вот странная часть. Я зашел в свой пакетный файл, захваченный через tcpdump.exe, и не нашел такого пакета. Не было ничего с размером пакета 162 и другими соответствующими характеристиками. Здесь произошло одно из двух. Во-первых, tcpdump.exe просто не зарегистрировал пакет, когда он был отправлен через интерфейс, а во-вторых, Snort неправильно интерпретировал то, что было отправлено. Я бы сказал, что более вероятно, что tcpdump.exe просто не зарегистрировал пакет. Это случалось со мной раньше и, похоже, случалось снова. В этот момент я бы просто отмахнулся от этой аномалии и перешел к последнему предупреждению.

SCAN nmap XMAS — это пакет, в котором установлены только флаги URG/PSH/FIN. Сейчас это старое и неэффективное сканирование, но оно все еще используется некоторыми людьми. Правило snort для этого показано ниже.

Что ж, наш пакет ниже, безусловно, идеально соответствует этому правилу. Обратите внимание на подчеркнутые части пакета. Мы видим наличие флагов через «FP» и «urg». Определенно мы знаем, что эти флаги установлены значением «29» (это 0x29 или 29 в шестнадцатеричном формате) в поле флагов TCP. Тогда идеально!

За исключением отброшенных пакетов, мы смогли учесть оповещения nmap, которые Snort генерировал при обнаружении сканирования портов nmap на компьютере, на котором он находился. Тогда мы можем с уверенностью сказать, что nmap оставляет след, который IDS действительно обнаружит. На этой ноте я прерву серию статей здесь. Мы продолжим работу с будущими частями, рассматривая другие инструменты и их возможные следы. До тех пор!

- Инструменты торговли (Часть 1)

- Инструменты торговли (Часть 2)

- Инструменты торговли (часть 3)

- Еще раз об инструментах торговли (часть 3)