Еще раз об инструментах торговли (часть 1)

- Инструменты торговли (Часть 1)

- Инструменты торговли (Часть 2)

- Инструменты торговли (часть 3)

- Еще раз об инструментах торговли (часть 3)

Еще в марте в трех статьях я описал некоторые из инструментов, которые должен использовать каждый специалист по сетевой безопасности и, соответственно, знать о них. На протяжении этой серии был установлен, просмотрен и использован широкий набор инструментов. Мы прошлись по таким основным продуктам, как анализаторы пакетов, сетевые сканеры, средства создания пакетов, и остановились на HTTP-прокси. Цель этой серии состояла в том, чтобы ознакомиться не только с этими инструментами, но и понять, как они используются хакерами-злоумышленниками для получения доступа к компьютерным сетям как изнутри, так и снаружи.

Имея в виду вышеизложенное, мы теперь будем продвигать это в другом направлении. Таким образом, как эти инструменты будут выглядеть для системы обнаружения вторжений (IDS)? Наличие IDS как части компьютерного сетевого ландшафта больше не является прерогативой параноидальных системных администраторов. Эти устройства, будь то аппаратные или программные, теперь стали обычным явлением. Во всяком случае, отсутствие IDS, находящегося где-то в вашей сети, в настоящее время вызвало бы удивление. Вы можете рассматривать IDS как часть вашей системы раннего предупреждения.

NIDS, HIDS и все, что между ними

Часто, когда в разговоре упоминается IDS, люди не понимают, где на самом деле находится устройство (если оно аппаратное) или программа (если программное). Здесь вы начинаете знакомиться с различными типами IDS. Существует система обнаружения вторжений хоста (HIDS) и система обнаружения вторжений в сеть (NIDS). HIDS будет находиться непосредственно на клиентском компьютере, тогда как NIDS обычно подключается через порт SPAN на коммутаторе. Каждая из этих разновидностей IDS имеет свои преимущества и недостатки. Их рассмотрение выходит за рамки этой статьи, но чтобы понять разницу между ними, я рекомендую вам прочитать эту статью, написанную Рики М. Магальяйсом.

Давайте настроим

До сих пор я предоставил небольшую справочную информацию для этой серии статей и немного коснулся HIDS и NIDS. Настало время начать вечеринку, и с этой целью я сейчас подробно расскажу, что я использую для создания этой серии статей. Пожалуйста, смотрите ниже список программных инструментов, которые я использовал.

- VMware

- Фыркнуть

- W2K Pro, Win XP Pro (пакеты обновлений или исправления не важны ни для того, ни для другого)

- Инструменты, описанные в «Инструментах торговли, части I, II, III»

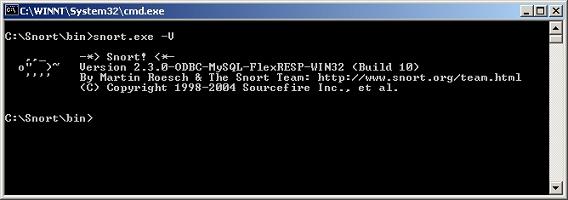

Если у вас есть копия VMware, я настоятельно рекомендую вам использовать ее и следовать за мной, когда я воспроизведу эти инструменты против IDS, в данном случае Snort. Кроме того, чтобы убедиться, что мы находимся на одной странице, точная сборка Snort, которую я использую:

фигура 1

Я не буду углубляться в установку Snort, так как я уже несколько раз рассказывал об этом. Просто скачайте его и установите в корень диска C. При желании вы также можете скачать для него последние правила. Не забудьте установить соответствующую версию winpcap для сборки Snort, которую вы собираетесь установить.

Снифферы пакетов и Snort

Первым инструментом, который мы рассмотрели в серии статей «Инструменты торговли», был анализатор пакетов. Вы помните, что анализатор пакетов — это один из инструментов, которым вы действительно должны научиться пользоваться и привыкнуть к нему. Возникает вопрос: вызовет ли использование анализатора пакетов правило IDS? Ну, я не думаю, что вы будете удивлены, узнав, что IDS на самом деле не обнаружит карту NIC, переходящую в неразборчивый режим. Для этого типа обнаружения существуют другие методы и инструменты для работы. Однако Snort на самом деле не является одним из таких инструментов. Ну, это было коротко и мило. Давайте перейдем к следующему инструменту, который мы рассмотрели в вышеупомянутой серии.

нмап и фырканье

Nmap, без сомнения, является самым известным из существующих сегодня сетевых сканеров. Это грозное оружие, и с годами оно только крепнет. Из-за популярности nmap и того, как он реализует некоторые из своих сканирований, теперь для него написаны сигнатуры IDS. Всякий раз, когда вы делаете что-то уникальным образом, вы можете или станете известны благодаря этому. Это ничем не отличается от известного художника и его уникальной интерпретации определенных пейзажей, например, или, в случае nmap, генерации пакетов. Хорошо, как кто-то однажды сказал, что «увидеть значит поверить», так что давайте так и сделаем.

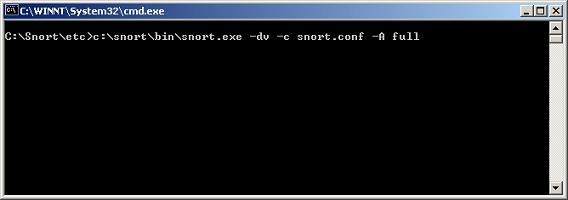

Чтобы подготовить почву для этого предстоящего эксперимента, давайте рассмотрим несколько вещей. Вам нужно будет запустить snort на компьютере или образе виртуальной машины. На другом компьютере вам потребуется установить порт nmap для Windows. Прямо тогда! Теперь продолжайте и вызовите вашу программу Snort, как я сделал ниже.

фигура 2

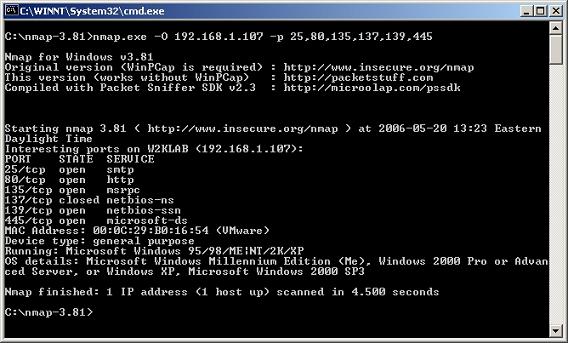

Это заставит Snort работать и анализировать эти вредоносные пакеты по мере их поступления на компьютер. Затем нам нужно отправить Snort несколько пакетов из nmap, чтобы увидеть, действительно ли использование nmap вызовет какие-либо предупреждения из набора правил Snort. Поэтому для этого запустите nmap на другом компьютере, как показано ниже. Обратите внимание, что вам нужно будет заменить IP-адреса на те, которые используются в вашей лаборатории.

Рисунок 3

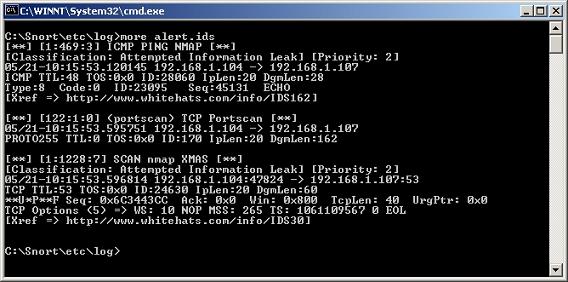

Вышеупомянутые переключатели для nmap и его последующая генерация пакетов для выполнения работы оставляют след на целевом компьютере. Snort распознает nmap таким, какой он есть. Это связано с тем, что создаются наборы правил для работы nmap. Помните, я сказал, что nmap делает что-то определенным образом. Как только вы становитесь предсказуемым, вы становитесь узнаваемым. Обратите внимание, что у вас будет некоторый вывод, сгенерированный Snort, как только вы его остановите. Теперь, когда у нас есть входные данные, на основе которых Snort смог что-то сгенерировать, давайте взглянем на них. Теперь вам нужно перейти в каталог /log и просмотреть найденный там журнал «alert.ids».

Рисунок 4

На этом я прерву статью и продолжу вторую часть, анализируя содержимое файла «alert.ids». Затем мы продолжим, приравняв это к самому правилу Snort, а также взглянув на сами пакеты, отправленные nmap. Сделав это, мы сможем окончательно понять, почему nmap был выбран Snort, поскольку мы проследили весь процесс от начала до конца. Хотя некоторым из вас это может показаться утомительным или даже излишним, позвольте мне заверить вас, что это единственный способ действительно понять, почему Snort использует nmap. Как я уже говорил ранее, между простым чтением о чем-то и тем, чтобы сделать это самостоятельно, лежит океан понимания. На этой ноте, получайте удовольствие, и увидимся во второй части.

- Инструменты торговли (Часть 1)

- Инструменты торговли (Часть 2)

- Инструменты торговли (часть 3)

- Еще раз об инструментах торговли (часть 3)