Эксперты по кибербезопасности стали жертвами новой кампании социальной инженерии

Исследователи кибербезопасности и другие эксперты по безопасности находятся в центре внимания злоумышленников. В новом сообщении в блоге группа анализа угроз Google раскрывает результаты исследования новой кампании социальной инженерии, нацеленной на исследователей кибербезопасности. Группа анализа угроз считает, что атаки исходят из Северной Кореи при поддержке государства (хотя это всего лишь рабочая теория).

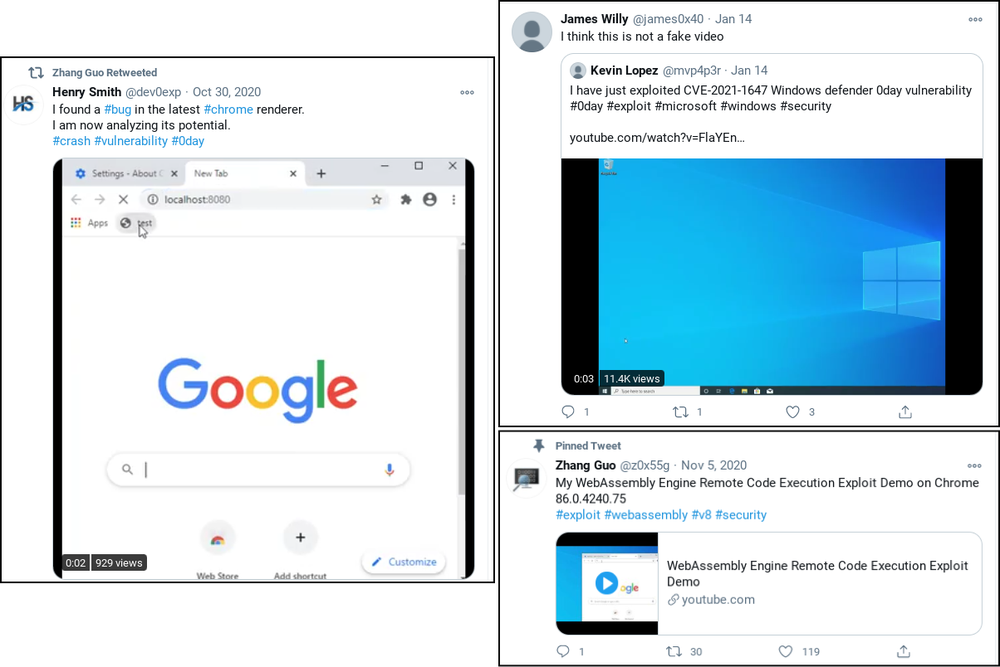

Исследователи кибербезопасности являются основными целями для многочисленных атак, включая социальную инженерию, но эта кампания кажется более сложной, чем другие. Злоумышленники используют хорошо сконструированный псевдоним, благодаря которому они выглядят как коллеги-исследователи информационной безопасности, желающие сотрудничать. Затем они используют это, чтобы выполнить заражение различными способами.

Группа анализа угроз Google описывает атакующую кампанию с многогранным подходом следующим образом:

После установления первоначальных коммуникаций участники спрашивали целевого исследователя, хотят ли они сотрудничать в совместном исследовании уязвимостей, а затем предоставляли исследователю проект Visual Studio. В проекте Visual Studio будет исходный код для использования уязвимости, а также дополнительная библиотека DLL, которая будет выполняться через события сборки Visual Studio. DLL — это пользовательское вредоносное ПО, которое сразу же начинает взаимодействовать с доменами C2, контролируемыми акторами… Помимо нацеливания на пользователей с помощью социальной инженерии, мы также наблюдали несколько случаев, когда исследователи были скомпрометированы после посещения блога актор. В каждом из этих случаев исследователи переходили по ссылке в Твиттере на статью, размещенную на сайте blog.br0vvnn[.]io, и вскоре после этого в системе исследователя устанавливалась вредоносная служба, и запускался бэкдор в памяти. отправка сигнала на сервер управления и контроля, принадлежащий актеру. На момент этих посещений системы-жертвы работали с полностью исправленными и актуальными версиями браузера Windows 10 и Chrome.

Связь этой атаки с социальными сетями нельзя упускать из виду, поскольку она стала основным вектором для всех видов атак социальной инженерии. LinkedIn, Twitter и многие другие распространенные веб-сайты используются в качестве основного вектора атаки. Эти веб-сайты — наземные мины конфиденциальности и безопасности, ожидающие своего часа, особенно из-за их сбора данных и сомнительных протоколов безопасности. Добавьте высокий уровень видимости, и вы сможете стать основной целью без особых усилий. Эта атака должна заставить профессионалов информационной безопасности, в частности, вообще пересмотреть использование социальных сетей. Если на то пошло, мир был бы безопаснее и приватнее без этих сайтов.