Доступ к информации Active Directory с помощью LDP

Введение

Active Directory — самый популярный сетевой каталог, используемый корпорациями по всему миру. Это не означает, что других популярных сетевых каталогов нет, но Microsoft Active Directory (AD) работает в большинстве корпоративных сетей. При этом важно понимать последствия проблем безопасности, знаете ли вы о них или нет. В каждой операционной системе есть недостатки, и в каждой операционной системе есть уязвимости. Кажется, что Microsoft занимает первое место в списке, но это только потому, что она везде, в отличие от других операционных систем, которые имеют некоторую долю рынка, но не такую, как у Microsoft (ИМХО). В этой статье я расскажу о проблемах, связанных с LDAP и Active Directory, используя бесплатный инструмент Microsoft под названием LDP.exe. Любой может загрузить и запустить этот инструмент с любого компьютера с Windows. В конце я дам вам несколько указаний, как защитить себя от этой уязвимости.

Active Directory и LDAP

Active Directory отвечает за хранение учетных записей пользователей, групп и компьютеров, а также за аутентификацию пользователей и компьютеров для предоставления доступа к сети. Чтобы обновить объекты Active Directory (пользователи, группы, компьютеры и т. д.) или запросить информацию о существующем объекте, необходимо использовать LDAP (облегченный протокол доступа к каталогам). LDAP — это протокол промышленного стандарта, и почти все сетевые каталоги теперь используют LDAP.

Конечно, как и все другие поставщики операционных систем, Microsoft сделала свою реализацию LDAP в некоторых областях частной собственностью. Тем не менее, у версии Microsoft все еще достаточно сходства с другими версиями, чтобы они могли сосуществовать в одной сети и даже обмениваться информацией.

Информация Active Directory

Active Directory — это не что иное, как база данных, в которой хранится много разной информации. Информация о пользователях, группах и компьютерах хранится в базе данных, некоторые из них могут быть очень полезны для тех, кто пытается собрать информацию об организации и сети. Я не буду вдаваться в подробности того, для чего люди могут использовать эту информацию, но вот неполный список того, какой тип информации хранится в базе данных:

Учетные записи пользователей

- Имя для входа

- ФИО

- Дата последнего входа в систему

- Дата последней смены пароля

- Срок действия пароля

Групповые аккаунты

- Название группы

- Участники группы

Учетные записи компьютеров

- Имя компьютера

Организационные подразделения

- Имена

- Объекты, содержащиеся внутри

LDP.exe

Это инструмент, разработанный и распространяемый Microsoft. Инструмент предназначен для доступа к базам данных LDAP, как следует из названия. Инструмент изначально был разработан для Windows 2000, затем обновлен для 2003 и до сих пор работает на 2008. Инструмент не нужно запускать на сервере, он может работать в Windows XP или 7.

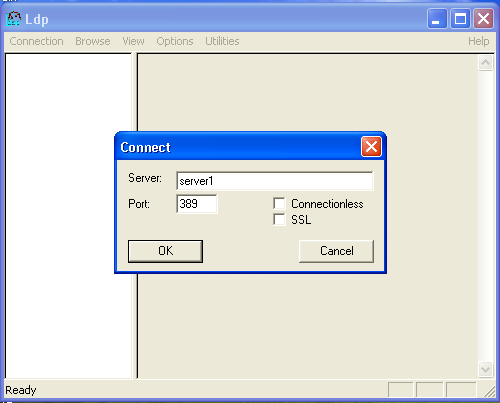

Чтобы использовать инструмент, у вас должна быть учетная запись в Active Directory. Таким образом, это не тот инструмент, который можно использовать с анонимным доступом. Для использования инструмента необходимо выполнить три шага. Во-первых, пользователь должен установить соединение с контроллером домена. Это делается с помощью пункта меню Connect. На рис. 1 показано, как установить соединение с контроллером домена.

Рисунок 1: Подключение к контроллеру домена.

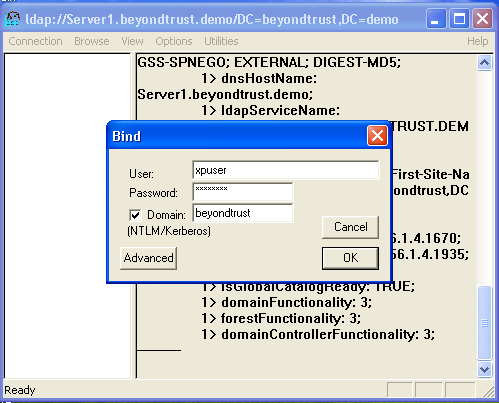

Затем пользователь должен аутентифицироваться на контроллере домена, который называется с помощью LDP как Bind. Пользователи вводят свои собственные учетные данные для аутентификации. Обратите внимание, что используемые учетные данные не обязательно должны быть административными для выполнения этой задачи. На рис. 2 показаны опция и процедура Bind.

Рисунок 2: Привязка к Active Directory.

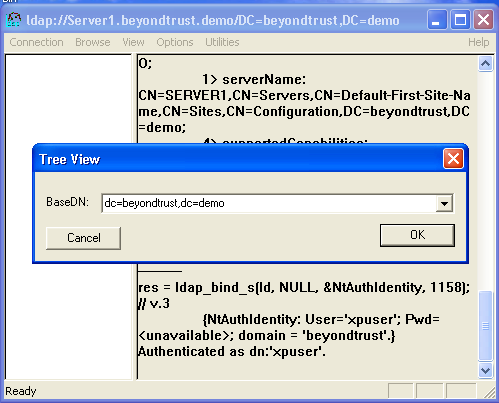

Наконец, теперь пользователю необходимо выполнить окончательную настройку в LDP для просмотра структуры Active Directory. Поскольку Active Directory использует LDAP, вы должны вводить информацию, используя синтаксис LDAP. Здесь используется пункт меню «Просмотр». Поскольку большинство пользователей хотят просмотреть всю структуру, необходимо ввести только доменную часть имени и содержимого Active Directory. Таким образом, если ваше доменное имя — braincore.net, то синтаксис LDAP будет выглядеть так: dc=braincore,dc=net, как показано на рисунке 3.

Рисунок 3: Просмотр структуры Active Directory в LDP.

Щелкая в представлении, пользователь может увидеть все объекты, организационные единицы и свойства объектов.

Риск, связанный с этим доступом

Конечно, любой может увидеть риск, связанный с этим инструментом и доступом, который он предоставляет к объектам и информации Active Directory. Пользователь может получить сведения о членстве во всех группах «Администратор» в Active Directory, определить, какие учетные записи имеют пароли с неограниченным сроком действия, и многое другое. С помощью этой информации пользователь может затем спровоцировать атаку на базу данных Active Directory и другие сетевые ресурсы, используя информацию, полученную из базы данных Active Directory с помощью LDP.

Снижение риска

Пользователь может получить информацию благодаря тому, что все пользователи, имеющие учетную запись в Active Directory, имеют доступ на чтение на уровне домена Active Directory и ниже. Это сделано для того, чтобы пользователи могли искать объекты и свойства в Active Directory. Например, Exchange интегрируется в Active Directory, а Outlook обычно является внешним интерфейсом для содержимого Exchange. При поиске кого-либо для отправки по электронной почте выполняется поиск объектов в Active Directory, для чего требуется доступ «чтение». Если изменить доступ для чтения, Outlook может легко выдать ошибку, вызвать нестабильность на рабочем столе или множество других проблем без правильного доступа. Таким образом, изменение разрешений по умолчанию, которые дают пользователям доступ на чтение к Active Directory, не является вариантом.

В качестве альтернативного варианта для пользователей, читающих эту статью, я предлагаю организациям включить такие инструменты, как LDP, в свою политику ИТ-безопасности, а также аналогичные инструменты, перечисляющие свойства Active Directory. Когда пользователи подписывают политику, запрещающую эту деятельность за пределами обычных обязанностей, у корпорации, по крайней мере, есть некоторые средства защиты, если пользователь решит атаковать сеть или получить информацию, которая не полезна для его служебных обязанностей.

Если вы хотите применить более прямой подход к решению этой проблемы, вы можете создать белый/черный список разрешенных/запрещенных инструментов. Это технический подход, но с пропастью инструментов, которые могут перечислять базы данных LDAP, вы обязательно пропустите один или два инструмента. Тем не менее, сочетание письменной политики безопасности с черным списком отклоненных приложений было бы хорошей комбинацией!

Резюме

LDP — известный и мощный инструмент. Если у пользователя есть учетная запись пользователя Active Directory, LDP можно использовать для сбора поразительной информации. Зная, что этот доступ доступен, и зная, что мало что можно сделать для изменения разрешений, важно знать, какие у вас есть варианты, как снизить этот риск. Добавление дополнительной информации в письменную политику безопасности и создание черного списка запрещенных инструментов было бы хорошим решением для снижения риска, связанного с таким доступом.