Диспетчер авторизации и администрирование на основе ролей в Windows Server 2003 (часть 1)

Двумя важными элементами сетевой безопасности являются аутентификация (подтверждение личности пользователя или машины) и авторизация (определение уровня предоставляемого доступа). Безопасность на основе ролей, в самом простом виде, просто относится к типу процесса авторизации, который позволяет пользователю (или компьютеру) получать доступ к одним ресурсам, но не к другим, и/или выполнять определенные задачи в зависимости от его/ее/ее «роли». — например, должность или должность пользователя в организации. Конечно, это было возможно в Windows с момента появления Windows NT благодаря использованию встроенных и настраиваемых групп безопасности. Члены группы «Администраторы» будут иметь полный доступ к системе, тогда как члены группы «Пользователи» будут иметь гораздо более ограниченный доступ.

Что отличается для разработчиков программного обеспечения, использующих.

Перво-наперво: концепции и терминология

На самом деле существует два типа ролей, которыми можно управлять в модели безопасности на основе ролей Microsoft: роли авторизации и роли конфигурации компьютера. Роли авторизации основаны на рабочих местах или должностях пользователей и задачах, которые необходимо выполнять на этих должностях. Роли конфигурации компьютера основаны на том, для чего используется компьютер, например, веб-сервер, файловый сервер, сервер удаленного доступа, контроллер домена и т. д. Здесь мы обсудим, как управлять ролями авторизации, поэтому мы будем говорить о пользователях, а не о компьютерах.

Когда мы говорим об удостоверениях, мы имеем в виду информацию об аутентифицированных пользователях, которая включает имя пользователя и тип аутентификации. Субъекты содержат идентификаторы пользователей, а также роли пользователей (таким образом, с точки зрения разработчика, это вложенные объекты, при этом объект идентификатора вложен внутри объекта принципала.

Пара «принципал/объект удостоверения» может быть основана либо на учетных записях домена Windows, либо на простых именах пользователей (с паролями), не связанных с доменом Windows.

Обзор средства диспетчера авторизации

Диспетчер авторизации можно использовать для установки или изменения разрешений и конфигураций на высоком уровне, включая одновременное внесение нескольких изменений. Он выполняет некоторые из тех же функций, что и другие знакомые инструменты, такие как

Вы можете создать пользовательский

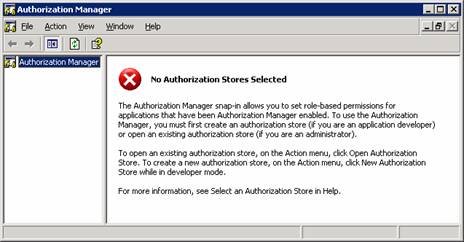

Рисунок А

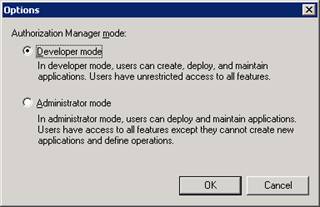

Существует два режима, в которых может работать диспетчер авторизации: режим разработчика и режим администратора. Для создания нового хранилища авторизации необходимо перевести Менеджер авторизации в режим разработчика (по умолчанию он запускается в режиме администратора). Для этого щелкните меню «Действие» (или щелкните правой кнопкой мыши «Диспетчер авторизации» на левой панели консоли) и выберите «Параметры». Выберите режим разработчика в диалоговом окне, показанном на рисунке B.

Рисунок Б

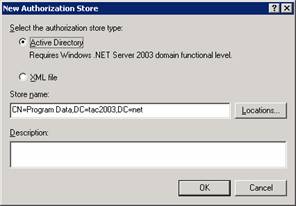

Перейдя в режим разработчика, вы обнаружите, что в меню «Действие» появляется пункт « Новое хранилище авторизации», как показано на рисунке C. Щелкните его.

Рисунок С

Вы можете выбрать один из двух типов хранилищ авторизации:

- Хранилище авторизации (AS), хранящееся в Active Directory. Для этого требуется домен, работающий на функциональном уровне Windows Server 2003 (обратите внимание, что функциональным уровнем по умолчанию для домена Windows Server 2003 является Windows 2000 Mixed. Чтобы повысить функциональный уровень до Windows Server 2003, все контроллеры домена в домене должны быть под управлением Windows Server 2003. Если вы решили хранить AS в Active Directory, вам нужно указать имя хранилища по отличительному имени LDAP, как показано на рисунке D.

- Хранилище авторизации, хранящееся в файле XML. Если ваш домен должен работать на более низком функциональном уровне (то есть, если у вас есть контроллеры домена NT и/или Windows 2000), вам необходимо выбрать эту опцию. Если вы решили хранить AS в XML-файле, вам нужно указать его расположение в структуре каталогов компьютера по его пути (например, c:Documents and SettingsAdministratorAuthStore1.xml). Хранилище XML должно быть расположено в разделе NTFS.

Рисунок D

ПРИМЕЧАНИЕ. Чтобы повысить функциональный уровень домена, откройте Active Directory Domains and Trusts, щелкните правой кнопкой мыши имя домена и выберите «Повысить функциональный уровень домена». Затем выберите Windows.

Если вы создаете новое хранилище авторизации, вам также потребуется создать или указать приложение для использования этого хранилища. Для этого выберите Действие | Новое приложение (все еще в режиме разработчика). Роли, которые вы определяете с помощью диспетчера авторизации, относятся к конкретному приложению.

Группы приложений

Хотя групповые учетные записи Windows (а также учетные записи пользователей и компьютеров) используются в диспетчере авторизации, существует также новый тип групп, специфичный для диспетчера авторизации: группы приложений. Это группа пользователей, члены которой получат политику авторизации, определенную для конкретного приложения.

Хранилище авторизации содержит в себе одно или несколько приложений, и каждое приложение содержит в себе одно или несколько хранилищ. Группы могут быть определены на любом из этих трех уровней: в хранилище авторизации, в приложении или в области.

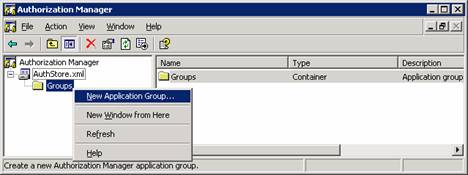

Когда вы откроете хранилище авторизации, вы увидите папку с именем « Группы» под названием хранилища (и на правой панели консоли). Вы можете создать новую группу приложений, щелкнув папку правой кнопкой мыши и выбрав New Application Group…, как показано на рисунке E.

Цифры Е

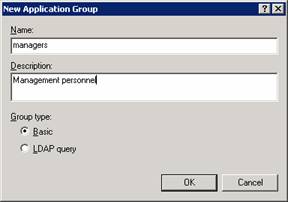

Вам будет предложено ввести имя и описание группы, а также определить, будет ли группа базовой или группой запросов LDAP, как показано на рисунке F.

Рисунок F

Базовая группа состоит из учетных записей пользователей и групп Windows и/или других групп приложений. Членство в группе запросов LDAP может динамически рассчитываться на основе запросов LDAP.

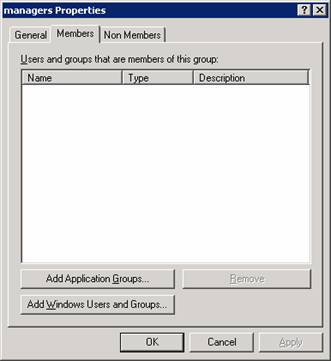

Новая группа теперь появится на правой панели консоли, когда вы щелкнете папку «Группы». Теперь вы можете определить членов и не членов этой группы приложений. Щелкните правой кнопкой мыши имя группы на правой панели консоли и выберите «Свойства». Откроется диалоговое окно, показанное на рисунке G.

Рисунок G

Вы можете добавить в группу другие группы приложений или добавить в нее учетные записи пользователей или групп Windows. Нечлены определяются таким же образом. Если на обеих вкладках указан один и тот же пользователь (как член, так и не член), этот пользователь будет считаться не членом.

ПРИМЕЧАНИЕ. Вы можете делегировать администрирование хранилища авторизации Active Directory и его приложений любому пользователю, добавив учетную запись Windows на странице свойств хранилища на вкладке Безопасность. Вы не можете делегировать администрирование магазина, который хранится в XML-файле.

Резюме

В следующем месяце, во второй части этой статьи, мы обсудим, как создавать назначения ролей в приложении, как настраивать определения ролей, а также как создавать области действия и работать с ними.