Десктопы: локальные права и привилегии

Введение

Кажется, в последнее время я получаю все больше и больше вопросов о рабочих столах конечных пользователей. Не поймите меня неправильно, я люблю их! Я просто хочу, чтобы вся концепция рабочего стола конечного пользователя, прав пользователя, членства в локальной группе и безопасности этих рабочих столов была проще для понимания. Однако, судя по тому количеству писем, которые я получаю, это очень сложно! Итак, я хочу использовать эту статью, чтобы определить, описать и решить несколько проблем безопасности, которые, похоже, сбивают с толку пользователей настольных компьютеров. В этой статье мы рассмотрим права пользователей, членство в локальных группах, защиту данных и минимальные привилегии.

Определение терминов

Во-первых, я должен потратить несколько минут, чтобы дать вам краткий список определений. Это поможет вам при чтении статьи, так как термины всегда путаются в разговорах и других статьях. Я стараюсь оставаться честным с «истинными» определениями, но иногда даже колеблюсь. Итак, вот некоторые из наиболее важных определений:

Права пользователя — это конфигурации «на компьютер», которые контролируют, что пользователь (или предпочтительно группа пользователей) может делать с компьютером. Например, если у вас есть право пользователя на «Резервное копирование файлов» на рабочем столе, это означает, что вы можете создать резервную копию ЛЮБОГО файла, хранящегося на этом рабочем столе, даже файлов ОС, файлов для администраторов или любых других пользовательских файлов. По сути, это весь компьютер, а не только отдельные файлы/папки.

Разрешения — это то, что вы настраиваете для доступа к ресурсам. Ресурс — это файл, папка, ключ реестра, принтер или объект Active Directory (если он находится на контроллере домена). Разрешения — это то, что вы настраиваете в списке управления доступом (ACL). Разрешения определяют, «кто» может делать «что» с ресурсом. Примерами могут быть чтение, изменение, удаление и т. д.

Локальная группа — это группы, которые хранятся в локальном диспетчере учетных записей безопасности (SAM) рабочего стола (и рядового сервера). Локальные группы имеют область действия только на том компьютере, на котором они находятся. Таким образом, если пользователь имеет членство в локальной группе, «сила» его способностей, обусловленная этим членством, распространяется только на компьютер, на котором существует группа.

Наименьшие привилегии — это концепция, впервые введенная Министерством обороны (DoD). Идея состоит в том, что пользователь должен иметь наименьшие привилегии, предоставленные ему для выполнения задачи, которую он выполняет. Если пользователю необходимо запустить ключевое бизнес-приложение, требующее, чтобы он был администратором, это должно быть ему предоставлено. Однако, когда они запускают Microsoft Word, они по-прежнему должны быть обычными пользователями.

Общая безопасность рабочего стола

Для корпоративных сред общая цель состоит в том, чтобы позволить пользователям запускать все приложения, устанавливать ключевое программное обеспечение и драйверы, а также запускать функции операционной системы, которые приносят компании деньги, но делать это с наименьшими возможными привилегиями.

Я слышал от многих администраторов, что они хотят ограничить, на какие рабочие столы пользователь может входить, чтобы продвигать эту общую модель безопасности рабочих столов. Хотя я вижу смысл в этом методе, он очень трудоемок и делает среду очень сложной для управления и устранения неполадок.

Если безопасность правильно настроена на каждом рабочем столе, то разрешение каждому пользователю войти на каждый рабочий стол не должно быть проблемой в отношении безопасности этого локального рабочего стола. Что должно быть на месте, так это правильные права пользователя, разрешения, членство в локальной группе и конфигурация с наименьшими привилегиями для приложений, установок и функций ОС.

Права пользователя

Права пользователя — это параметры, которые контролируют определенные аспекты рабочего стола. По сути, права пользователя разрешают или запрещают возможности более высокого уровня над рабочим столом. Когда я говорю о более высоком уровне, я имею в виду уровень рабочего стола, а не уровень файла или папки. Когда право пользователя определено для рабочего стола, оно распространяется на все действия на этом рабочем столе.

Некоторые права пользователей имеют более высокий риск, чем другие. Например, есть право пользователя «Выключить систему». Это то, что каждый пользователь на рабочем столе должен уметь делать. Таким образом, это не такое ужасное право пользователя для пользователя. Однако, если вы посмотрите на право пользователя «Действовать как часть операционной системы», это имеет четкие последствия, которые должны быть ограничены обычным пользователем.

Права пользователей, которые я всегда указываю администраторам и аудиторам для анализа, включают:

- Действовать как часть операционной системы

- Резервное копирование файлов и каталогов

- Изменить системное время

- Создать объект токена

- Принудительное завершение работы из удаленной системы

- Создание аудитов безопасности

- Имитация клиента после аутентификации

- Войдите в систему как пакетное задание

- Войти как сервис

- Управление журналом аудита и безопасности

- Заменить токен уровня процесса

- Станьте владельцем файлов и других объектов

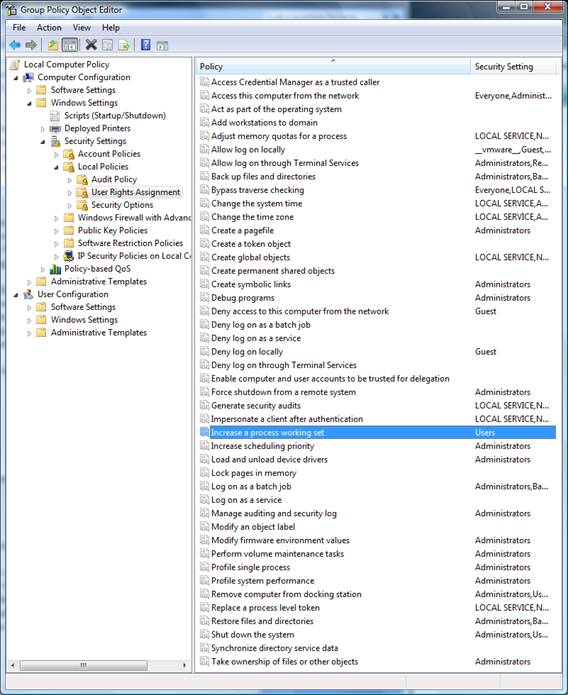

Вы можете получить доступ к этим и всем другим правам пользователя с помощью групповой политики. Локально на рабочем столе вы можете получить доступ к локальной групповой политике, набрав gpedit.msc в команде «Выполнить», которая откроет редактор локальной групповой политики. Если вы развернете Computer ConfigurationWindows SettingsSecurity SettingsLocal PoliciesUser Rights Assignment, вы увидите все права пользователя, как показано на рисунке 1.

Фигура 1: Права пользователя в рамках групповой политики для компьютера с Windows 7

Разрешения

Разрешения управляют доступом к ресурсам. Ресурсы включают файлы, папки, ключи реестра и принтеры на рабочем столе. Разрешения по умолчанию для большинства этих ресурсов защищены по умолчанию, но любые папки и файлы, созданные в корневом каталоге C: и открытые создателем данных, доступны каждому пользователю, вошедшему в систему.

Давайте рассмотрим несколько примеров на компьютере с Windows 7 по умолчанию.

Таким образом, пока у пользователя нет прав администратора на рабочем столе, файлы и папки, которые необходимо защитить, по умолчанию. Неправомерный доступ разрешен только тогда, когда пользователю предоставлены административные привилегии.

В дополнение к этой концепции, как с точки зрения безопасности, так и с точки зрения стабильности данных является плохой практикой позволять пользователям хранить файлы локально. Если некоторые файлы хранятся в профиле пользователя, который затем перенаправляется с помощью перенаправления папок, этого вполне достаточно. Однако создавать папку непосредственно в корне C:, которая потом не будет защищена, но пользователи смогут хранить там файлы, — очень плохое решение. Эти файлы не защищены (как мы видим выше с разрешениями по умолчанию), и не существует способа по умолчанию убедиться, что файлы зарезервированы.

Членство в локальной группе

Здесь концепция проста. Если пользователь помещен в локальную группу администраторов, этот пользователь имеет локальный административный доступ. Это означает, что пользователь может выполнять любую задачу на любом ресурсе и устанавливать любое желаемое приложение. Невозможно управлять рабочим столом, где пользователь является локальным администратором! Это ужасный дизайн и реализация корпоративного рабочего стола.

Наименьшие привилегии

Как видите, все эти концепции и идеи ведут к одному. То есть у пользователя не должно быть прав локального администратора, за исключением тех задач, которые необходимы.

Проблема в том, КАК вы делаете это с рабочим столом Windows? Со стандартным набором опций вы можете либо предоставить доступ к бизнес-приложениям, требующим прав администратора, добавив пользователя в локальную группу администраторов, либо изменить все разрешения и права пользователей, связанные с файлами, папками и рабочим столом, чтобы пользователь может ТОЛЬКО повысить уровень указанного приложения. С потенциально сотнями приложений для корпорации это не очень эффективный вариант.

Windows Vista и 7 поставляются с контролем учетных записей (UAC), который контролирует повышение привилегий пользователей, но, к сожалению, с учетом того, как работает эта технология, она не решает эту проблему. Скорее, он решает другие вопросы, о которых вы можете прочитать в этой статье.

Поскольку стандартная операционная система не способна решить дилемму наименьших привилегий, UAC не приближается к ее решению, а изменение разрешений и прав пользователей вызывает столько накладных расходов, какие варианты доступны для решения наименьших привилегий? Одним из самых быстрорастущих решений для минимальных привилегий сегодня для корпоративных сред является расширение существующей инфраструктуры групповых политик. Подобное решение позволяет вам использовать то, что у вас уже есть (с Active Directory и групповой политикой), без необходимости изменять контроллеры домена, Active Directory, устанавливать сложные решения, устанавливать дополнительные серверы и т. д. Вы можете ознакомиться с этими решениями здесь.

Резюме

Рабочий стол Windows полон сложности, когда речь идет о безопасности. Разбивка параметров на более мелкие фрагменты помогает понять, что делает каждый параметр, а также как правильно защитить рабочий стол. Правильное использование прав пользователей, разрешений, UAC и локальных групп имеет большое значение. Однако, в конце концов, вам все равно нужно предоставить доступ с наименьшими привилегиями, что возможно… только не со встроенными технологиями Microsoft!