Дефейс веб-сервера (часть 1)

искажений веб-сервера (часть 2)

В прошлом году был большой переполох из-за конкурса по порче веб-серверов, который должны были провести различные онлайн-злоумышленники. Акт порчи веб-сайта компании происходит уже некоторое время. На самом деле это практиковалось в основном бедняками интернет-сообщества. Уверяю вас, чтобы выйти и поместить свой собственный файл index.html на скомпрометированный веб-сервер, не требуется большого таланта. В чем талант, так это в программисте, который обнаружил эксплойт веб-сервера и в первую очередь запрограммировал способ его использования. После того, как разработчик эксплойта публично опубликовал код, в дело вступают сценаристы. То, что им не хватает таланта, они компенсируют цифрами.

Эти типы атак сегодня относительно распространены. Лично я работаю в индустрии сетевой безопасности и слышал, как многие мои коллеги списывают эти атаки на детскую чепуху. Хотя я согласен с ними в этом утверждении, проблема в том, что эти же самые мои сверстники не знают, как сделать дефейс веб-страницы самостоятельно.

Чтобы защищаться, нужно научиться атаковать

Это подводит меня к другой моей любимой лошади для битья. Если вы собираетесь защищать свои компьютерные сети от различных атак, вам следует в первую очередь узнать, как они подвергаются атакам! Не все мои сверстники согласны с этой оценкой, но я определенно согласен. Трудно понять что-то, если ты сам этого не сделал, это мое мнение. В этом конкретном случае было бы полезно понять, как именно можно испортить веб-страницу. Я говорю это потому, что если бы вы изучали пакеты, зарегистрированные вашей системой обнаружения вторжений, было бы полезно распознать пакеты, на которые вы смотрите, как на то, что кто-то загружает новую страницу index.html, не так ли? В противном случае вы можете просто списать это на то, что кто-то запрашивает веб-страницу.

Если кто-то должен был совершить этот акт электронного вандализма, то есть определенные условия, которые должны быть выполнены. Что я имею в виду? Проще говоря, вам нужен способ компрометации этого веб-сервера, будь то IIS или Apache. В этом случае наличие брандмауэра не сильно поможет, поскольку компания предлагает веб-сервер в качестве услуги для своих клиентов и потенциальных клиентов для просмотра. Чтобы эти клиенты могли это сделать, порт должен быть открыт в брандмауэре, что позволит им получить доступ к веб-серверу. Вы можете установить брандмауэр прикладного уровня для защиты этой службы, но это совсем другая проблема.

Давайте установим сцену

Что ж, теперь мы знаем, что для работы эксплойта должны быть соблюдены определенные критерии. Назовите это серией «если», если хотите. Если служба уязвима, и если она открыта для Интернета, и если… Ну, вы поняли. Что мы должны сделать, так это выполнить все шаги, необходимые для компрометации веб-сервера, а затем загрузить нашу собственную версию страницы index.html. С этой целью позвольте мне перечислить, какую операционную систему мы будем использовать, а также какой тип веб-сервера.

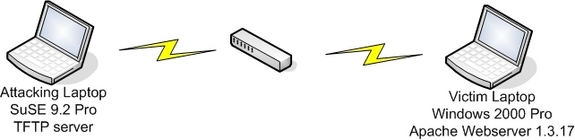

Я выполнил это искажение в своей домашней лаборатории, используя два ноутбука. На одном из них был установлен SuSE Linux, а на другом — Windows 2000 Professional. На ноутбуке W2K я также установил веб-сервер Apache с открытым исходным кодом, в частности версию 1.3.17. После выпуска 1.3.17 есть уязвимые версии, но мы будем использовать эту для наших целей. Почему я использую именно эту версию Apache, спросите вы прямо сейчас. Хороший вопрос! Я хотел бы отослать вас к моему более раннему утверждению, что для использования чего-либо всегда существует набор критериев, которым необходимо соответствовать. В этом случае эта версия Apache для Windows была уязвима к уязвимости кодирования фрагментов Apache.

Подробности, подробности, подробности…

Это все прекрасно и прекрасно, но где же тогда самому взять код эксплойта? Не только это, но откуда вы знаете, что в этом коде эксплойта нет дополнительных функций? Что ж, чтобы упростить нашу жизнь, я использовал Metasploit Framework. Этот фреймворк был собран HDM и Spumpm, и мало того, что он был выпущен бесплатно для общего пользования. Преимущество использования этого инструмента в том, что вы можете спокойно использовать все сопутствующие эксплойты, не опасаясь каких-либо бэкдоров. Наконец, фреймворк можно использовать как в среде Linux, так и в среде win32. Выберите свой яд, как это было. В моем случае я запускал его под Linux, так как именно здесь у меня работает tftp-сервер, который будет использоваться в ходе этой работы.

Ну, наш список требований для выполнения нашего собственного искажения веб-страницы хорошо заполняется.

Metasploit Framework для фактического запуска эксплойта

Windows 2000 Professional с установленным Apache 1.3.17

Два ноутбука, подключенные через свитч

Включите Метасплоит!

Чтобы завершить первую часть этой серии статей, мы кратко рассмотрим сам Metasploit. Во второй части я шаг за шагом покажу вам, как его использовать, но покажу некоторые из них ниже, чтобы дать вам краткий обзор. Что я не буду освещать, так это его фактическую установку, так как это действительно довольно просто. Пожалуйста, имейте в виду еще раз, что я использовал его в Linux.

В примечании ниже показаны все каталоги и файлы, созданные после распаковки Framework.

[электронная почта защищена]:~/framework-2.2> каталог

всего 107

drwxr-xr-x 2 500 10000 112 07.08.2004 17:50 данные

drwxr-xr-x 2 500 10000 744 07 августа 2004 г. 17:50 документы

drwxr-xr-x 2 500 10000 280 2004-08-07 17:50 энкодеры

drwxr-xr-x 2 500 10000 1288 07.08.2004 17:50 эксплойты

drwxr-xr-x 2 500 10000 144 07.08.2004 17:50 доп.

drwxr-xr-x 6 500 10000 208 07 августа 2004 г. 17:50 lib

-rwxr-xr-x 1 500 10000 4687 29 июля 2004 г., 23:41 msfcli

-rwxr-xr-x 1 500 10000 22975 29 июля 2004 г. 23:41 msfconsole

-rwxr-xr-x 1 500 10000 5744 05 июля 2004 г., 06:52 msfdldebug

-rwxr-xr-x 1 500 10000 5639 29 июля 2004 г. 23:41 msfencode

-rwxr-xr-x 1 500 10000 1538 07 августа 2004 г. 17:58 msflogdump

-rwxr-xr-x 1 500 10000 2104 29 июля 2004 г. 23:41 msfpayload

-rwxr-xr-x 1 500 10000 9361 27 июля 2004 г. 03:38 msfpayload.cgi

-rwxr-xr-x 1 500 10000 6952 29 июля 2004 г., 23:41 msfpescan

-rwxr-xr-x 1 500 10000 12096 08.08.2004 04:37 мсфупдате

-rwxr-xr-x 1 500 10000 16116 07 августа 2004 г. 18:31 msfweb

drwxr-xr-x 2 500 10000 120 07 августа 2004 г. 18:17 нет

drwxr-xr-x 3 500 10000 1664 07.08.2004 17:50 полезная нагрузка

drwxr-xr-x 3 500 10000 168 07 августа 2004 г. 17:50 SDK

drwxr-xr-x 3 500 10000 80 07 августа 2004 г. 17:50 src

drwxr-xr-x 2 500 10000 216 2004-06-07 04:21 инструменты

[электронная почта защищена]:~/framework-2.2>

Ниже показано, как вызвать Framework и, в частности, msfconsole.

[электронная почта защищена]:~/framework-2.2>./msfconsole

__..__..__. __.

_____ _____/ |______ ____________ | | ____ |__|/ |_

/ \_/ __ __\__ / ___/\____ | | / _ | \__

| ГГ ___/| | / __ \_\___ | |_> > |_( <_> ) || |

|__|_| /\___ >__| (____ /____ >| __/|____/\____/|__||__|

/ / v2.2 / / |__|+ — —=[ msfconsole v2.2 [30 эксплойтов — 33 полезных нагрузки]

Теперь мы можем видеть из вышеизложенного, что Metasploit Framework на самом деле имеет 30 эксплойтов и 33 доступных полезных нагрузки. Должен сказать, очень впечатляет, и не только тем, что его можно использовать бесплатно, в отличие от некоторых других подобных коммерческих предложений. С этим тизером в руках мы прервемся здесь и продолжим во второй части с дальнейшим использованием Metasploit для достижения наших целей; расширяя наши знания в области компьютерной безопасности. До скорого!

искажений веб-сервера (часть 2)