Да, вы можете: Включение шифрования BitLocker для виртуальных машин Hyper-V первого поколения.

Одно из самых больших заблуждений, которое я часто слышу относительно Microsoft Hyper-V, заключается в том, что шифрование BitLocker не поддерживается для использования на виртуальных машинах первого поколения. Хотя когда-то эта идея могла быть верной, Windows Server 2016 позволяет относительно легко добавить шифрование BitLocker за счет использования диска для хранения ключей.

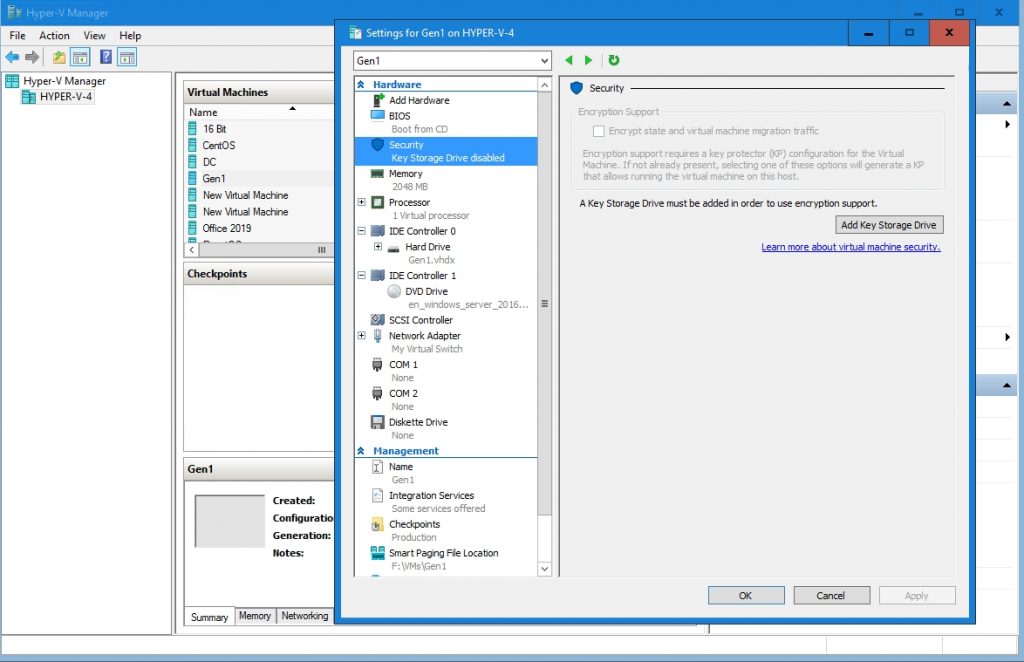

Диск для хранения ключей — это особый тип виртуального диска, предназначенный для хранения ключей шифрования, от которых зависит BitLocker. Если вы посмотрите на приведенный ниже снимок экрана, вы увидите, что я создал виртуальную машину поколения 1, которую я назвал Gen 1. Если вы посмотрите на настройки виртуальной машины, вы увидите, что контейнер безопасности включает параметр Key Storage Drive.. Нажмите кнопку «Добавить диск для хранения ключей», чтобы создать диск для хранения ключей.

Как отмечалось ранее, диск для хранения ключей — это виртуальный жесткий диск, предназначенный для хранения ключей шифрования. Как и любой другой виртуальный жесткий диск, он должен быть подключен к виртуальной машине. Таким образом, диспетчер Hyper-V предложит вам выбрать контроллер IDE и место для подключения диска.

Включение BitLocker

Что вы должны понимать в этом процессе, так это то, что настройка ключевого диска сама по себе не включает BitLocker. Необходимо выполнить еще несколько шагов, начиная с подготовки диска к использованию.

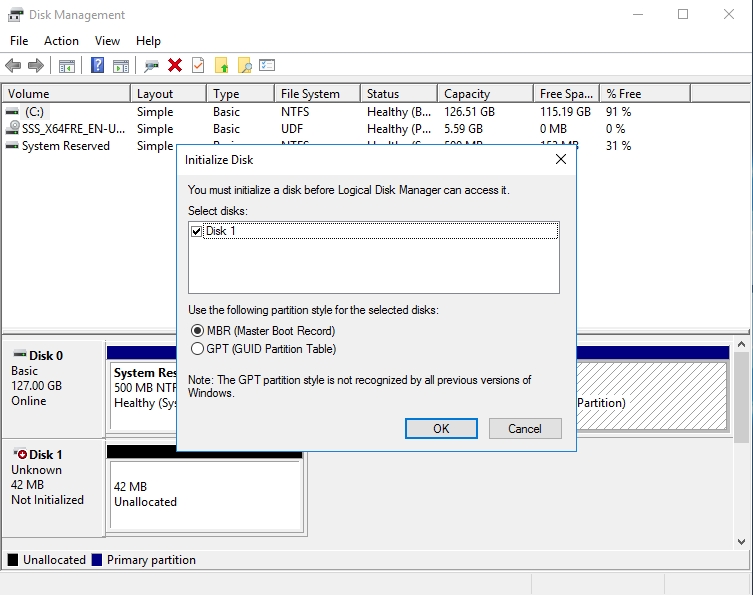

Чтобы подготовить диск, откройте консоль управления дисками, введя команду DiskMgmt.msc в строке запуска Windows. Как вы можете видеть на рисунке ниже, диск для хранения ключей существует как неразделенное пространство размером 42 МБ. Вам нужно будет инициализировать диск, используя стиль раздела MBR.

После инициализации диска щелкните правой кнопкой мыши неразмеченное пространство и выберите команду «Новый простой том» в контекстном меню. Это заставит Windows запустить мастер создания нового простого тома.

Нажмите «Далее», чтобы пропустить экран приветствия мастера, и вы попадете на экран, предлагающий указать размер тома. Установите максимальный размер (который должен быть 39 МБ) и нажмите «Далее».

На следующем экране вам будет предложено указать букву диска для назначения ключевому накопителю. Очень важно выбрать букву диска, которая не используется ни для локального хранилища, ни в качестве подключенного сетевого диска. Вы также должны попытаться выбрать букву диска, которую вам вряд ли придется менять в будущем, поскольку переназначение диска для хранения ключей — нетривиальная задача.

Нажмите «Далее» еще раз, и вам будет предложено выбрать файловую систему для вашего хранилища ключей. Обязательно выберите NTFS, как показано на следующем снимке экрана. Нажмите Готово, чтобы завершить процесс.

Назначить диск

Теперь, когда вы подготовили диск, следующим шагом в этом процессе будет указание Windows использовать диск для хранения ключей BitLocker. Точный метод, который вам нужно будет использовать для этого, зависит от конфигурации вашей сети. Для целей этой статьи я буду использовать локальную политику безопасности виртуальной машины, но, вероятно, будут ситуации, в которых вместо этого вам придется использовать групповую политику Active Directory.

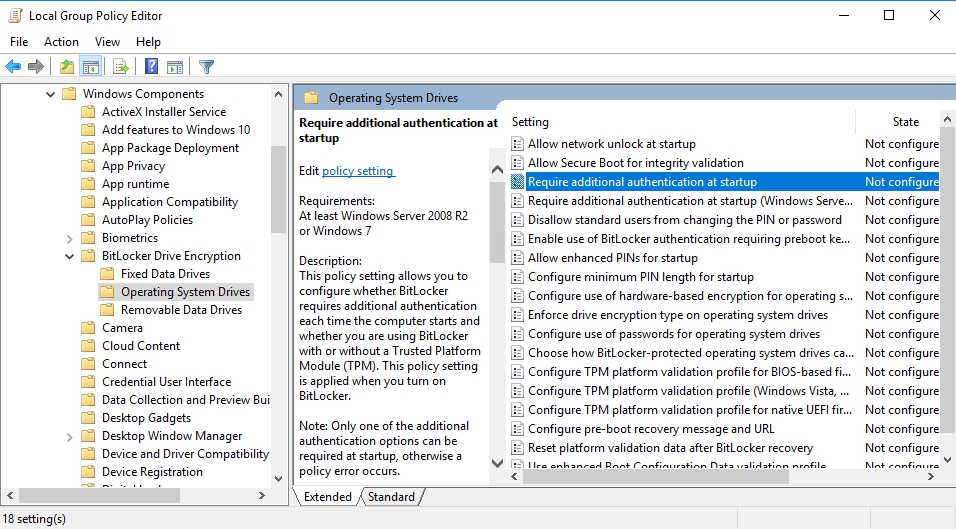

Чтобы настроить параметры политики, введите команду GPEdit.msc в командной строке Windows «Выполнить», а затем перейдите через консоль к «Конфигурация компьютера» «Административные шаблоны» «Компоненты Windows» «Шифрование диска BitLocker» «Диски операционной системы». Теперь найдите параметр «Требовать дополнительную аутентификацию при запуске». Обязательно обратите пристальное внимание на настройку, которую вы выбираете, потому что есть две настройки с очень похожими названиями. Один из этих параметров применяется только к Windows Server 2008 и Vista, а другой — ко всему остальному. Вы можете увидеть правильную настройку на рисунке ниже.

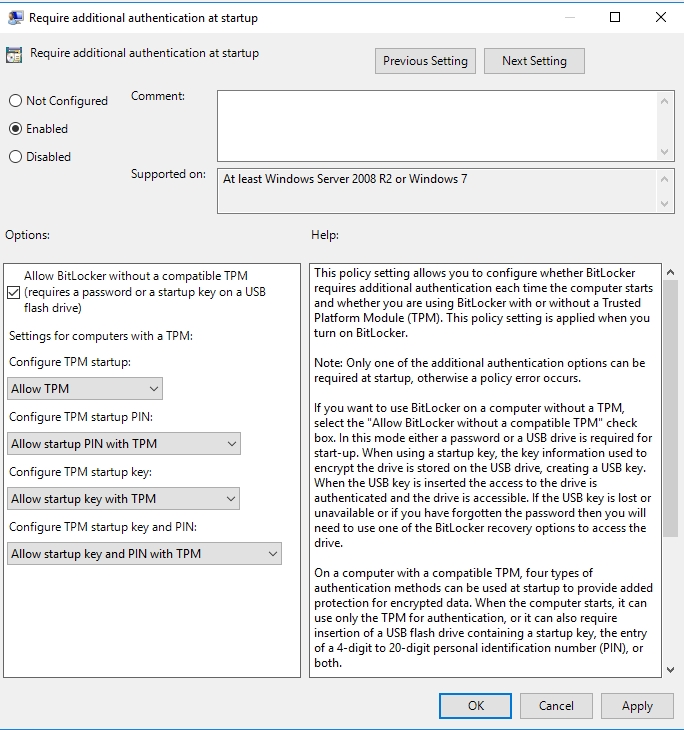

Вам нужно будет включить этот параметр политики и установить флажок, чтобы разрешить BitLocker без совместимого TPM. В этом параметре доступно несколько других параметров конфигурации, но их можно оставить со значениями по умолчанию, как показано ниже.

Теперь вам нужно либо перезагрузить сервер, либо дождаться вступления в силу изменения групповой политики, либо принудительно применить новый параметр политики с помощью команды GPEdit /Force. После этого пришло время установить BitLocker.

Два способа установки

BitLocker не установлен по умолчанию в Windows Server 2016, поэтому вам необходимо установить его, прежде чем вы сможете его использовать. Если вы не хотите углубляться в PowerShell, просто откройте диспетчер серверов и используйте мастер добавления ролей и компонентов для установки BitLocker, как показано на следующем рисунке. Если вы предпочитаете PowerShell, команда, которую вам нужно будет использовать, показана ниже. Любой метод потребует от вас перезагрузки сервера.

Install-WindowsFeature BitLocker -IncludeAllSubFeature -IncludeManagementTools -Restart

После установки BitLocker вам нужно будет включить его. К сожалению, единственный способ включить BitLocker, чтобы использовался диск для хранения ключей, — это использовать PowerShell. Если вы попытаетесь включить BitLocker через графический интерфейс, вам будет предложено вместо этого использовать флэш-накопитель USB. Команда, которую вы захотите использовать:

Enable-BitLocker <Drive letter to encrypt> -StartupKeyProtector -StartupKeyPath <key storage drive letter>

В моем случае, например, я хотел зашифровать свой диск C:, а диск для хранения ключей был E:. Поэтому команда, которую я использовал, была:

Enable-BitLocker C: -StartupKeyProtector -StartupKeyPath E:

Заключительные советы

Есть несколько моментов, на которые стоит обратить внимание при добавлении защиты BitLocker способом, описанным в этой статье. Во-первых, когда я включил BitLocker в своей системе, я получил сообщение об ошибке в PowerShell. Однако после перезагрузки моего сервера я обнаружил, что BitLocker включен.

Стоит также отметить, что если вы попытаетесь использовать PowerShell для включения BitLocker, вам придется использовать сеанс с повышенными правами.

Наконец, имейте в виду, что использование этого метода для защиты виртуальной машины обеспечивает ограниченную защиту. Хотя BitLocker действительно шифрует диск C:, любой, кто имеет физический доступ к тому хранилища, на котором находится диск для хранения ключей, вполне может расшифровать содержимое виртуальной машины.