Cisco ACI — создание базовых сетевых структур

Cisco ACI имеет несколько базовых сетевых структур, которые необходимо создать при первой настройке. Это можно рассматривать как настройку первого дня, а затем вам, возможно, не понадобится делать это снова. Если вы знакомы с Cisco UCS, это похоже на создание пулов, а затем создание профилей услуг с этими пулами. В этой статье я расскажу об эквиваленте ACI, который заключается в создании арендаторов, контекстов и доменов-мостов, которые помогут нам настроить и запустить ACI. Я уже рассказывал о создании арендаторов в предыдущем блоге, который можно найти здесь.

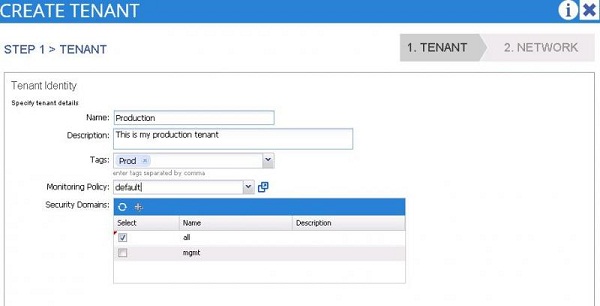

В этом случае мы собираемся создать арендатора с именем Production и предоставить ему доступ как к доменам безопасности all, так и к доменам управления. Опять же, см. этот блог для получения дополнительной информации, но вот как мы создаем клиент.

- Войдите в графический интерфейс ACI APIC.

- Нажмите Арендаторы в строке меню.

- Нажмите «Добавить арендатора» в строке подменю.

- На шаге 1 мастера добавления арендатора задайте ему имя, необязательное описание, необязательный тег, необязательную политику мониторинга и домен безопасности. В данном случае я буду использовать название Production.

фигура 1

- Затем мы можем нажать «Готово», и у нас появится новый арендатор, который мы увидим в строке подменю.

Далее мы пройдем упражнение по построению контекста или VRF. Это также называется частной сетью уровня 3.

- Не забудьте щелкнуть только что созданного арендатора, когда в главном меню выбран пункт Арендаторы.

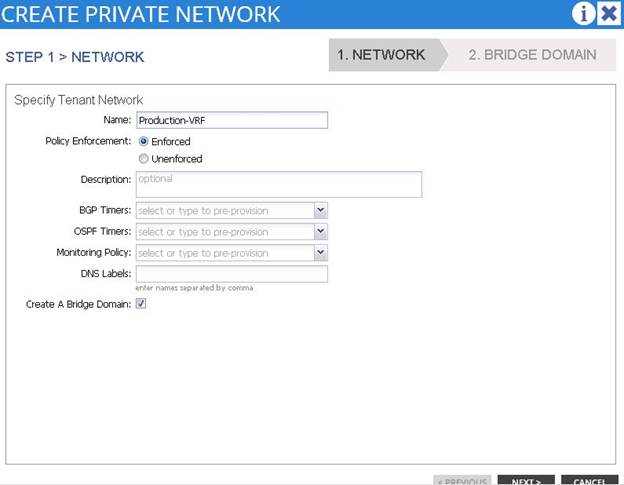

- Разверните «Сеть» и щелкните правой кнопкой мыши «Частные сети». Нажмите «Создать частную сеть». Эта сеть в основном представляет собой VRF.

- Дайте сети имя, например Production-VRF.

- Остальное оставьте по умолчанию.

- Оставьте галочку «Создать домен моста», чтобы он автоматически направлял нас к этому мастеру.

фигура 2

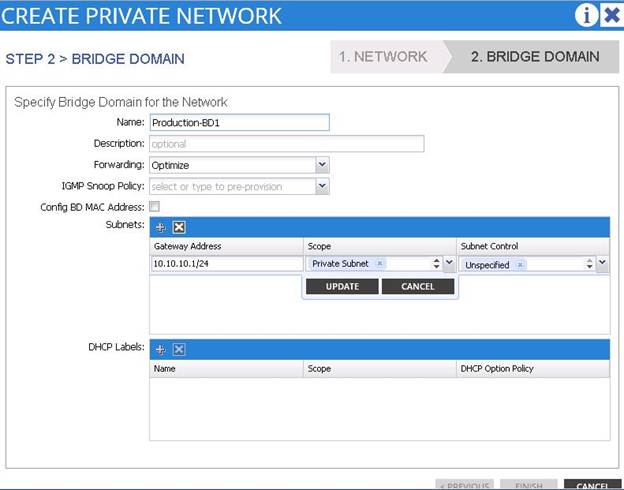

После того, как мы нажмем «Далее», мы перейдем к мастеру создания домена моста. Мостовой домен — это конструкция уровня 2, но она немного отличается от того, что мы делали в сетях в прошлом. Традиционно мы помещаем одну VLAN в каждую подсеть, и именно так мы назначаем политики безопасности и тому подобное. Мы обязательно создаем списки ACL между подсетями, а устройствам в этих связанных VLAN и подсетях может быть разрешено или запрещено обмениваться данными. Хотя аналогичным образом мы можем поместить подсети в мостовые домены, это не то же самое, что виртуальные локальные сети. Мы можем поместить несколько подсетей в мостовые домены (на самом деле мы можем сделать это и с VLAN, но обычно мы этого не делаем). По сути, bridge-домен — это просто контейнер для подсетей. Когда мы создаем группу конечных точек в ACI, мы должны связать их с мостовым доменом. EPG в одном и том же мостовом домене могут быть настроены для связи друг с другом, но по умолчанию смежность уровня 2 не включена. Однако, если требуется смежность уровня 2 (для чего-то вроде vMotion), вы можете включить это, просто установив флажок в поле.

Проще говоря, домен-мост — это контейнер для подсетей. Они могут включать или не включать лавинную рассылку уровня 2 в зависимости от взаимодействия с пользователем.

Теперь, после всего этого объяснения, давайте продолжим и создадим его.

- Дайте вашему мостовому домену имя.

- Нажмите «+ Sign» рядом с «Подсети», введите адрес своего шлюза (адрес маршрутизатора следующего перехода) и нажмите «Обновить».

Рисунок 3

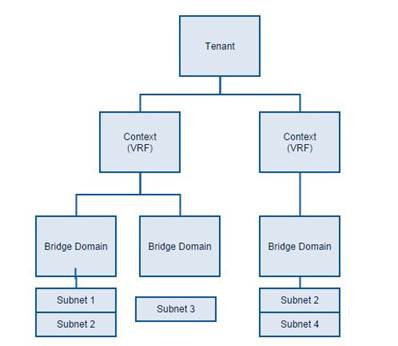

На этом создание арендатора, контекста (или VRF) и домена моста завершено. Давайте теперь поговорим о том, почему мы все это сделали.

Рисунок 4

Мы создали клиент под названием production. С ACI у нас может быть от одного арендатора, который может быть полезен для небольшой коммерческой среды, до 64 000+ арендаторов, которыми мог бы воспользоваться поставщик облачных услуг. Арендаторы позволяют нам изолировать ресурсы и объекты от других арендаторов. Одним из вариантов использования этого может быть мир облачных провайдеров, где провайдер предоставляет нескольким компаниям доступ к ресурсам, но они хотят обеспечить безопасность и изоляцию. В этом случае они назначат каждой компании своего арендатора. Другим вариантом использования может быть арендатор Dev и арендатор Production. В этом случае мы сможем создавать сетевые конструкции, EPG и политики в нашем арендаторе Dev, и когда мы создадим это по своему вкусу, мы можем просто скопировать их в арендатор Prod. Это не только гарантирует, что dev и prod абсолютно одинаковы, но и устраняет человеческий фактор, который может возникнуть при ручном копировании этих объектов.

Затем мы создали VRF, которую иногда называют Context или даже частной сетью уровня 3 в ACI. Для целей этой статьи я буду продолжать называть его VRF. Вы можете думать о VRF почти как о маршрутизаторе или, что еще лучше, о виртуальном маршрутизаторе. С обычным физическим маршрутизатором у нас не может быть более одного интерфейса, обслуживающего одну и ту же сеть. Для этого нам нужно будет купить больше маршрутизаторов. Однако, создавая VRF, мы, по сути, имеем разные таблицы маршрутизации в пределах одного физического маршрутизатора и избегаем перекрытия адресных пространств. Отличным вариантом использования VRF является то, что он позволяет нам указывать одни и те же сети, но с разными шлюзами по умолчанию. Например, у меня может быть производственный VRF в той же подсети, что и Dev VRF, но в зависимости от того, в каком VRF вы находитесь, вы попадете в разные места в зависимости от IP-адреса или полного доменного имени, к которому вы просматриваете. Опять же, это позволяет сократить операционные расходы при администрировании двух разных VRF. Другим вариантом использования было бы, если бы мы хотели создать гостевую сеть, которая может позволить гостям получить доступ к Интернету или определенным устройствам в нашей сети, но не ко всему в вашей среде.

После создания VRF мы добавили мостовой домен. Домены-мосты дают нам границы уровня 2. Как я сказал выше, мостовые домены — это контейнеры для подсетей, и каждый EPG будет связан с мостовым доменом. По умолчанию смежность уровня 2 отсутствует, поэтому в сети не происходит лавинной рассылки, что потенциально может повысить производительность и устранить возможность возникновения петель вещания. В случае, если нам нужна смежность уровня 2, это можно легко включить.

В Руководстве по проектированию инфраструктуры, ориентированной на приложения Cisco, говорится:

Теперь мы можем приступить к созданию групп конечных точек и назначению им политик и графиков обслуживания, о чем я расскажу в следующей статье. Как всегда, если у вас есть какие-либо вопросы или комментарии, оставьте их в разделе комментариев ниже или свяжитесь со мной в Твиттере @malhoit.