Что такое VPN-подключение AWS Site-to-Site?

Site-to-Site VPN помогает клиентам подключаться из собственной локальной сети к боковой сети AWS и настраивать маршрутизацию для передачи трафика через соединение в целевую сеть. Поскольку у нас нет локальной установки, в этой статье у нас будет два разных VPC в двух разных регионах, и мы предположим, что это локальное облако с конфигурацией программного обеспечения open swan.

Наша основная цель — получить доступ к частной подсети через общедоступную подсеть конфигурации программного обеспечения Open swan.

Шаг 1: Войдите в свою учетную запись AWS >> Выберите регион (здесь я выбрал регион Мумбаи) >> На странице консоли выполните поиск следующим образом:

VPC >> Go to VPC page>> Click on create VPC >> Click on VPC only >> Give a name to your VPC(name-vpc-aws),

IPv4 CIDR range

Здесь мы указали 10.100.0.0/16), Tenancy-default>>Click create VPC .

Шаг 2: Создайте под ней частную подсеть. Для этого поиска подсеть >> Нажмите «Создать подсеть» >> Заполните детали (выберите выше созданный VPC, укажите имя, зону доступности, диапазон CIDR-10.100.0.0/24)> >Нажмите «Создать подсеть» .

Шаг 3: Перейдите к таблице маршрутов >> Нажмите «Создать маршрут» >> Заполните детали (дайте ему имя и выберите VPC, созданный на шаге 1) >> Нажмите «Создать».

Шаг 4: Свяжите таблицу маршрутов с подсетью. Выберите «Таблица маршрутов» -> «Ассоциации подсети» -> «Редактировать ассоциации подсети» -> «Выбрать созданную выше подсеть» -> «Сохранить» .

Шаг 5: Теперь запустите экземпляр EC2 >> Перейдите к экземпляру EC2 >> Нажмите «Запустить экземпляр» >> Заполните детали (Тип: t2.micro, Хранилище: по умолчанию, Теги — Имя: укажите имя, Безопасность: укажите в соответствии с вашим требованием, Keypair: ваша существующая пара ключей или создайте новую, если у вас нет существующей пары ключей >> Launch instance .

Вышеуказанные шаги формируют боковую сеть AWS.

Шаг 6: Перейдите в другие регионы (отличные от предыдущего) >> Затем создайте VPC, как указано в шаге 1 (дайте ему CIDR -10.200.0.0/16)

Шаг 7: Создайте общедоступную подсеть под ним. Для этого поиска подсеть >> Нажмите «Создать подсеть» >> Заполните детали (выберите выше созданный VPC, укажите имя, зону доступности, диапазон CIDR-10.200.0.0/24)> >Нажмите «Создать подсеть» .

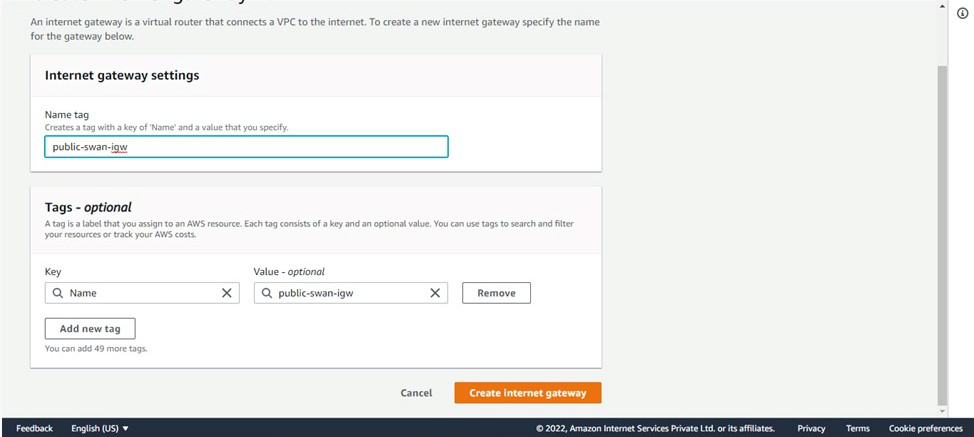

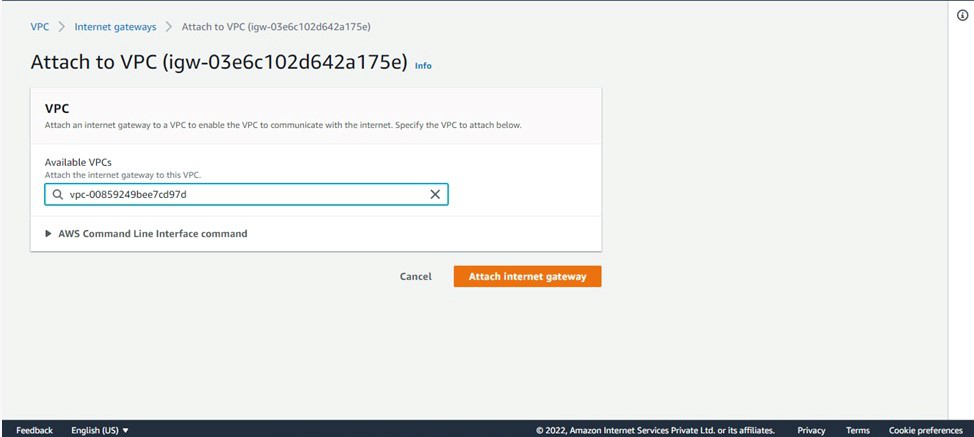

Шаг 8: Поскольку это общедоступная подсеть, у нее будет доступ в Интернет, поэтому нам нужен интернет-шлюз. Перейдите к интернет-шлюзу, нажмите «Создать интернет-шлюз» >> Дайте ему имя и создайте >> Нажмите на созданный шлюз (Действия-> присоединить с помощью vpc-> укажите созданный выше VPC).

Шаг 9: Перейдите к таблице маршрутов >> Нажмите «Создать маршрут» >> Заполните детали (дайте ему имя и выберите VPC, созданный на шаге 6) >> Нажмите «Создать» .

Шаг 10: Добавьте запись маршрута для интернет-шлюза. Выберите «Таблица маршрутов» -> «Перейти к маршрутам» -> «Редактировать маршруты» -> «Добавить маршрут» (укажите созданный интернет-шлюз) -> «Сохранить» .

Свяжите таблицу маршрутов с подсетью. Выберите «Таблица маршрутов» -> «Ассоциации подсети» -> «Редактировать ассоциации подсети» -> «Выбрать созданную выше подсеть» -> «Сохранить» .

Шаг 11: Теперь запустите экземпляр EC2 >> Перейдите к экземпляру EC2 >> Нажмите «Запустить экземпляр» >> Заполните детали (Тип: t2.micro, Хранилище: по умолчанию, Теги — Имя: укажите имя, Безопасность: Разрешить порт 22 для вашего собственного IP-адреса и Все TCP и ICMP-IPv4 из источников, Пара ключей: ваша существующая пара ключей или создайте новую, если у вас нет существующей пары ключей>>Запустить экземпляр.

Шаг 12: Теперь создайте виртуальный частный шлюз >> Найдите виртуальный частный шлюз >> Нажмите «Создать VPG» >> (дайте ему имя).

Шаг 13: Теперь перейдите к действиям >> Присоединить VPC >> Выберите VPC-aws (VPC с частной подсетью).

Шаг 14: Перейдите к таблице маршрутов >> Нажмите «Редактировать распространение маршрута» >> Включите на вашем виртуальном частном шлюзе все созданные таблицы маршрутов для vpc.

Шаг 15: Теперь создайте клиентский шлюз >> Перейдите к клиентскому шлюзу >> Нажмите «Создать CGW» >> Дайте имя, укажите IP-адрес в качестве общедоступного IP-адреса экземпляра, который вы запустили с общедоступной подсетью >> Выберите маршрутизацию как статическую — оставьте все остальное как это >> нажмите «Создать».

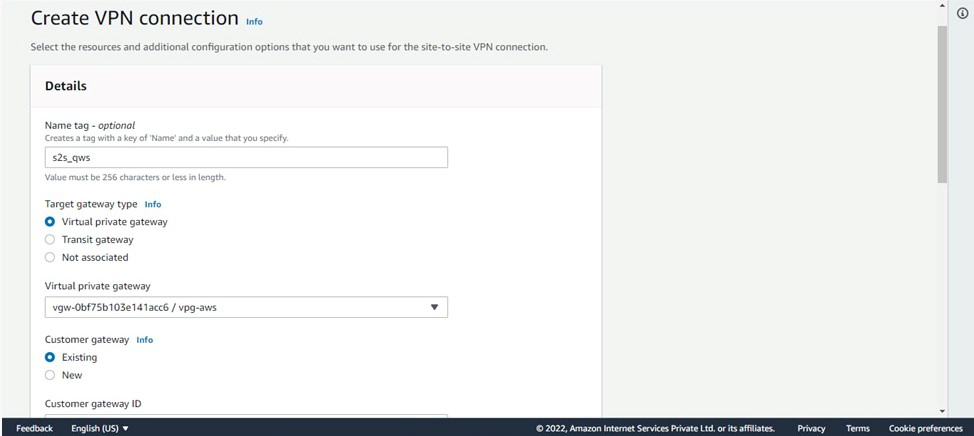

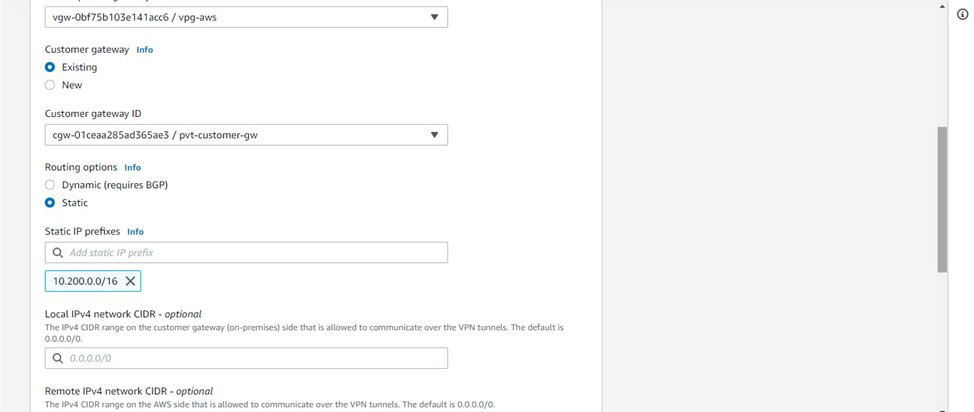

Шаг 16. Чтобы создать соединение Site-to-Site: Перейдите к VPN-подключениям типа «сеть-сеть» >> Нажмите «Создать VPN» (укажите имя, целевой шлюз — виртуальный частный шлюз (укажите VPG, созданный выше), клиентский шлюз — существующий). (дайте CG, который вы создали выше), опция маршрутизации - статическая) оставьте все остальные как есть и создайте .

Подождите, пока состояние станет доступным. После того, как он доступен.

Шаг 17: Загрузите конфигурацию (выберите поставщика как Openswan).

Шаг 18: Теперь подключитесь по SSH к вашему экземпляру, созданному с общедоступной подсетью:

Выполните следующие команды:

->$ sudo su

->Install openswan: $ yum install openswan –y

->Go to- vim /etc/sysctl.conf and update

net.ipv4.ip_forward = 1

net.ipv4.conf.all.accept_redirects = 0

net.ipv4.conf.all.send_redirects = 0

->Restart service Network- $ service network restart ->Create a file /etc/ipsec.d/aws.conf ->Inside that file paste the conn Tunnel1 details from downloaded configuration file.

(IMPORTANT- Remove auth=esp line, Replace leftsubnet=Customer end VPC CIDR range and rightsubnet=AWS side VPC CIDR) -> Create another file /etc/ipsec.d/aws.secrets in that paste the key file present in configuration(In IPSEC Tunnel 1 5th point) -> start IPSEC service- $ systemctl start ipsec -> Check status of ipsec - $ systemctl status ipsec

Теперь вам нужно пропинговать частный экземпляр из открытого экземпляра лебедя. Дайте команду: ping «the-private-IP —of-Instance» — если вы получите ответ, установка прошла успешно.