Что такое DNS Footprinting?

DNS Footprinting — это метод, используемый злоумышленником для сбора DNS-информации о целевой системе. DNS Footprinting позволяет злоумышленнику получить информацию о данных зоны DNS, которая включает в себя:

- DNS доменные имена

- Имена компьютеров

- IP-адреса

- Информация о сети

Вот некоторые из основных записей, важных для DNS Footprinting:

| Записывать | Описание |

|---|---|

| А | Запись — это запись сопоставления адресов, также известная как запись хоста DNS. |

| МХ | Запись почтового сервера указывает сервер электронной почты SMTP. |

| NS | Он указывает полномочный сервер имен. |

| CNAME | Запись конического имени, запись псевдонима, используемая для присвоения имени хоста другому имени хоста. |

| СОА | Start of Authority — полномочный сервер имен для текущей зоны DNS. |

| PTR | Записи указателя. Это позволяет преобразователю DNS предоставлять IP-адрес и получать имя хоста. |

| ТЕКСТ | Текстовая запись. Содержит машиночитаемые данные, такие как DKIM. |

| ИНФОРМАЦИЯ | Запись информации о хосте включает тип процессора и ОС |

| СРВ | Служебные записи |

Процедура:

DNS Footprinting — это простая процедура, мы можем выполнять DNS Footprinting с помощью различных инструментов и веб-сайтов, но здесь мы рассмотрим nslookup и покопаемся.

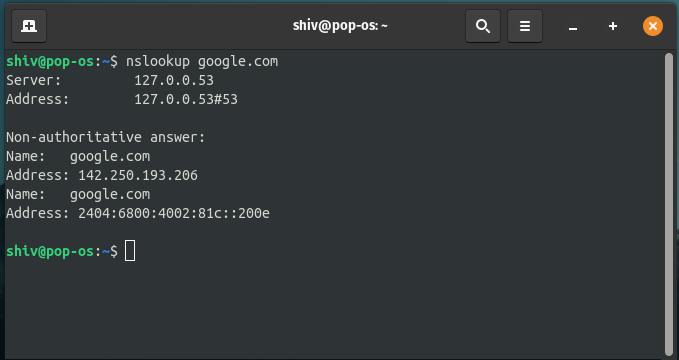

- NSLOOKUP: Nslookup — это инструмент командной строки сетевого администрирования для запроса системы доменных имен (DNS) для получения сопоставления между доменным именем и IP-адресом или другими записями DNS. Команды использования Nslookup:

nslookup <target domain> nslookup -type=<recordtype> <target domain>

Пример:

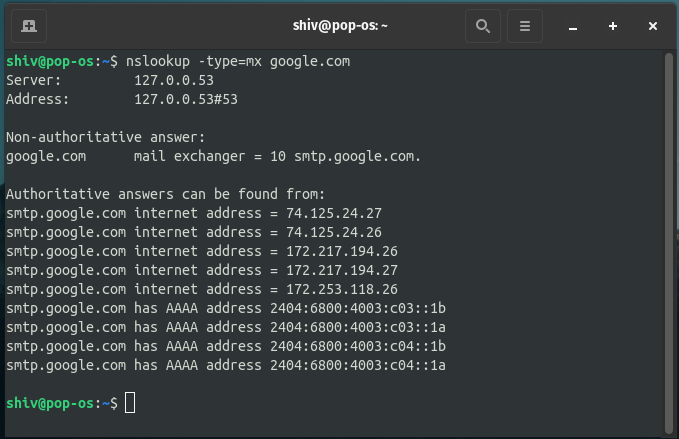

- DIG: Dig — это инструмент командной строки сетевого администрирования для запросов к системе доменных имен (DNS). Команда использования Dig:

dig <target domain> dig <target domain> <record type> dig <target domain> any

Пример:

Здесь, в этом примере, мы использовали вторую команду из приведенного выше списка команд. Мы использовали MX вместо типа записи, чтобы получить информацию о записях MX.

Выход:

Приведенная выше команда предоставляет запись MX, как вы можете видеть в терминале.

Во втором примере мы использовали третью команду из приведенного выше списка команд, то есть ключевое слово ANY, ключевое слово ANY просто извлекает все возможные записи, которые он может найти на сервере.

Выход:

Использование ключевого слова ANY предоставляет нам все возможные записи, как вы можете видеть в результате.