Что такое безопасность сетевой инфраструктуры (NIS) и зачем она вам нужна?

Большинство компаний полагаются на безопасность сетевой инфраструктуры (NIS) для бесперебойной работы. Сетевая инфраструктура включает в себя такие ресурсы, как оборудование, программное обеспечение и службы. Они обеспечивают эффективную связь между процессами, приложениями и пользователями. Однако киберпреступники могут использовать уязвимости. Они собирают личную информацию, крадут данные или вызывают сбои в работе сети.

Компании используют меры безопасности инфраструктуры для защиты своих сетей. Это снижает риск финансовых потерь от злонамеренных действий. В этой статье я объясню NIS. Я также подробно рассмотрю его преимущества и стратегии реализации. Во-первых, давайте начнем с определения термина.

Что такое НИС?

NIS объединяет стратегии, процессы и технологии, защищающие ваши сетевые ресурсы от эксплуатации. Каждая сетевая инфраструктура составная часть создает вектор атаки. По сути, это точка входа в ваши внутренние ИТ-системы. NIS включает в себя установку оборудования и программного обеспечения для обеспечения безопасности. Это предотвращает несанкционированный доступ, модификацию, сетевые ресурсы и кражу данных.

Он сочетает в себе различные технологии, в том числе:

- Строгий контроль доступа

- Брандмауэры

- Протоколы аутентификации

- Шифрование данных

- Системы предотвращения вторжений (IPS)

Это еще больше укрепит вашу сетевую безопасность. Прежде чем приступить к реализации, давайте рассмотрим преимущества NIS.

4 причины важности NIS

Данные — это самый большой актив компании. Это делает его самой большой целью для кражи. Например, утечка данных может привести к финансовым и репутационным потерям. Они также могут вызвать сбои в работе. Эффективные меры безопасности инфраструктуры могут ограничить воздействие. Эффективная стратегия НИС также может обеспечить:

1. Эффективная производительность сети

NIS обеспечивает надежность и эффективность сети компании. Компании получают больше времени безотказной работы, стабильную производительность приложений и более быстрое внедрение продуктов.

2. Мониторинг и распределение ресурсов

Компании отслеживают использование и производительность сетевых активов с помощью инструментов NIS. Таким образом, административный персонал может распределять ресурсы для оптимальной эффективности сети.

3. Безопасное общение

Сотрудники могут безопасно общаться как с внутренними, так и с внешними заинтересованными сторонами. Клиенты также чувствуют себя в безопасности, передавая личные данные вашим сотрудникам.

4. Экономия затрат

Чтобы снизить операционные расходы, компании делят сетевые ресурсы между командами, отделами и офисами. Они также сокращают расходы, связанные с устранением повреждений, вызванных нарушением безопасности.

Теперь позвольте мне объяснить, как работает NIS!

Как работает НИС?

Меры NIS вашей компании зависят от различных факторов. К ним относятся отраслевые нормы, юридические обязательства и уникальные требования вашей сети. Я перечислил некоторые общие стратегии, которые компании используют для эффективного внедрения NIS.

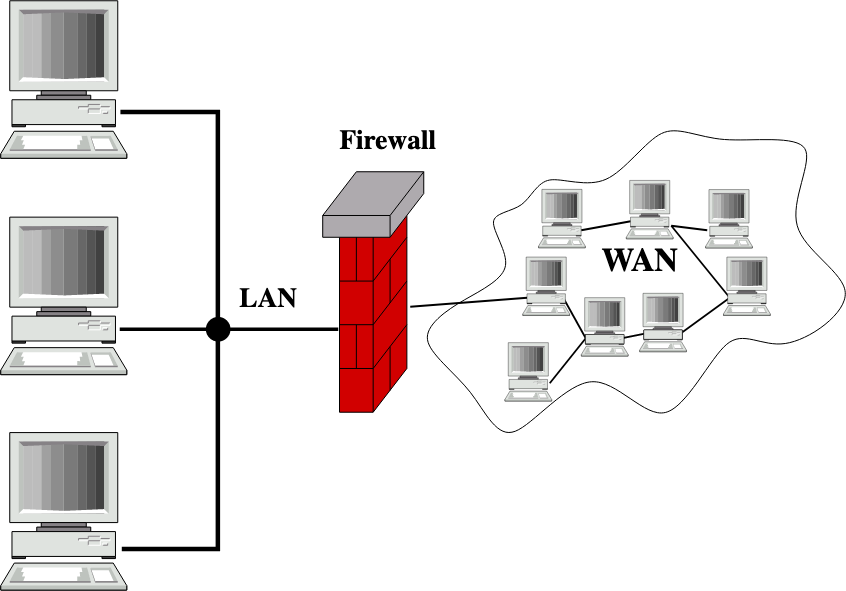

Сегментация сети и разделение

Сегментация сети делит сетевые ресурсы на более мелкие сегменты. Сегменты зависят от таких факторов, как география или использование. Так сказать, сегрегация разделяет ресурсы на основе функциональности, критичности и риска. Вы также можете назначить уникальные брандмауэры, протоколы безопасности и элементы управления доступом для каждого сегмента.

Однако эта тактика не предотвращает атаки. Вместо этого он гарантирует, что эксплойты уязвимостей в одном сегменте не проникнут в другие. Вы также можете легко отключить эксплуатируемый сегмент. Это ограничивает возможность киберпреступников распространять вредоносное ПО по всей сети.

Ограничение поверхности атаки на инфраструктуру

Поверхность атаки инфраструктуры представляет собой сумму всех векторов атаки. Злоумышленники используют эти векторы атак для получения несанкционированного доступа. Таким образом, вы должны отобразить поверхность атаки, чтобы понять все уязвимости. После этого вы можете применить следующие стратегии:

- Удалите неиспользуемые сетевые устройства, приложения и службы.

- Сканируйте сторонние устройства и сервисы на наличие уязвимостей и удаляйте небезопасные.

- Обновите все сетевое программное обеспечение, чтобы получить максимальное количество исправлений безопасности.

- Ограничьте привилегии, назначенные сетевым серверам, базам данных и приложениям.

- Разделяйте важные системы и приложения.

- Установите различные протоколы аутентификации для предотвращения несанкционированного доступа.

Ограничение нефильтрованной одноранговой связи

Нефильтрованная одноранговая связь представляет собой серьезную уязвимость для любой сети. Это включает в себя обмен данными между маршрутизаторами. Киберпреступники используют эти нефильтрованные сообщения для получения доступа и шпионажа или кражи данных. Вы можете установить брандмауэры на основе хоста, чтобы ограничить связь с одноранговыми хостами.

Защита инфраструктурных устройств

Повышение безопасности устройства — это процесс повышения отказоустойчивости вашего сетевого устройства. Вы также можете использовать такие меры укрепления, как:

- Придерживайтесь отраслевых стандартов сетевого шифрования.

- Отключите незашифрованные удаленные протоколы для управления сетевой инфраструктурой.

- Ограничьте административные привилегии для ресурсов инфраструктуры.

- Обновите операционную систему и другое программное обеспечение на всех сетевых устройствах.

- Ограничьте физический доступ к устройствам инфраструктуры.

Проверка целостности аппаратного и программного обеспечения

Программное и аппаратное обеспечение низкого качества часто не соответствует надлежащим стандартам безопасности. Они могут внедрять вредоносные программы в сеть. Вам следует принять следующие меры:

- Покупайте товары только у авторизованных продавцов .

- Определите стандарты целостности устройств и программного обеспечения.

- Обеспечьте регулярные проверки всего программного обеспечения и устройств.

- Проверяйте продукты сразу после покупки, чтобы убедиться, что они соответствуют установленным стандартам целостности.

- Подтвердите серийные номера приобретенных продуктов из надежных источников.

- Загружайте обновления и патчи только с официальных сайтов.

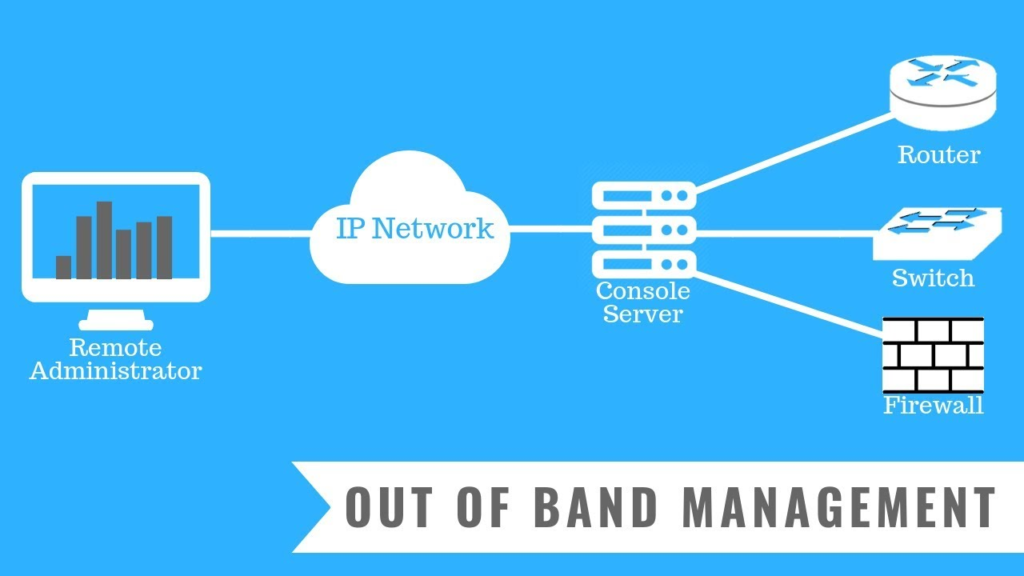

Внеполосное управление

Внеполосное управление (OOBM) относится к альтернативному безопасному выделенному доступу к сети. Он позволяет отдельным руководителям управлять сетевыми устройствами. Это также не нарушает сетевой трафик. С помощью OOBM руководители проверяют уязвимости и ограничивают доступ к сети, чтобы предотвратить нарушения безопасности. В случае атаки руководитель также может повлиять на изменение конфигурации. Это блокирует доступ киберпреступника к сети.

Далее я объясню различные технологии, которые вы можете применить для воплощения вышеизложенных идей.

6 различных технологий для реализации NIS

Ваша компания может полагаться на следующие технологии при внедрении NIS.

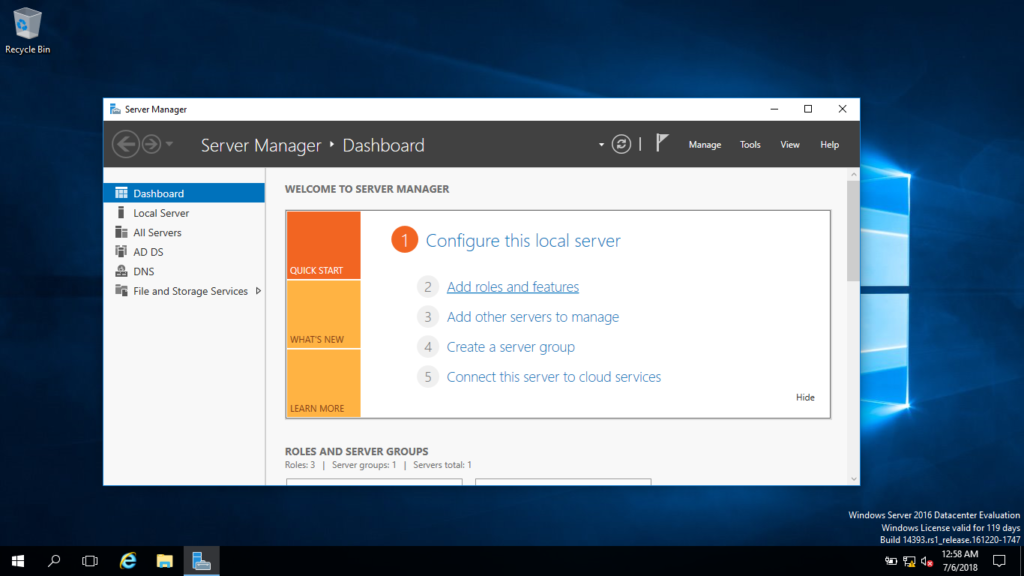

1. Программное обеспечение для контроля доступа

Программное обеспечение контроля доступа может назначать персоналу и службам соответствующую авторизацию сетевых ресурсов. Вы предоставляете каждому сотруднику именно тот уровень доступа, который им необходим для выполнения своей работы. Таким образом, никто не может случайно изменить конфигурацию сети. Вы также можете гарантировать, что только доверенный персонал может вносить изменения.

2. Виртуальная частная сеть

Виртуальная частная сеть (VPN) — это идеальная технология, гарантирующая сетевую безопасность. Виртуальные частные сети перенаправляют весь трафик данных через зашифрованный канал через общедоступный Интернет. Они также гарантируют, что связь между двумя конечными точками остается безопасной и защищенной от прослушивания.

3. Брандмауэр

Брандмауэр — это программный барьер между частной сетью и Интернетом. Программное обеспечение брандмауэра фильтрует входящий трафик на основе определенных конфигураций безопасности. В свою очередь, этот процесс защищает сеть от вреда.

4. Защита от вредоносных программ

Антивредоносные программы сканируют все существующие и входящие данные на наличие вредоносных программ. Сюда входят вирусы и черви. Эти программы немедленно удаляют обнаруженные вредоносные программы для защиты сети и подключенных компонентов.

5. Система предотвращения вторжений

Инструменты системы предотвращения вторжений (IPS) отслеживают сетевой трафик на наличие подозрительной активности. Они определяют модели атаки и принимают меры. Они также отправляют автоматические оповещения вашей команде безопасности. В результате они могут остановить атаку с минимальным ущербом.

6. Информация о безопасности и управление событиями

Информация о безопасности и управление событиями (SIEM) — это инструменты и сервисы. Они обеспечивают централизованный просмотр и контроль ИТ-безопасности компании. Например, вы можете использовать инструменты SIEM для просмотра журналов событий и анализа сетевого трафика в реальном времени.

Вы можете выбрать любую из вышеперечисленных технологий для реализации NIS. Я также поделюсь еще некоторыми рекомендациями по усилению защиты вашей сети.

3 передовых практики NIS

Чтобы усилить NIS вашей компании, используйте следующие рекомендации.

Обеспечьте безопасность пароля

Поощряйте руководителей и сотрудников использовать надежные пароли. Создавайте длинные случайные пароли. Для этого комбинируйте буквы, цифры и символы. Слабые или легко угадываемые пароли также создают возможности для нарушений безопасности.

Обеспечьте регулярные обновления

Убедитесь, что вы часто обновляете привилегии пользователей для служб. Как только пользователю больше не нужен доступ к службе, отзовите его разрешения. Вы также можете использовать программное обеспечение для контроля доступа, чтобы автоматизировать процесс. Кроме того, вы должны обновить исправления программного обеспечения, чтобы получить последнее исправление безопасности.

Регулярное шифрование и резервное копирование данных

Киберпреступники не могут использовать зашифрованные данные, даже когда они входят в вашу сеть. Таким образом, вы должны шифровать все файлы и сообщения с помощью надежных протоколов шифрования. Вы также должны резервное копирование всех данных в ваших системах. Это связано с тем, что резервные копии данных позволяют быстро восстановить удаленные или скомпрометированные файлы в результате атаки.

А теперь подведем итоги!

Заключительные слова

Злоумышленники всегда стремятся использовать любую уязвимость в вашей сетевой инфраструктуре. Успешные атаки — это выигрыш для киберпреступника и потеря для вашей компании. NIS помогает предотвращать кибератаки, реагировать на них и восстанавливаться после них. Для эффективной реализации NIS можно использовать несколько методов и технологий.

Вы должны выбрать наилучшие варианты, исходя из требований вашей сети. Также необходима правильная настройка инструментов. Кроме того, вы получите оптимальную защиту, если будете следовать рекомендациям в повседневных сетевых операциях.

Есть ли у вас еще вопросы? Ознакомьтесь с разделами часто задаваемых вопросов и ресурсов, чтобы узнать больше о NIS.

Часто задаваемые вопросы

Каковы три компонента сетевой инфраструктуры?

Сетевая инфраструктура состоит из трех компонентов: оборудования, программного обеспечения и услуг. К оборудованию относятся все физические сетевые ресурсы, такие как маршрутизаторы, коммутаторы и кабели. Программное обеспечение включает в себя операционные системы, брандмауэры, приложения для обеспечения безопасности и системы предотвращения вторжений. К сетевым услугам относятся IP-адресация, спутниковая связь, DSL или беспроводные протоколы. Однако все эти компоненты могут содержать уязвимости, которыми могут воспользоваться киберпреступники.

Что такое уязвимость сетевой инфраструктуры?

Уязвимости сетевой инфраструктуры относятся к недостаткам сетевого компонента. Киберпреступники могут использовать эти уязвимости для получения несанкционированного доступа к сети. После этого киберпреступники могут установить вредоносное ПО или запустить DDoS-атаку. Сетевые уязвимости также могут быть физическими или виртуальными.

Что представляет собой угроза NIS?

Угроза безопасности сетевой инфраструктуры является злоумышленным действием. Например, он может повредить или украсть данные. Это также может нарушить работу вашей сети или операций. Однако наличие угрозы безопасности не означает, что атака прошла успешно. Это означает, что киберпреступник осуществил это.

Кто отвечает за сетевую безопасность компании?

Директор по информационной безопасности (CISO) возглавляет группу сетевой безопасности компании. Директор по информационной безопасности создает и реализует политики для мониторинга и защиты уязвимостей сетевой инфраструктуры. CISO также предоставляет стратегию реагирования в случае возникновения атак. Кроме того, директор по информационной безопасности сообщает о состоянии безопасности руководителям и заинтересованным сторонам. Он призывает каждого члена компании взять на себя ответственность за безопасность данных.

В чем разница между сетевой безопасностью и кибербезопасностью?

Сетевая безопасность является подмножеством кибербезопасности и защищает данные от кражи. Разница между обеими терминологиями заключается в сфере эксплуатации. Безопасность сети связана только с защитой сети. С другой стороны, кибербезопасность включает в себя защиту приложений, интеллектуальных устройств, оборудования, программного обеспечения и т. д.