Что нового в Windows Server 2003 IPSec (часть 2)

В частности, мы обсудим каждое из следующего:

- Безопасность запуска компьютера

- Более сильная поддержка группы Диффи-Хеллмана

- обход NAT

- Контекст Netsh IPSec

здесь

Безопасность запуска компьютера

В более ранних версиях Windows существовала брешь в «безопасности» при запуске компьютера до применения политики IPSec. Теперь, в Windows Server 2003, фильтрация с отслеживанием состояния используется для предотвращения прохождения незащищенного трафика по сети. Если этот параметр включен, компьютер разрешает только исходящий трафик, который он инициирует во время запуска, входящий трафик, являющийся прямым ответом на этот исходящий трафик, и трафик DHCP (который необходим компьютеру для получения сведений об аренде IP и конфигурации TCP/IP, если это DHCP-клиент). Это повышает безопасность, поскольку запрещен другой нежелательный входящий трафик.

Однако это не ограничивает вас, если есть определенный входящий трафик, который вы хотите разрешить во время запуска. Вы можете указать типы исключенного трафика. Для еще большей безопасности вы можете заблокировать весь входящий и исходящий трафик во время запуска. Настройка выполняется с помощью команды netsh в контексте ipsec, о чем мы поговорим чуть позже в этой статье.

Расширенная безопасность Диффи-Хеллмана

IKE согласовывает «группу» Диффи-Хеллмана, которая будет использоваться для криптографических операций во время основного режима (или фазы 1) процесса согласования IPSec. Группа определяет надежность главного ключа, используемого в процессе обмена ключами. Windows 2000 поддерживает только группы Диффи-Хеллмана 1 и 2. Windows Server 2003 поддерживает третью группу, называемую группой 2048.

Ключевая сила каждой группы заключается в следующем:

- Группа Диффи-Хеллмана 1: 768-битный ключ

- Группа Диффи-Хеллмана 2: 1024-битный ключ

- Группа Диффи-Хеллмана 2048: 2048-битный ключ

Очевидно, что группа 2048 обеспечивает наилучшую безопасность. Теперь при обмене данными IPSec между двумя членами семейства Windows Server 2003 их можно защитить с помощью 2048-битного ключа. Обратите внимание, однако, что Windows 2000 и XP не поддерживают группу 2048. Если вы настроите компьютер Windows Server 2003 для использования группы 2048, согласование IKE завершится неудачно, и два компьютера не смогут взаимодействовать с использованием IPSec (они могут или может вообще не иметь возможности обмениваться данными, в зависимости от того, требуют ли настройки политики IPSec или запрашивают только защищенные соединения).

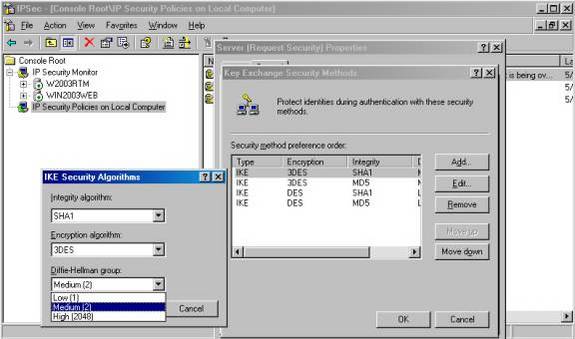

Группа Диффи-Хеллмана задается через консоль управления политиками IP Sec. Вы дважды щелкаете политику, для которой хотите задать группу, нажимаете «Настройки» на вкладке « Общие», нажимаете « Методы» в диалоговом окне «Параметры обмена ключами », затем выбираете метод безопасности и нажимаете «Изменить». В поле группы Диффи-Хеллмана выберите Низкий (1), Средний (2) или Высокий (2048) из раскрывающегося списка, как показано на рисунке A, и нажмите OK, чтобы закрыть каждое диалоговое окно.

Рисунок А

Обход NAT

Вероятно, одним из самых долгожданных улучшений в Windows Server 2003 IPSec является поддержка обхода NAT, технологии, которая позволяет пакетам ESP работать с устройствами преобразования сетевых адресов (NAT), которые разрешают трафик UDP. В Windows 2000 IPSec и NAT были несовместимы. Временами это было серьезной проблемой, поскольку NAT становится все более популярным методом предоставления доступа в Интернет к локальным сетям.

Теперь IKE может обнаруживать наличие NAT и инкапсулировать пакеты ESP в UDP, чтобы трафик IPSec мог проходить через NAT. Это также означает, что клиенты за NAT теперь могут использовать L2TP/IPSec для VPN-соединений.

Вам не нужно ничего настраивать для вашей системы Windows Server 2003 для поддержки обхода NAT; эта встроенная функциональность решает многие проблемы, связанные с несовместимостью IPSec-NAT, с которыми администраторы сталкивались в прошлом.

Контекст Ipsec команды Netsh

Утилита netsh была предоставлена для использования с Windows 2000 и позволяла администраторам настраивать такие службы ОС, как маршрутизация, службы удаленного доступа, WINS и DHCP в командной строке. Инструмент работает, вызывая «вспомогательные файлы» (dll-файлы), которые используются для помещения netsh в определенный «контекст» в соответствии с настраиваемой или управляемой службой (например, контекст DHCP).

Новым в Windows Server 2003 является контекст IPSec для netsh, который позволяет настраивать и администрировать IPSec из командной строки. Это не только позволяет вам использовать сценарии для настройки IPSec, но также предоставляет некоторые функции, которые вы не можете выполнять с помощью консоли управления политиками IPSec (интерфейс с графическим интерфейсом для настройки и администрирования IPSec). Эти задачи включают в себя:

- Настройка диагностики IPSec

- Указание исключений трафика по умолчанию

- Настройка ведения журнала IKE (Oakley)

- Установка интервалов регистрации

- Настройка безопасности при запуске и исключений при запуске

- Настройка строгой проверки CRL

Чтобы использовать инструмент для управления IPSec, вы должны сначала поместить его в контекст IPSec. Для этого откройте окно командной строки ( Пуск | Выполнить и введите cmd ) и введите: netsh ipsec.

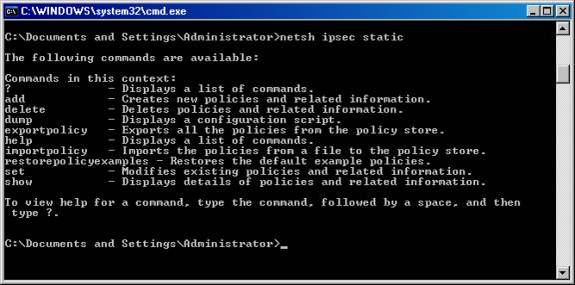

Внутри контекста ipsec есть два подконтекста: динамический и статический. Статические команды IPSec используются для выполнения тех же функций, которые вы можете выполнять с помощью MMC управления политиками IPSec и мониторинга IPSec. Статические команды не влияют сразу на конфигурацию какой бы то ни было политики IPSec, активной в данный момент. Статические команды позволяют выполнять такие действия, как просмотр, добавление, установка или удаление фильтров, списков фильтров и действий фильтров, политик и правил, а также экспорт и импорт политик. Чтобы получить список доступных статических команд, введите в командной строке netsh ipsec static, как показано на рисунке B.

Рисунок Б

Если вы хотите внести немедленные изменения в активную политику, вы можете использовать динамические команды. Однако сделанные вами изменения теряются при остановке службы IPSec. С помощью динамических команд вы можете добавлять, удалять, задавать или просматривать политики, правила и фильтры основного и быстрого режимов, а также показывать статистику.

ПРИМЕЧАНИЕ. Netsh ipsec поддерживается только в Windows Server 2003. Однако вы можете настроить IPSec на компьютерах с XP с помощью другой утилиты, Ipseccmd.exe. Он не установлен по умолчанию; вы найдете его на установочном компакт-диске XP в каталоге SupportTools.

Резюме

Это лишь некоторые из новых функций IPSec, которые Microsoft включила в Windows Server 2003. Другие включают:

- Возможность устанавливать постоянные политики, чтобы вы могли по-прежнему иметь безопасную связь, даже если локальная или доменная политика IPSec не применяется. Сначала применяется постоянная политика (перед локальными политиками и политиками AD).

- По умолчанию от фильтрации освобождается только трафик IKE (необходимый для установления соединения IPSec). В Windows 2000 и XP широковещательный, многоадресный трафик, трафик Kerberos и RSVP также исключался. Это обеспечивает лучшую безопасность.

- Вы можете использовать сопоставление сертификата с учетной записью, чтобы ограничить компьютеры, принадлежащие к определенным доменам, или имеющие сертификаты определенного ЦС, или принадлежащие определенной группе, от доступа к компьютеру Windows Server 2003. Вы также можете указать отдельные компьютеры, которые должны быть заблокированы.

- Вы можете исключить имя выдающего ЦС из запросов на сертификат, чтобы другие не узнали имя компьютера, который служит ЦС.

- IPSec теперь более полно интегрирован с балансировкой сетевой нагрузки (NLB).

- Теперь к результирующему набору политик (RSoP) добавлено расширение IPSec, поэтому вы можете использовать RSoP для просмотра политик IPSec и в целях планирования.

Все это способствует повышению безопасности и удобства использования — двум из целей, которые Microsoft преследовала при разработке Windows Server 2003.