Брандмауэр включен и настроен на контроллерах домена Windows Server 2008/R2

Введение

Microsoft предоставляет брандмауэр уже почти десять лет. Брандмауэр предназначен для защиты локального компьютера от атак, а также для ограничения входящих и исходящих соединений с этим компьютером. Излишне говорить, что до сих пор большинство компаний игнорировали локальный брандмауэр вместо брандмауэра периметра. Если для компьютеров Windows был установлен и настроен локальный брандмауэр, то это был сторонний брандмауэр. Что ж, радикальное изменение событий заключается в том, что Microsoft не только обновила брандмауэр для Windows Server 2008/R2, но и включила и настроила его для своих контроллеров домена Windows Server 2008/R2. Самое приятное, что это действительно работает! Здесь я дам вам немного информации о брандмауэре, его значениях по умолчанию и доступных дополнительных параметрах.

Где я могу найти брандмауэр Windows в Windows Server 2008 R2?

В Windows Server 2008/R2 было несколько изменений в отношении того, где можно что-то найти. Брандмауэр Windows ничем не отличается. Здесь я покажу вам лучший способ просмотра настроек брандмауэра, основанный на моем опыте.

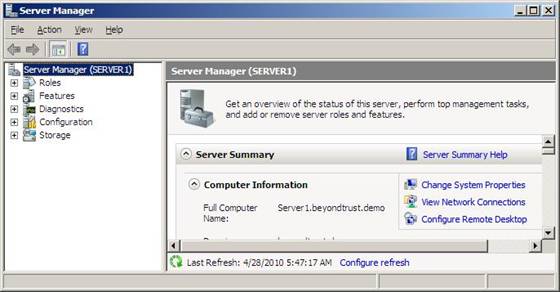

Чтобы просмотреть брандмауэр Windows, вам нужно войти в диспетчер серверов. Диспетчер серверов — это один из инструментов администрирования по умолчанию для всех компьютеров под управлением Windows Server 2008/R2, включая контроллеры домена. Вы обнаружите, что Диспетчер сервера работает быстрее всего, если вы нажмете кнопку «Пуск», затем выберите «Администрирование», затем «Диспетчер серверов». Когда диспетчер сервера запустится, он будет выглядеть так, как показано на рисунке 1.

Рисунок 1: Диспетчер серверов для Windows Server 2008/R2.

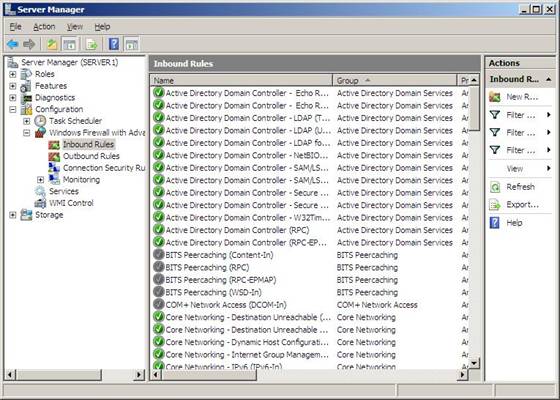

Теперь, когда вы находитесь в диспетчере серверов, вы можете найти брандмауэр Windows, открыв узел «Конфигурация», а затем выбрав узел «Брандмауэр Windows в режиме повышенной безопасности». После выбора этих узлов вы должны увидеть окно, подобное показанному на рисунке 2.

Рисунок 2: Брандмауэр Windows с интерфейсом повышенной безопасности.

Чем брандмауэр Windows лучше для Windows Server 2008/R2

Одним из самых больших изменений, внесенных Microsoft в брандмауэр Windows за последние годы, является интеграция настроек брандмауэра с настройками IP-безопасности. IP Security — одна из самых мощных технологий, которые помогают защитить локальные компьютеры. IP Security предоставляет параметры для указания того, какие компьютеры или сети могут обмениваться данными с другими компьютерами или сетями. Параметры очень детализированы, а IP Security также включает возможность шифрования передачи данных.

Для Windows Server 2008/R2 включение «с повышенной безопасностью» — это просто… включение IP-безопасности с брандмауэром Windows.

В дополнение к IP Security, интегрированному с брандмауэром, имеется новый сводной интерфейс и мастер, помогающие создавать правила брандмауэра. Вы можете создавать правила для входящего трафика, правила для исходящего трафика и правила безопасности подключения. Входящие и исходящие правила кажутся довольно очевидными. Правила безопасности подключения — это те правила, которые определяют, как и когда происходит аутентификация. Правила безопасности подключения не разрешают и не запрещают подключения, то есть когда вы используете входящие или исходящие правила.

Конфигурация брандмауэра по умолчанию

Как было сказано ранее в этой статье, контроллеры домена Windows Server 2008/R2 поставляются с предварительно настроенными правилами брандмауэра. Существуют не только входящие правила, но и исходящие правила. Это важный шаг в правильном направлении в отношении защиты компьютера с помощью локального брандмауэра.

Если мы посмотрим на правила брандмауэра для стандартного контроллера домена, мы увидим, что существуют следующие правила брандмауэра:

- Контроллер домена Active Directory

- Основная сеть

- DNS

- Общий доступ к файлам и принтерам

- Репликация файлов

- Центр распространения ключей Kerberos

- Удаленный рабочий стол

- Инструментарий управления Windows

Конечно, вокруг каждой из этих областей есть больше деталей, часть которых можно увидеть на рисунке 3.

Рисунок 3: Список правил брандмауэра по умолчанию для контроллера домена Windows Server 2008/R2.

Настройка брандмауэра Windows в режиме повышенной безопасности

Существует два варианта настройки параметров брандмауэра Windows. У обоих есть преимущества, но как одитор вы оцените одно по сравнению с другим. Первый заключается в использовании варианта настройки локального компьютера, что означает, что каждый компьютер необходимо настроить индивидуально. Второй — использовать групповую политику, которая позволяет использовать один экземпляр конфигурации, который затем будет нацелен на множество компьютеров.

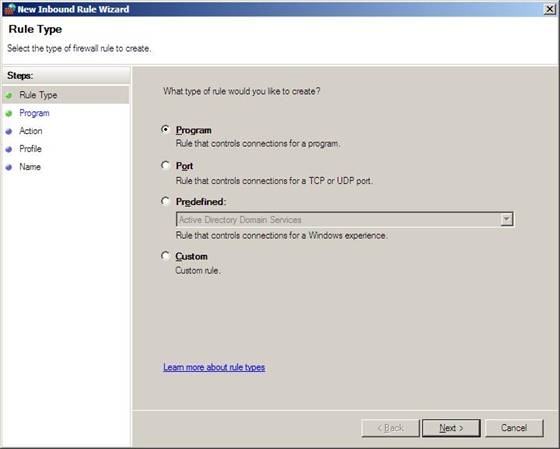

Чтобы использовать параметр локальной конфигурации, вы будете использовать интерфейс диспетчера серверов, который мы обсуждали ранее в этой статье. В узле Брандмауэр Windows в режиме повышенной безопасности в Диспетчере серверов можно просто щелкнуть правой кнопкой мыши узел Входящий, Исходящий или Безопасность подключения и создать новое правило. Вам нужно будет знать, что вы хотите контролировать, так как мастер не будет автоматически генерировать правила. Так, например, вам нужно будет знать одно или несколько из следующего, чтобы создать свои правила: программа, порт, разрешить или запретить действие, требования к шифрованию и область соединения. Мастер показан на рисунке 4.

Рисунок 4: Мастер правил брандмауэра Windows.

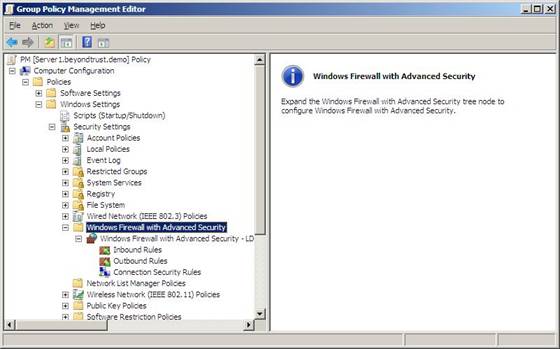

Другой вариант, использовать групповую политику, имеет мастер, очень похожий на локальный вариант. Большая разница в том, что групповая политика может иметь один экземпляр для конфигурации, но этот единственный экземпляр может влиять на многие компьютеры. Чтобы получить доступ к конфигурации брандмауэра Windows в рамках групповой политики, вам необходимо сначала получить доступ к консоли управления групповыми политиками (GPMC), которая является одним из инструментов администрирования. Оказавшись в консоли управления групповыми политиками, вы можете использовать существующий объект групповой политики или создать новый. Я предлагаю вам создать новый объект групповой политики, щелкнув правой кнопкой мыши узел «Объекты групповой политики» и выбрав «Создать».

После создания нового объекта групповой политики вы отредактируете его, щелкнув его правой кнопкой мыши и выбрав «Редактировать». Это откроет объект групповой политики в редакторе управления групповыми политиками. Отсюда вы развернете следующие узлы, чтобы перейти к конфигурации брандмауэра Windows: Computer ConfigurationPoliciesWindows SettingsSecurity SettingsWindows Firewall with Advanced Security, как показано на рисунке 5.

Рисунок 5: Брандмауэр Windows в режиме повышенной безопасности в объекте групповой политики.

Существует еще один узел брандмауэра Windows в режиме повышенной безопасности под исходным, но как только вы выйдете за пределы этого узла, вы увидите стандартные правила безопасности для входящего, исходящего трафика и подключения. С каждым из них связан мастер, как и с локальной версией. После того как эти правила установлены и сохранены в объекте групповой политики, вам нужно только связать объект групповой политики с узлом Active Directory, таким как домен или организационная единица. (Администратор домена должен будет сделать это и должен знать подробности о том, как работает приложение GPO.)

Резюме

Брандмауэр Windows уже много лет остается малоиспользуемым инструментом. Интерфейс был недружественным, конфигурации запутанными, а общие возможности менее чем впечатляющими. Теперь, благодаря новой интеграции IP Security и брандмауэра Windows, возможности и общая полезность брандмауэра в Windows Server 2008/R2 стали не только преимуществом, но и включенной службой по умолчанию. Брандмауэр для ваших контроллеров домена Windows Server 2008/R2 поставляется с предопределенными правилами, которые контролируют как входящий, так и исходящий трафик. В конце концов, ваши контроллеры домена Windows Server 2008/R2 будут более защищены от исходящих атак, чем любой другой ранее контроллер домена.