Безопасность DHCP-сервера (часть 2)

щелкните здесь

Как мы обсуждали ранее в части 1 этой статьи, DHCP по своей природе небезопасен, и ваша первая линия обороны для защиты от мошеннических DHCP-серверов и клиентов — это строгая физическая безопасность вашей сети. К счастью, Windows 2000 и Windows Server 2003 поддерживают некоторые функции, которые вы можете использовать для повышения безопасности DHCP, и есть некоторые инструменты, которые вы можете использовать для обнаружения мошеннических DHCP-серверов в вашей сети, чтобы вы могли их устранить. Давайте теперь рассмотрим каждую из этих функций и инструментов.

Аудит DHCP-сервера

Аудит базы данных DHCP на ваших DHCP-серверах позволяет определить, какие DHCP-клиенты в вашей сети арендуют адреса у вашего сервера. Аудит также позволяет вам искать записи BAD_ADDRESS в базе данных и видеть, откуда они происходят, и это важно, поскольку такие записи могут указывать на конфликты адресов, возникающие, когда мошеннические DHCP-серверы назначают адреса, которые уже используются. Такие конфликты адресов также могут возникать, если неавторизованный клиент имеет статический адрес, который находится в пределах области действия законного DHCP-сервера, или когда вы случайно настроили два DHCP-сервера так, чтобы они имели перекрывающиеся области. Какой бы ни была причина, записи BAD_ADDRESS указывают на какую-то проблему, будь то неправильная конфигурация или дыра в безопасности, которую необходимо устранить.

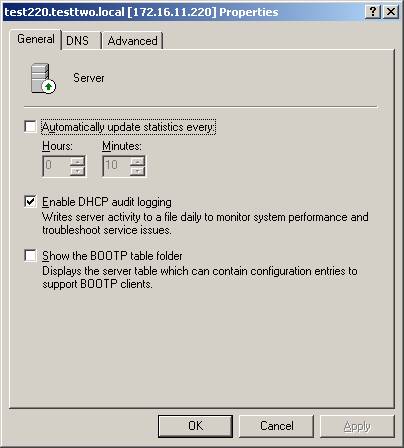

Чтобы включить аудит на DHCP-серверах, откройте консоль DHCP и подключитесь к DHCP-серверу в вашей сети. Затем щелкните правой кнопкой мыши узел сервера и выберите «Свойства», а на вкладке «Общие» убедитесь, что установлен флажок «Включить ведение журнала аудита DHCP»:

Рисунок 1: Включение ведения журнала аудита DHCP

Журналы аудита DHCP по умолчанию хранятся в каталоге %windir%system32dhcp, но это можно изменить на вкладке «Дополнительно» на странице свойств DHCP-сервера. Журналы аудита DHCP создаются или добавляются ежедневно и называются DhcpSrvLog-Mon.log, DhcpSrvLog-Tue.log и т. д. Каждая запись в журнале начинается с идентификатора события, а заголовок журнала содержит список возможных идентификаторов событий вместе с объяснением каждого из них. Дальнейшую настройку можно выполнить с помощью ключа HKLMSYSTEMCurrentControlSetServicesDHCPServerParameters в реестре, где следующие ключи управляют работой ведения журнала DHCP:

- DhcpLogFilesMaxSize указывает максимальный размер файла для всех файлов журнала DHCP (по умолчанию 7 МБ).

- DhcpLogDiskSpaceCheckInterval указывает, как часто DHCP проверяет использование дискового пространства (по умолчанию каждые 50 минут).

- DhcpLogMinSpaceOnDisk указывает пороговое значение свободного места, ниже которого ведение журнала временно отключается (по умолчанию — 20 МБ).

Группа администраторов DHCP

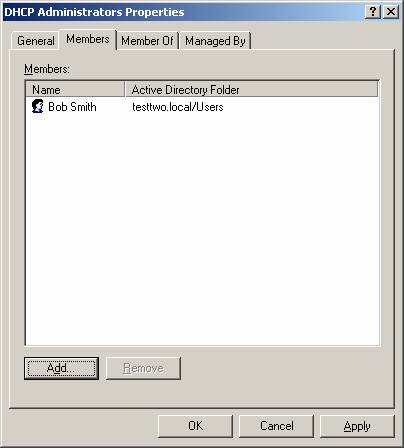

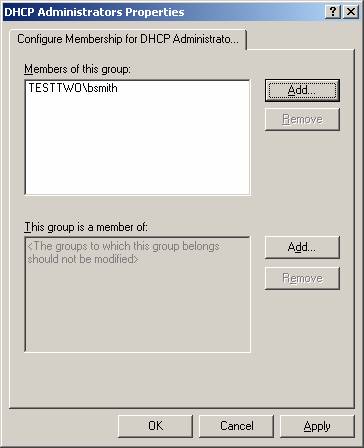

В то время как члены группы «Администраторы домена», очевидно, имеют все полномочия для настройки DHCP на сервере, вы также можете делегировать ограниченные полномочия пользователям, чья работа заключается в управлении DHCP-серверами в вашей сети. Для этого откройте Active Directory Users and Computers и добавьте имя пользователя в локальную группу DHCP Administrators домена:

Рисунок 2: Добавление пользователя Bob Smith в группу администраторов DHCP

Это дает пользователю возможность управлять DHCP-серверами в вашей сети, не предоставляя ему каких-либо ненужных полномочий для выполнения других административных задач, что является примером хорошо известного передового метода обеспечения безопасности с наименьшими привилегиями. Проблема, однако, заключается в том, как вы контролируете членство в группе администраторов DHCP, чтобы убедиться, что неавторизованные пользователи не будут случайно (или злонамеренно) добавлены в группу?

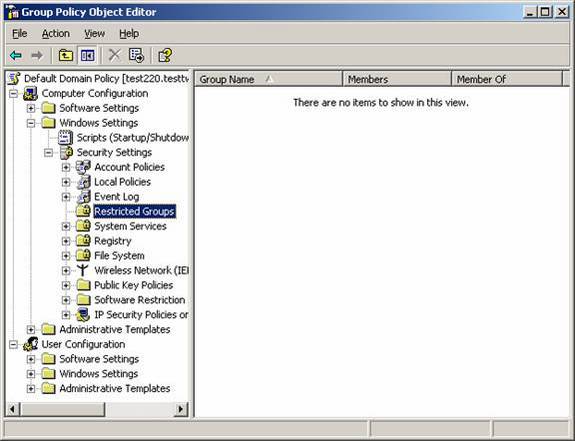

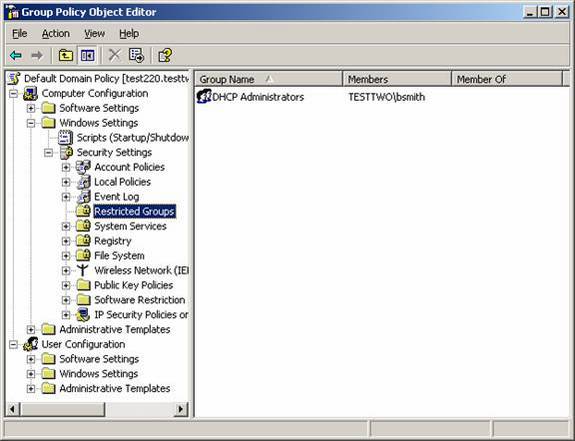

Вы можете отслеживать членство в критических группах, таких как администраторы DHCP, с помощью функции «Группы с ограниченным доступом» групповой политики. Для этого сначала используйте «Пользователи и компьютеры Active Directory», чтобы открыть свою политику домена по умолчанию (или какой-либо другой объект групповой политики, если учетные записи компьютеров для ваших DHCP-серверов были помещены в какое-либо подразделение в вашем домене) и перейдите в «Конфигурация компьютераНастройки WindowsНастройки безопасности». Ограниченные группы:

Рисунок 3: Группы с ограниченным доступом

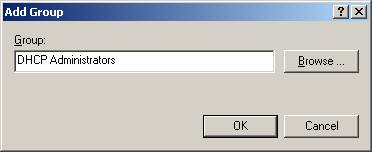

Теперь щелкните правой кнопкой мыши узел «Группы с ограниченным доступом» и выберите «Добавить группу» и укажите «Администраторы DHCP» в качестве группы, членство в которой вы хотите отслеживать:

Рисунок 4: Мониторинг членства в группе администраторов DHCP

Нажмите «ОК» и используйте кнопку «Добавить» на следующем листе свойств, чтобы указать, какие пользователи могут быть членами этой группы. Обратите внимание, что даже если в группе уже есть участники, вам все равно придется выполнить этот шаг и идентифицировать их снова:

Рисунок 5. Боб Смит — единственный пользователь, которому разрешено быть членом группы администраторов DHCP

Теперь нажмите «ОК», и членство в группе «Администраторы DHCP» будет ограничено только Бобом Смитом:

Рисунок 6: Членство в DHCP Administrators было ограничено Бобом Смитом

Теперь происходит то, что когда групповая политика обновляется на ваших контроллерах домена (обычно каждые 5 минут), проверяется членство в группе администраторов DHCP, и если случайно (или со злым умыслом) какой-либо другой пользователь, такой как Мэри Смит, был добавлен в группу, тогда она будет автоматически удалена, а событие ID 637 будет зарегистрировано в журнале безопасности, если у вас включен аудит событий управления учетными записями. Таким образом, членство в группе администраторов DHCP отслеживается и контролируется по желанию.

ПРИМЕЧАНИЕ:Windows 2000 также включает другую группу, называемую «Пользователи DHCP», которую можно использовать для предоставления пользователям доступа только для чтения к консоли DHCP, и членством в этой группе можно аналогичным образом управлять с помощью групп с ограниченным доступом.

Группа DNSUpdateProxy

В сетях на базе Windows DHCP и DNS могут работать вместе, чтобы упростить настройку и работу вашей сети. Обычно DHCP-клиент регистрирует свою запись A (хост) непосредственно на DNS-сервере, в то время как запись PTR (указатель) вместо этого регистрируется DHCP-сервером от имени клиента. Это означает, что атака на DHCP-сервер может поставить под угрозу контроль над записями, зарегистрированными на вашем DNS-сервере, и использоваться для перенаправления трафика на враждебный сайт или вызвать отказ в обслуживании. Однако, если вы сделаете DHCP-сервер членом группы DNSUpdateProxy, ваш DHCP-сервер не станет владельцем каких-либо записей ресурсов, которые он регистрирует от имени клиентов. Этот подход обычно используется при обновлении с Windows NT, чтобы гарантировать, что клиенты более ранних версий, которые не поддерживают DDNS, могут стать владельцами своих собственных записей ресурсов при обновлении до Windows 2000 или Windows XP.

Дело в том, что вам следует добавлять учетные записи компьютеров для вашего DHCP-сервера в группу DNSUpdateProxy только в том случае, если вы собираетесь обновлять компьютеры с более ранними версиями Windows 2000 до Windows 2000 или Windows XP. И вы никогда не должны добавлять свой DHCP-сервер в эту группу DNSUpdateProxy, если ваш DHCP-сервер работает на контроллере домена.

Обнаружение мошеннических DHCP-серверов

Наконец, есть несколько инструментов, которые вы можете использовать для обнаружения мошеннических DHCP-серверов в вашей сети, чтобы избавиться от них. К ним относятся как инструменты от Microsoft, так и из сторонних источников, и мы закончим рассмотрением двух из этих инструментов.

Dhcploc.exe

Dhcploc.exe — это инструмент командной строки, входящий в состав средств поддержки Windows, находящихся в папке SupportTools на компакт-диске продукта Windows XP, и его можно использовать для отображения всех DHCP-серверов, активных в локальной подсети. Dhcploc.exe существует со времен Windows NT 4.0 и работает, отправляя сообщения DHCPREQUEST и отображая IP-адреса DHCP-серверов, которые ответили DHCPACK. Вы можете найти синтаксис этого инструмента в файле справки, который устанавливается при установке инструментов поддержки на вашем компьютере.

dhcp_probe

Группа сетевых систем Управления информационных технологий Принстонского университета разработала инструмент под названием dhcp_probe, который пытается обнаружить серверы DHCP и BOOTP в сети Ethernet с прямым подключением. Существующая сборка работает на Solaris 8 на SPARC с gcc, и есть патч для работы с Linux, поэтому, если у вас есть одна из этих платформ, вы можете попробовать использовать этот инструмент для обнаружения любых мошеннических DHCP-серверов, которые могут работать в вашей сети.. Вы можете найти страницу инструментов Network Systems Group здесь и скачать dhcp_probe прямо отсюда.

Резюме

В этой статье и в предыдущей я рассмотрел, почему DHCP по своей сути является небезопасным протоколом и что вы можете сделать, чтобы обезопасить его в сетях на основе Windows. Даже если вы реализуете рекомендации, которые я предложил для защиты DHCP, регулярно просматривайте журналы аудита DHCP, регулярно запускайте Dhcploc.exe или другие инструменты для обнаружения мошеннических серверов, ограничивайте членство в группе администраторов DHCP и разумно используйте DNSUpdateProxy. group, совершенно очевидно, что DHCP по-прежнему остается слабым звеном в общей системе безопасности вашей сети. Что ждет безопасность DHCP в будущем?

С 2003 года Инженерная рабочая группа Интернета (IETF) работает над этой проблемой и работает над предлагаемым стандартом RFC 3118 Аутентификация для сообщений DHCP. В этом RFC предлагается несколько расширений для DHCP, обеспечивающих аутентификацию сообщений DHCP в вашей сети с использованием либо обмена сообщениями на основе токенов, либо общего симметричного ключа. Однако проблема с этими расширениями заключается в том, что они требуют некоторой дополнительной начальной настройки DHCP-клиента, и весь смысл того, почему DHCP был разработан в первую очередь, заключался в том, чтобы избежать необходимости предварительной настройки клиентов, прежде чем они смогут участвовать в сети.. Таким образом, это решение, вероятно, было бы приемлемым для предприятий только в том случае, если бы поставщики могли предварительно конфигурировать машины на заводском уровне, и до сих пор ни один из поставщиков не взял на себя задачу по внедрению этого решения.

С другой стороны, IPv6 может предложить более простое решение проблемы безопасности DHCP. Поскольку IPv6 разработан с учетом сквозной безопасности с нуля, он может защитить трафик DHCP и затруднить злоумышленникам подделку сообщений DHCP или перехват трафика DHCP. Поскольку Министерство обороны США (DoD) в ближайшем будущем предписывает использование IPv6 во всех своих сетях, поставщики изо всех сил стараются сделать так, чтобы их аппаратное и программное обеспечение поддерживало IPv6, и это может способствовать внедрению IPv6 предприятиями раньше, чем предполагалось ранее. Когда это произойдет, экспертам по сетевой безопасности, вероятно, придется снова пересмотреть весь вопрос безопасности DHCP и разработать инструменты и передовые методы, чтобы обеспечить безопасность сетей 21-го века во все более враждебном кибермире.