Банковский троянец Bankbot возвращается в Google Play с удвоенной силой

Проблемы с Google Play Store продолжают накапливаться. Еще раз, с сожалением сообщаю, натиск зараженных приложений идет полным ходом, доказывая, насколько далек технологический гигант от защиты потребителей. На этот раз виновник, банковский троянец Bankbot, не нов, так как исследователи безопасности наблюдали его в дикой природе с февраля. К сожалению, одним из мест, где его впервые видели в действии, был Google Play Store. Теперь он вернулся в магазин, доказав, насколько легко некоторым хакерам многократно обходить процесс проверки.

В сообщении в блоге исследователи ESET подробно описали, как Bankbot повторно вошел в Google Play Store, несмотря на то, что в прошлом компания удаляла приложения, зараженные трояном. Метод атаки носил сложный характер, как говорится в сообщении:

Вариант, который мы обнаружили в Google Play 4 сентября, — первый, в котором успешно сочетаются последние этапы эволюции Bankbot: улучшенная обфускация кода, сложная функциональность сброса полезной нагрузки и хитрый механизм заражения, злоупотребляющий службой специальных возможностей Android.

Конечным результатом стало появление Bankbot во вредоносном приложении под названием Jewels Star Classic, которое, по-видимому, является преднамеренной попыткой запутать пользователей, ищущих законное приложение Jewels Star. Это, в свою очередь, привело к тому, что примерно 5000 пользователей загрузили зараженное приложение до его удаления из магазина Google Play.

Так что же могут ожидать жертвы, если они случайно загрузили приложение, зараженное Bankbot?

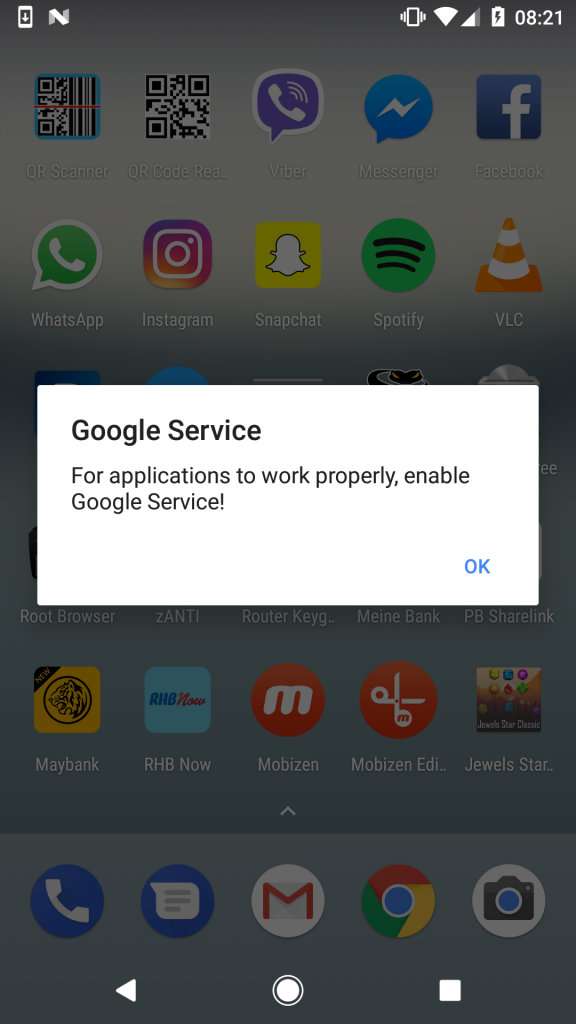

После загрузки Jewels Star Classic сначала будет выглядеть как обычная мобильная игра для Android. Однако через 20 минут после первого запуска приложения вредоносное ПО начнет атаковать вашу систему. Сначала пользователю будет предложено приведенное ниже сообщение о включении реально звучащей, но поддельной службы под названием «Сервис Google». (Это не следует путать с настоящими «Сервисами Google Play», хотя, конечно, многие пользователи будут таковыми.)

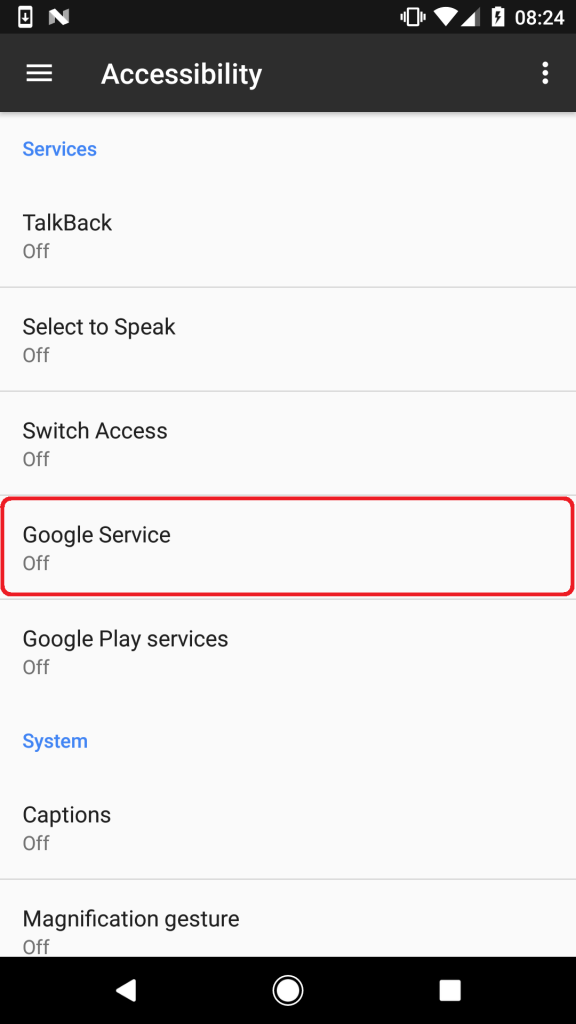

Сообщение не исчезнет, пока не будет выбрано «ОК», что показывает, что троянец уже начинает захватывать ваше устройство. После выбора «ОК» пользователь попадет в меню специальных возможностей Android, где была вставлена вредоносная опция «Сервис Google», как показано на изображении ниже:

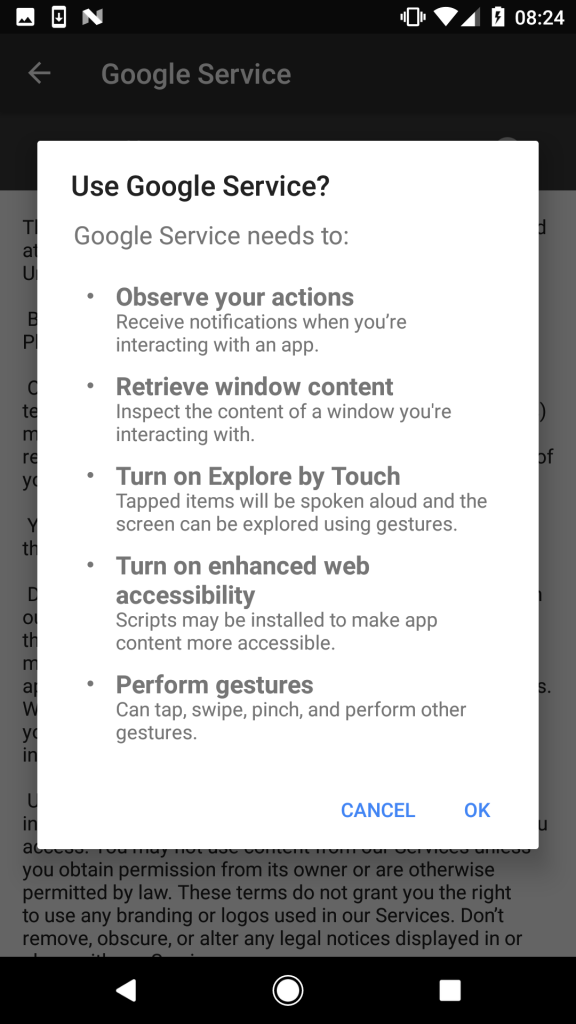

Если пользователь решит включить опцию Службы Google, он получит следующие запросы на разрешение:

Как только они будут приняты, вредоносное приложение сможет осуществлять свои гнусные планы. Он продолжит под видом «экрана обновления», который охватывает фактическую активность, заставит систему устанавливать приложения из неизвестных источников, установит все активы Bankbot, сделает Bankbot мессенджером SMS по умолчанию и, наконец, сделает Bankbot администратором устройства..

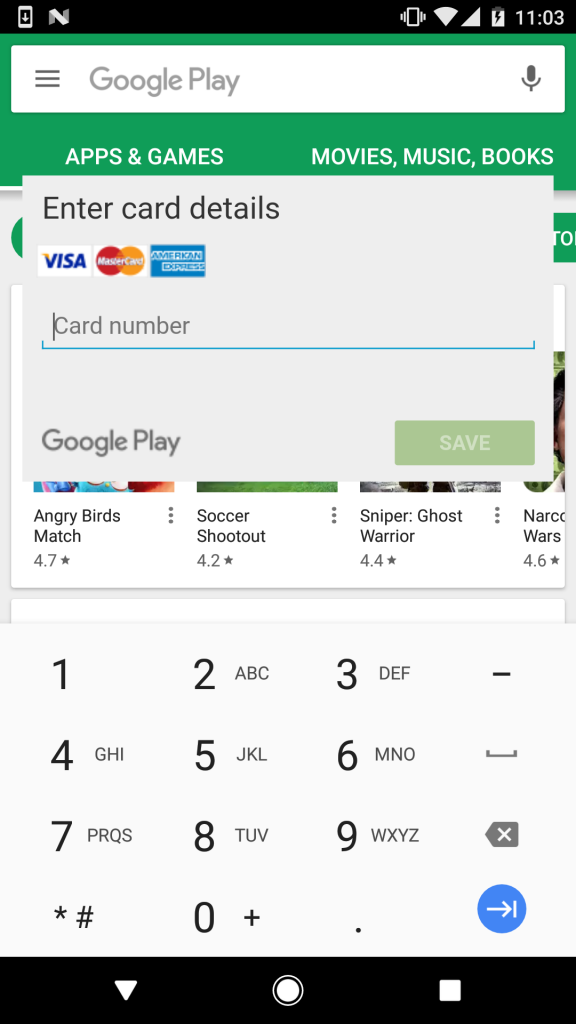

Затем троянец приступает к краже банковских учетных данных жертвы. Его метод атаки отличается от других вариантов Bankbot тем, что он полностью сосредоточен на приложении Google Play. Когда пользователь открывает Google Play, Bankbot выводит на него экран, на котором создается впечатление, что Google запрашивает вашу банковскую информацию для целей записи (см. ниже):

Итак, что вы можете сделать, чтобы принять меры против этого троянца? Лучший способ действий — обратить пристальное внимание на то, что устанавливается на ваше устройство, а также на любые приложения, запрашивающие абсурдные разрешения. Если вы заметили какие-либо несанкционированные загрузки, которых раньше не существовало, например вредоносную «службу Google», примите упреждающие меры для удаления всего, что связано с зараженным приложением. Отключите права администратора устройства для «Обновления системы», а затем удалите приложение и все остальное, что недавно появилось на вашем устройстве.

Это не последний раз, когда мы видим Bankbot, поскольку его авторы очень творчески подходят к своим атакам. Будьте в курсе этой неприятной маленькой программы, а также будьте в курсе того, что именно вы загружаете в магазинах приложений.