Аудит Windows и Active Directory

Если вы попадаете в категорию высокозащищенной среды, где вам необходимо отслеживать доступ к некоторым или всем ресурсам в сети, у вас также есть варианты, которые помогут вам отслеживать доступ к ресурсам. Функция в Windows, которая обеспечивает отслеживание и регистрацию того, кто и к какому ресурсу обращается с компьютеров в сети, называется аудитом. Существует множество вариантов и конфигураций аудита, которые вы можете выбрать. Мы рассмотрим каждый вариант и рассмотрим, что каждый из них может предоставить вам.

Ваши варианты шведского стола аудита

Когда вы приступите к настройке аудита компьютеров в вашей сети, вы обнаружите, что у вас есть множество вариантов выбора. Эта детализация помогает во многих отношениях. Во-первых, он позволяет вам нацеливаться на конкретные действия, а не на более широкий охват всех действий на компьютере. Во-вторых, с более узким диапазоном того, что вы проверяете, журналы будут меньше, что сделает просмотр зарегистрированной информации более эффективным. Наконец, сокращение параметров аудита до необходимого снизит нагрузку на компьютер, позволяя ему выделять больше ресурсов для других действий.

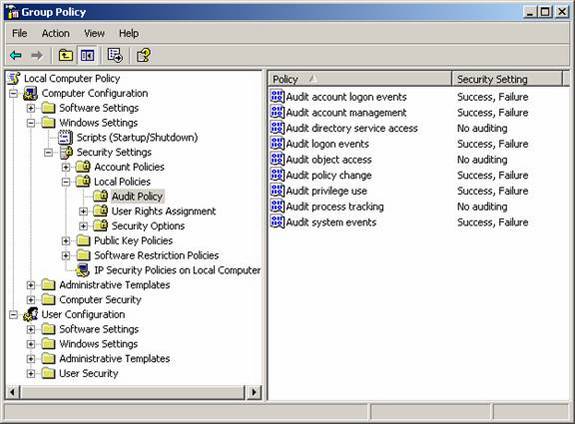

Список вариантов аудита можно увидеть на рисунке 1.

Рис. 1. Всего на каждом компьютере с Windows можно настроить девять параметров аудита.

Аудит событий входа в учетную запись — это будет проверять каждый раз, когда пользователь входит или выходит из системы с другого компьютера, на котором компьютер, выполняющий аудит, используется для проверки учетной записи. Лучшим примером этого является случай, когда пользователь входит в систему на своем компьютере с Windows XP Professional, но аутентифицируется контроллером домена. Поскольку контроллер домена проверяет пользователя, событие будет сгенерировано на контроллере домена. Этот параметр не включен ни для одной операционной системы, за исключением контроллеров домена Windows Server 2003, которые настроены на аудит успешности этих событий. Обычно и рекомендуется проводить аудит этих событий на всех контроллерах домена и серверах. Я также обнаружил, что во многих средах клиенты также настроены на аудит этих событий.

Аудит управления учетной записью — это будет проверять каждое событие, связанное с пользователем, управляющим учетной записью (пользователем, группой или компьютером) в базе данных пользователей на компьютере, где настроен аудит. Примеры таких событий включают:

- Создание учетной записи пользователя

- Добавление пользователя в группу

- Переименование учетной записи пользователя

- Изменение пароля для учетной записи пользователя

Для контроллеров домена это приведет к аудиту изменений в учетных записях домена, как описано в следующей статье «Аудит пользователей и групп с помощью журнала безопасности Windows». Для сервера или клиента он будет проверять локальный диспетчер учетных записей безопасности и находящиеся там учетные записи. Этот параметр не включен ни для одной операционной системы, за исключением контроллеров домена Windows Server 2003, которые настроены на аудит успешности этих событий. Обычно и рекомендуется проводить аудит этих событий на всех контроллерах домена и серверах. Для аудита учетных записей пользователей, которые журналы безопасности и параметры аудита не могут зафиксировать, см. статью Аудит учетных записей пользователей.

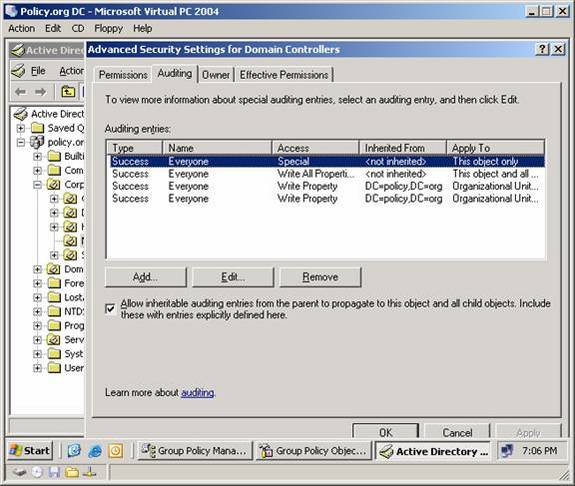

Аудит доступа к службе каталогов — будет проводиться аудит каждого события, связанного с доступом пользователя к объекту Active Directory, настроенному для отслеживания доступа пользователей через системный список управления доступом (SACL) объекта, как показано на рис. 2.

Рисунок 2: Каждый объект Active Directory имеет SACL

SACL объекта Active Directory определяет три вещи:

- Учетная запись (обычно пользователь или группа), которая будет отслеживаться

- Тип доступа, который будет отслеживаться, например чтение, создание, изменение и т. д.

- Успешный или неудачный доступ к объекту

Поскольку каждый объект имеет свой собственный уникальный SACL, уровень контроля над тем, какой объект Active Directory будет отслеживаться, может быть очень точным. Этот параметр не включен ни для одной операционной системы, за исключением контроллеров домена Windows Server 2003, которые настроены на аудит успешности этих событий. Рекомендуется включить аудит успешного и неудачного доступа к службе каталогов для всех контроллеров домена.

Аудит событий входа в систему — будет проводиться аудит каждого события, связанного с входом пользователя в систему, выходом из нее или установлением сетевого подключения к компьютеру, настроенному для аудита событий входа в систему. Хорошим примером регистрации этих событий является интерактивный вход пользователя на свою рабочую станцию с использованием учетной записи пользователя домена. Это создаст событие на рабочей станции, но не на контроллере домена, выполнившем аутентификацию. По сути, события входа в систему отслеживаются там, где происходит попытка входа в систему, а не там, где находится учетная запись пользователя. Этот параметр не включен ни для одной операционной системы, за исключением контроллеров домена Windows Server 2003, которые настроены на аудит успешности этих событий. Обычно и рекомендуется регистрировать эти события на всех компьютерах в сети.

Аудит доступа к объекту — это будет проверять каждое событие, когда пользователь получает доступ к объекту. К объектам относятся файлы, папки, принтеры, ключи реестра и объекты Active Directory. На самом деле любой объект, имеющий список SACL, будет включен в эту форму аудита. Как и в случае аудита доступа к каталогам, каждый объект имеет свой уникальный список SACL, что позволяет проводить целенаправленный аудит отдельных объектов. Нет объектов, настроенных для аудита по умолчанию, а это означает, что включение этого параметра не приведет к созданию какой-либо регистрируемой информации. После установки этого параметра и настройки списка SACL для объекта в журналах начнут появляться записи о попытках доступа к объекту. Обычно этот уровень аудита не настраивается до тех пор, пока не возникнет конкретная необходимость отслеживать доступ к ресурсам. В высокозащищенных средах этот уровень аудита обычно включен, и многочисленные ресурсы настроены для аудита доступа.

Аудит изменения политики. При этом будет проверяться каждое событие, связанное с изменением одной из трех областей «политики» на компьютере. Эти области политики включают:

- Назначение прав пользователя

- Политики аудита

- Доверительные отношения

Этот параметр не включен ни для одной операционной системы, за исключением контроллеров домена Windows Server 2003, которые настроены на аудит успешности этих событий. Обычно и рекомендуется настраивать этот уровень аудита для всех компьютеров в сети.

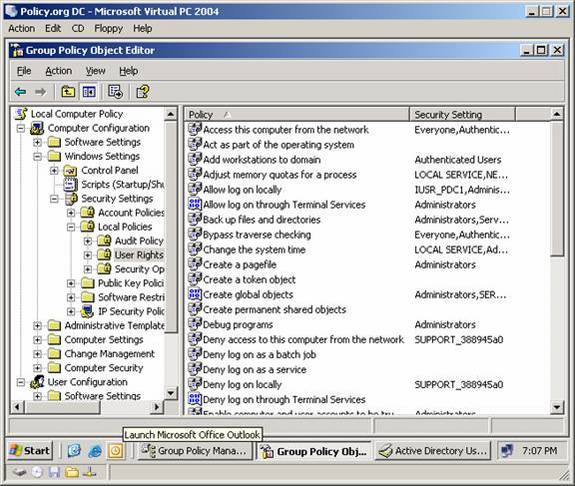

Аудит использования привилегий — будет проверяться каждое событие, связанное с выполнением пользователем задачи, контролируемой правами пользователя. Список прав пользователя довольно обширен, как показано на рисунке 3.

Рисунок 3: Список прав пользователя для компьютера с Windows

По умолчанию этот уровень аудита не настроен на отслеживание событий для какой-либо операционной системы. Обычно и рекомендуется настраивать этот уровень аудита для всех компьютеров в сети.

Отслеживание процессов аудита — это будет проверять каждое событие, связанное с процессами на компьютере. Примеры включают в себя активацию программы, выход из процесса, дублирование дескриптора и непрямой доступ к объекту. Этот уровень аудита создает чрезмерное количество событий и обычно не настраивается, если только приложение не отслеживается в целях устранения неполадок.

Аудит системных событий — при этом будет проверяться даже событие, связанное с перезагрузкой или выключением компьютера. События, связанные с безопасностью системы и журналом безопасности, также будут отслеживаться, если этот аудит включен. Это обязательная конфигурация аудита для компьютера, который должен отслеживать не только когда происходят события, которые необходимо регистрировать, но и когда очищается сам журнал. Этот параметр не включен ни для одной операционной системы, за исключением контроллеров домена Windows Server 2003, которые настроены на аудит успешности этих событий. Рекомендуется настроить этот уровень аудита для всех компьютеров в сети.

Аудит успеха или неудачи?

Каждая из этих опций предоставляет два параметра конфигурации: Успех и/или Неудача. Эти параметры необходимы, чтобы помочь вам отслеживать необходимую информацию, полученную от пользователя, выполняющего задачу. Задачи обычно связаны с одним из следующих:

- Разрешения, настроенные в списке управления доступом к ресурсу

- Права пользователя, настроенные для конкретного компьютера

- Административные привилегии, обычно предоставляемые через членство в группе

Если пользователь попытается выполнить задачу, для которой ему не предоставлено разрешение, это приведет к сбою выполнения задачи. Например, если пользователь пытается изменить время на своем ноутбуке, но не входит в локальную группу администраторов, это приведет к неудачной попытке «Изменить системное время», что является правом пользователя, предоставленным непосредственно пользователям или группам. пользователей, включая группу администраторов.

Верна и обратная сторона: если пользователь попытается выполнить задачу, на которую ему было предоставлено соответствующее разрешение, он сгенерирует триггер успеха для этой задачи. Хорошим примером здесь может быть пользователь, которому были делегированы разрешения на изменение членства в группе, расположенной в Active Directory.

Как видите, в зависимости от того, что вы хотите отслеживать, успех или неудачу необходимо будет настроить, когда вы включите конкретный параметр аудита.

Вывод

Имея так много вариантов отслеживания событий в среде Windows, важно понимать, что каждый параметр предоставляет через журнал безопасности средства просмотра событий. Также важно знать и распознавать настройки по умолчанию, которые не всегда настроены для правильного отслеживания событий для важных рядовых серверов. Наконец, вам были предоставлены некоторые передовые практические рекомендации для этих параметров, которые вы должны решить, должна ли ваша среда принимать такие же параметры.