Аудит вашей сети

Мне кажется, или слово «аудит» заставляет вас думать об очень неприятном времени с государственными налоговыми органами? Но не бойтесь! В этой статье мы расскажем, что означает аудит сети компьютерной безопасности, в отличие от ваших личных финансов.

Аудит вашей сети

Хорошо сейчас! Кто из вас когда-либо подвергался проверке со стороны налогового департамента вашей страны? Не самое приятное время, которое было бы, я уверен. Забавно, как работает реляционное мышление. Что касается меня, то всякий раз, когда я слышу слово аудит, я сразу же думаю о налоговой проверке, а именно о проверке компьютерной безопасности. Странно действительно, поскольку я подрядчик в мире компьютерной безопасности. Однако вернемся к делу. Эта статья об аудите является продолжением моей предыдущей статьи о комплаенсе. За этой статьей, в свою очередь, последует другая, основанная на консолидации журнала событий/мониторинга. На самом деле все темы достойны обсуждения, поскольку они могут значительно помочь вам в вашей повседневной работе по обеспечению безопасности ваших сетей.

Я упоминал ранее в своей статье о соответствии, что весь вопрос соответствия может быть немного расплывчатым в отношении того, что именно необходимо сделать. Что ж, если вы запутались на этапе соответствия, то я думаю, что на этапе аудита дела обстоят не намного лучше. Когда на кону буквально ваша задница, вы хотите убедиться, что делаете именно то, что нужно делать. К счастью, аудит законодательных актов, таких как SOX и HIPAA, на самом деле не так уж сильно отличается от обычных пен-тестов и тестирования уязвимостей, которые я провожу для клиентов. Имея это в виду, мы знаем, что традиционные методологии тестирования безопасности все еще работают. Вам просто нужно адаптировать их к вашей конкретной среде.

Возьмем, к примеру, аудит SOX:

На самом деле довольно трудно получить набор рекомендаций или шагов, которые нужно предпринять, если вы не можете связать их с чем-то в вашей среде. На самом деле нет ничего хуже, чем получить много пустых слов, когда все, что вы хотите услышать, это «как я могу связать это с моей сетью». Это очень серьезное беспокойство. Итак, на этой ноте я приведу пример сценария, в котором вам будут показаны некоторые шаги, которые можно использовать в аудите SOX. Холодная, точная информация является предпочтительной валютой в мире ИТ-безопасности.

Итак, представьте, что вы главный специалист по ИТ-безопасности, отвечающий за корпоративную сеть. Босс подходит к вам и говорит, что они хотят быть уверены, что они соответствуют SOX. Чего босс хочет от вас, так это плана игры, который покажет им, как компания будет соответствовать требованиям с помощью серии тестов. Что ж, это, в свою очередь, означает, что теперь вам нужно взяться за взлом и придумать стратегию аудита. На самом деле не так сложно, как вы можете подумать, опять же, как указано выше, на первый план выходят надежные принципы безопасности компьютерной сети.

Политика паролей

Первое, что нужно сделать, это зафиксировать на бумаге свой план игры. Нет ничего лучше, чем старая добрая печатная копия того, что вы реализуете. После этого отправьте электронное письмо с тем же документом. Всегда полезно иметь бумажный след, поскольку, в конце концов, именно отсутствие бумажного следа частично привело к принятию SOX. То, что я бы сделал в первую очередь, пожалуй, самое скучное и обыденное из всех. Разработайте надежную и выполнимую политику паролей для вашей сети. Хотя не так просто, как кажется. Большинство сотрудников корпоративной сети виновны в использовании смехотворно простых паролей для своих учетных записей. Разумная политика поможет устранить это первое препятствие на пути к соответствию SOX. После того, как вы обнародовали новую политику паролей для пользователей сети, убедитесь, что вы, в свою очередь, применяете ее. Не менее важным, чем выбор трудных для взлома паролей, является необходимость их частой смены. Обычный испытанный метод обработки этого через ваш PDC или сервер AD, вероятно, является лучшим. Взгляните на приведенный ниже снимок экрана, чтобы получить несколько полезных советов от Microsoft по этому вопросу.

фигура 1

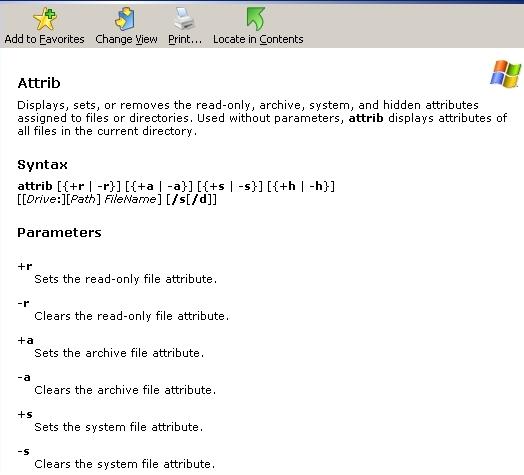

Доступ к файлам

Важно стараться максимально упростить систему безопасности, иначе пользователи в вашей сети могут попытаться ее обойти. Теперь о конкретных шагах, как и было обещано. Одна большая проблема почти для каждой сети, а также проблема, которая обычно плохо реализована, — это общие файлы. Будьте уверены, что, когда вы будете проверяться на соответствие SOX, аудиторы будут тщательно проверять общие файловые ресурсы. Анализ того, кто имел доступ к тому, что может быть не самой привлекательной частью работы специалиста по безопасности, но жизненно важной. Вам было бы неплохо начать с нуля, если вам не нравится то, что вы видите, и разработать совершенно новый способ управления доступом к файлам. Доступ к файлам может быстро превратиться в неуклюжего зверя, если вы не будете жестко контролировать его и логически организовывать. Не забывайте, что существует множество инструментов командной строки, которые вы также можете использовать. Пожалуйста, смотрите скриншот ниже.

фигура 2

Базы данных

Вы можете себе представить, я уверен, что из-за почти еженедельного раскрытия очередной бреши в базе данных аудиторы будут сканировать все ваши базы данных в поисках безопасности и соответствия требованиям. Для этого есть очень веская причина. Большинство злоумышленников-хакеров почти наверняка попытаются проникнуть в вашу базу данных и украсть всю содержащуюся в ней информацию. Это делает его довольно крупной целью, которая нуждается в строгой охране. Здесь вам действительно понадобятся услуги внешнего пен-тестера для проверки целостности вашей базы данных. Лучше не прислушиваться только к советам и заверениям ваших штатных сотрудников, поскольку они, возможно, потеряли перспективу. Это не значит, что ваш персонал некомпетентен. Однако довольно легко развить туннельное зрение и не заметить то, что увидит новый набор глаз. Я действительно не могу напрячься настолько, чтобы профессионально просмотреть вашу базу данных.

Заворачивать

Ну, мы видели в ходе статьи, что аудит действительно является естественным и на самом деле обязательным следствием соблюдения. В конце концов, очень важно убедиться, что шаги, которые вы предприняли для обеспечения соответствия, действительно работают. Все, что меньше этого, и вы напрашиваетесь на серьезные неприятности. Хотя выполнение этих шагов жизненно важно, вы также должны подумать о том, чтобы такие вопросы, как аудит, заключались по контракту. Хотя это стоит вам денег, это также даст вам фактор комфорта, поскольку ваша сетевая поза проверена профессионалом. Это, безусловно, поможет вам, когда придет время пройти реальную проверку, так как это повлияет, скажем, на SOX или другое законодательство.

На мой взгляд, вся идея соответствия и аудита сводится к здравому смыслу. Здравый смысл означает, что вы используете упреждающий подход, когда речь идет о сетевой безопасности. Вам, конечно, придется соблюдать определенные законодательные требования, однако это не так сложно сделать, если вы организованы и придерживаетесь агрессивного подхода к соблюдению требований. Это включает в себя привлечение внешних консультантов к процессу. Привлекая услуги профессионалов, вы также повышаете прозрачность своей организации. Это один из ключевых вопросов, который вызвал весь процесс участия правительства. Я искренне надеюсь, что эта статья была вам полезна, и, как всегда, буду рада вашим отзывам. До следующего раза!