Атака уязвимостей субтитров позволяет выполнять массовое удаленное выполнение кода

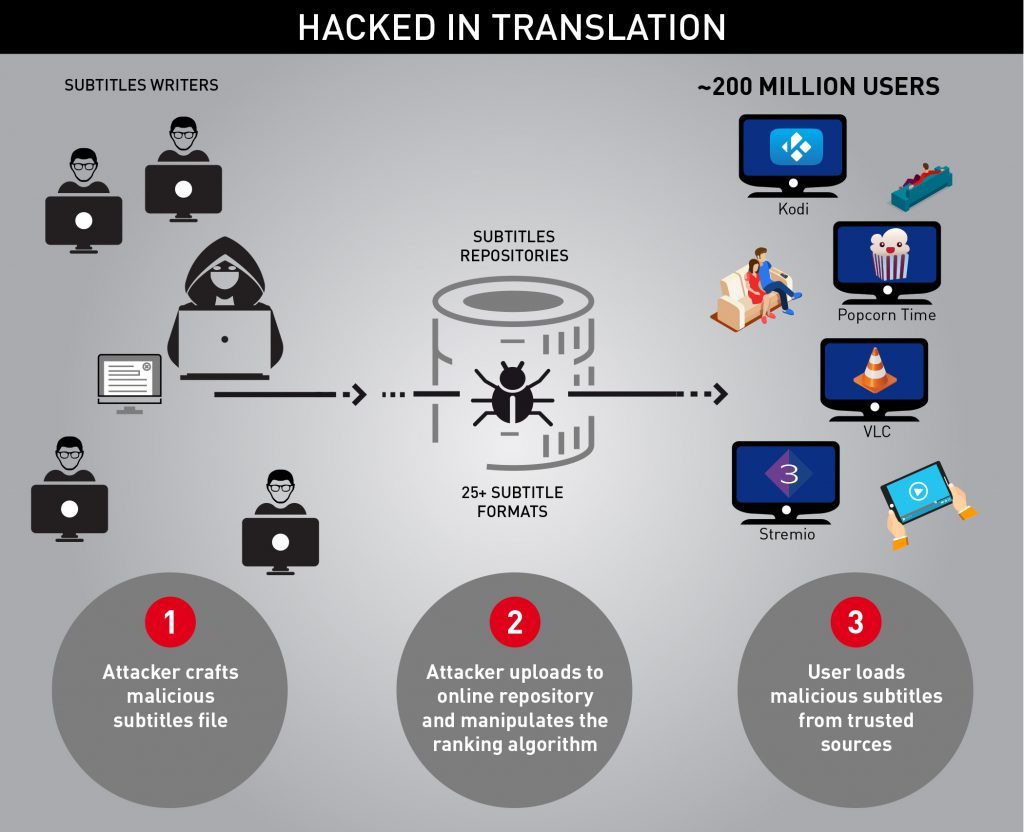

Часть работы исследователя безопасности заключается в выявлении атак, которые могут не использоваться в настоящее время, но могут быть использованы для нанесения массового ущерба в ближайшем будущем. Так обстоит дело с недавним отчетом об угрозах от исследователей Check Point Software Technologies. В рассматриваемом отчете подробно описывается «доказательство концепции» атаки с использованием уязвимостей субтитров (также известной как атака, которая еще не обнаружена в дикой природе), которая угрожает примерно 200 миллионам пользователей потоковых платформ, таких как VLC, Kodi (XBMC), Popcorn-Time и strem.io..

Атака, о которой идет речь, осуществляется с помощью «совершенно игнорируемой техники, при которой кибератака осуществляется, когда субтитры к фильмам загружаются медиаплеером пользователя». Как это работает, злоумышленник может, как это сделали исследователи, отправить пользователей на вредоносный сайт, который запрашивает загрузку обновлений для субтитров. Эти обновления, в свою очередь, являются вредоносными и могут использовать плохой код реализации синтаксического анализа субтитров.

В каждой версии затронутых потоковых платформ злоумышленник может затем получить полный контроль над зараженной машиной (Smart TV, компьютер и т. д.) и украсть или уничтожить данные или совершить бесчисленное множество других злонамеренных действий. Слабая безопасность этой конкретной области, а именно обработки файлов субтитров медиаплеерами, позволяет осуществить такую легкую атаку (по сравнению с другими недостатками удаленного выполнения).

Компании, затронутые уязвимостями субтитров, работали с Check Point над созданием соответствующих исправлений. На данный момент многие из этих организаций фактически создали исправления или близки к этому:

- PopcornTime — имеет патч, который можно вручную загрузить здесь.

- Kodi — Создано исправление в виде исходного кода, доступного здесь.

- VLC — патч можно скачать здесь: здесь.

- Stremio — патч доступен на основном сайте.

Это только вопрос времени, когда хакеры предпримут попытку атаки, описанной в отчете Check Point, поэтому пользователям вышеупомянутых потоковых сервисов будет разумно установить исправления как можно скорее. Эта атака, вероятно, распространится на другие потоковые сервисы, поэтому следите за исправлениями, если вашего конкретного сервиса нет в списке.