Applocker: сценарии использования и развертывания

Введение

По мере того, как многие предприятия оценивают свои планы по использованию оконечных устройств «следующего поколения» в своей организации, вырисовываются большие проблемы и появляются большие возможности. Не пора ли подумать о смене платформы управления настольными компьютерами? Как насчет антивирусного программного обеспечения для настольных компьютеров? С приходом Windows 7 можно начать с чистого листа и принять множество решений.

Многие организации переходят с Windows XP на Windows 7, минуя Windows Vista. С момента выпуска Windows XP в 2001 году до выпуска Windows 7 в конце 2009 года в экосистеме операционной системы многое изменилось. В Windows XP отсутствовало множество основных компонентов, необходимых для выживания рабочего стола, особенно во враждебной сети, такой как Интернет (или, если уж на то пошло, в обычной корпоративной сети). Windows 7 Корпоративная теперь включает в себя ряд возможностей «из коробки», которые сравнимы с теми, которые вы могли приобрести и развернуть у стороннего поставщика для предыдущих операционных систем. Упрощение образа рабочего стола и добавление дополнительных возможностей имеют большой смысл, особенно в процессе сборки образа.

В следующих нескольких статьях мы подробно рассмотрим каждую из встроенных функций безопасности Windows 7: Applocker, контроль учетных записей (UAC), BitLocker и новый улучшенный брандмауэр Windows. Эти обзоры предназначены для того, чтобы помочь ИТ-специалисту решить, какие возможности удовлетворяют необходимым требованиям, а где третья сторона все еще может иметь смысл.

Целостность системы: краткий обзор

При определении политики безопасности системы для конечных точек главной проблемой является то, как контролируются и распределяются административные права и привилегии. Подавляющий процент автоматических атак основан на несоответствующих разрешениях на файлы или разрешениях на выполнение этих файлов. Несмотря на то, что лишение привилегий «Администратора» стало менее решаемой задачей с контролем учетных записей пользователей, это по-прежнему довольно сложный процесс, с которым приходится иметь дело при планировании и развертывании операционной системы, особенно когда речь идет о больших и сложных проблемах совместимости приложений. В Windows 2000, Windows Server 2003 и Windows XP была доступна возможность, известная как «Политика ограниченного использования программ» (SRP). SRP контролировался с помощью групповой политики и позволял администратору определять правила для блокировки или разрешения запуска программ. Возможность определять программы и контролировать их выполнение была уникальным способом повысить целостность системы и уменьшить количество случаев заражения вредоносным ПО.

Итак, в чем проблема с SRP? По большому счету, внедрение SRP так и не произошло на предприятии или даже в небольших средах. Этому способствовал ряд факторов, в основном связанных со сложностью наборов правил и отсутствием логической структуры исключений. Microsoft учла эти недостатки при разработке AppLocker, функции Windows 7 Enterprise. Важно понимать, что SRP не «уходит» в Windows 7, а просто дополняется более продвинутыми возможностями AppLocker.

AppLocker разработан как более гибкое корпоративное решение, которое дополняет комплексный подход к обеспечению безопасности как на конечной точке, так и на сервере. В дополнение к тому, что SRP является переписанной версией, он гораздо более тесно интегрирован в операционную систему (см. рис. 1), что обеспечивает детализированное управление версиями и приложениями (например, позволяет запускать только определенные версии Internet Explorer). Чтобы дать читателю несколько творческих идей о том, где может быть полезен AppLocker, ниже подробно описаны несколько примеров на основе сценариев.

Рисунок 1: Исполняемые правила групповой политики — разрешающее правило Internet Explorer версии 8 и выше.

Сценарий 1: Белый список для банкомата, устройства SCADA, контроллера производственного процесса и т. д.

ИТ-специалисты редко управляют набором однородных рабочих столов; неизбежно существует ряд устройств, которые работают под управлением Windows и (как и любая операционная система) нуждаются в обслуживании, установке исправлений, мониторинге и т.д. Конфигурация этих устройств часто очень проста; приложение или два, которые должны работать поверх операционной системы с различными уровнями безопасности (финансовые услуги и энергетика являются одними из наиболее чувствительных к безопасности секторов). Правильно сконфигурированная и защищенная операционная система может быть дополнена политикой AppLocker в так называемом подходе «белого списка»; запретить весь исполняемый контент по умолчанию и разрешить запуск только определенных приложений. Функциональность операционной системы может быть разрешена, антивирусное программное обеспечение может продолжать работать, но любые дополнительные исполняемые файлы необходимо разрешить вручную с помощью политики конфигурации AppLocker. Эта конфигурация лучше всего подходит для довольно однородной среды. Если среда содержит много одинаковых устройств с одинаковыми конфигурациями, простая и единая политика AppLocker также добавляет очень высокую планку для преодоления злоумышленником в дополнение к более строгому управлению изменениями и контролю конфигурации.

Сценарий 2: возможности инвентаризации приложений и лицензирование

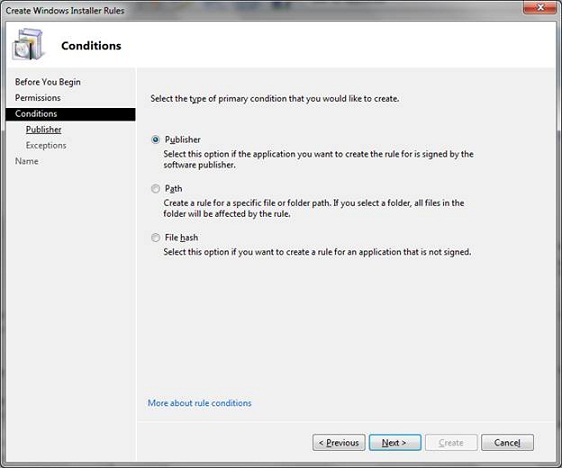

Распространенной проблемой в больших и малых ИТ-организациях является получение полного списка того, что установлено на разных устройствах, и обеспечение соблюдения лицензионных соглашений. Штрафы за несоблюдение условий лицензирования могут быть ошеломляющими; Преследование пользователей, устанавливающих незаконное программное обеспечение, также ценно. В то время как в более широких инструментах управления предприятием, таких как System Center Configuration Manager, включены более «богатые» функции для инвентаризации и соответствия лицензированию, AppLocker позволяет ИТ-специалистам собирать эти данные в режиме «только аудит» или искать приложения по имени издателя изначально (см. Фигура 2).

Рис. 2. Условия на основе издателя в мастере создания правил AppLocker. Фильтруя или создавая правила на основе издателя, организация может легко проводить инвентаризацию приложений или создавать отчеты о соответствии лицензий.

Запуск отчета с поиском устаревших версий программного обеспечения (например, все, что предшествует Office 2010) в режиме только аудита позволяет быстро создавать отчеты и собирать данные, чтобы понять, где целевая установка программного обеспечения могла быть неудачной, и где следует нацелить исправление при поиске вне файлы даты. «Активный» режим принудительного применения можно использовать постепенно (например, для каждого организационного подразделения в групповой политике) для постепенного отказа от старых версий программного обеспечения.

Сценарий 3. Управление доступом к киоскам и общим рабочим столам

Возможно, в ИТ-организации есть среда киоска, где требуется общий доступ, или среда здравоохранения требует, чтобы несколько пользователей взаимодействовали с устройством в течение дня. Используя возможности разрешений в AppLocker, разные политики могут применяться к разным пользователям в зависимости от удостоверения, членства в группах и т. д. Это обеспечивает более расслабленный или ограниченный доступ и совершенно другой опыт. В среде киосков Microsoft предлагала продукт под названием Windows Steady State; к сожалению, с тех пор он был прекращен, и ИТ-магазины вернулись к созданию своей собственной среды киоска из чистого образа Windows 7. AppLocker разрешает ограниченный доступ (белый список) для пользователя киоска при входе в систему (см. Сценарий 1: разрешен очень ограниченный и ограниченный исполняемый контент). Когда администратор или другой корпоративный пользователь входит в систему, им предоставляется другой набор политик AppLocker. Эта комбинация объектных разрешений и пользовательских возможностей, интегрированных с AD, создает мощный инструмент для предоставления различных возможностей разным пользователям, защищая устройство от злонамеренных атак, неправомерного использования или других атак, основанных на целостности.

Резюме

Итак, действительно ли AppLocker подходит для корпоративной среды? Несмотря на то, что он очень мощный, многие администраторы считают, что в нем отсутствует очень важная функция: база данных контента, ранжированная по репутации, возможно, в хэш-формате или другом формате с цифровой подписью. Существуют сторонние предложения от таких компаний, как Bit9 (www.bit9.com), которые предлагают аналогичную функциональность (только не интегрированную в Windows) с доступом к облачной базе данных репутации программного обеспечения. Сторонние инструменты, подобные этим, используют прикладной инструмент «белого списка» в большей степени как средство обнаружения вредоносного программного обеспечения, а не как чистый механизм обеспечения соблюдения политик, но могут быть более привлекательными для администраторов, у которых есть бюджет на подобный инструмент и которым требуется более целостный подход. решение.

AppLocker очень удобен для применения политик и для определенных сценариев, подобных описанным в этой статье. Интеграция в Windows и структуру групповой политики обеспечивает очень плавное и гибкое применение политик, отчетность и контроль. Конечно, чтобы максимально использовать это, требуется исправная Active Directory и логическая иерархия. Также рекомендуется очень глубокое понимание среды, защищенной с помощью AppLocker; в то время как AppLocker имеет возможность автоматического обнаружения, максимально точное и явное определение правил обеспечивает максимально безопасную работу.

Для организаций с надежной стратегией управления исправлениями, надежной антивирусной стратегией и хорошей стратегией мониторинга, которые хотят предоставить дополнительные возможности, особенно начиная с более «специальных» сценариев, AppLocker является победителем. Как только вы освоите «основы», считайте это частью вашей стратегии Windows 7 и Windows Server 2008.