Анонимные соединения

Зачем защищаться от анонимных подключений

В те времена, когда безопасность была второстепенной и даже второстепенной задачей, компьютеры использовали анонимные соединения для выполнения множества различных задач. Проблема в том, что эти задачи были защищены, хотя доступ не был запрещен или удален. Таким образом, есть много путей к вашему компьютеру с разных сторон, о которых вы, возможно, даже не подозреваете.

Что может сделать анонимное соединение?

Я уверен, что я получил ваше внимание сейчас! Вопрос, который должен быть у вас на кончике языка, должен звучать так: «Что может сделать кто-то, если он получит анонимный доступ к моему компьютеру?» Конечно, ответ «это зависит!» Это зависит, потому что это основано не только на том, что они получают от вашего компьютера, но и на том, что они могут с ним делать.

Основная информация, которую кто-то может получить с вашего компьютера при анонимном подключении, включает в себя:

- Список пользователей с вашего компьютера, включая Active Directory

- Список групп с вашего компьютера, включая Active Directory

- SID для учетных записей пользователей

- Учетные записи пользователей для SID

- Список общих ресурсов с вашего компьютера

- Политики учетной записи с вашего компьютера

- Имя NetBIOS с вашего компьютера

- Доменное имя, с которым связан ваш компьютер

- Список доменов, которым доверяет ваш домен

Как установить анонимное соединение

Анонимное соединение — это не то, что вы можете сделать случайно. Синтаксис не настолько прост, чтобы любой мог установить соединение. Дело в том, что если у вас есть анонимные подключения к вашим серверам, кто-то преднамеренно пытается собрать информацию, и вам необходимо принять немедленные меры.

Метод, который в основном используется для создания анонимного соединения, заключается в использовании команды net use. Команда net use позволяет вам установить соединение с определенным общим ресурсом на сервере. Синтаксис будет выглядеть примерно так:

Чистое использование \10.10.10.10ipc$ /u:"" ""

Здесь вы можете заменить IP-адрес 10.10.10.10 на IP-адрес сервера, к которому вы обращаетесь, или NetBIOS-имя компьютера. В некоторых случаях вы даже можете получить список всех компьютеров, к которым вы можете подключиться, выполнив следующую команду:

Сетевой вид /домен:имя домена

Получив имена компьютеров или IP-адреса компьютеров, вы можете попытаться установить анонимные подключения с помощью приведенной выше команды или любого «хакерского» инструмента, который использует анонимный доступ.

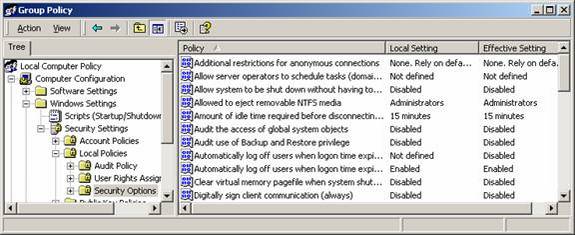

Как Windows 2000 защищала от анонимных подключений

Microsoft уже давно знает о проблеме анонимного доступа. Для Windows 2000 они реализовали параметр объекта групповой политики, который позволял вам контролировать, как и может ли пользователь создавать анонимное подключение к вашему компьютеру. Этот параметр находится в разделе «Конфигурация компьютера» любого объекта групповой политики. Если вы перейдете ниже «Конфигурация компьютера» в «Параметры Windows | Настройки безопасности | Местные политики | Security Options, вы увидите, что первая политика GPO связана с анонимными подключениями, как показано на рисунке.

Рисунок 1: Политика GPO в отношении анонимных подключений

Эту политику можно настроить на три разных уровня: 0, 1 и 2. Эти уровни отображаются в редакторе политик немного по-разному, что объясняется ниже. Изменяемое значение реестра — HKLMSystemCurrentControlSetControlLsaRestrictAnonymous. Вот объяснение настроек и того, от чего они защищают.

Уровень 0: «Нет. Полагаться на разрешение по умолчанию»

Это не ограничивает любые анонимные соединения. Это очень небезопасная настройка, но она также используется по умолчанию на компьютере или в домене Windows 2000.

Уровень 1: «Не разрешать перечисление учетных записей или акций SAM»

Это сделано для того, чтобы не допустить анонимного доступа к SAM или общим ресурсам. Однако здесь есть небольшая проблема, что это не защищает от всех способов доступа к SAM или общим ресурсам из анонимного подключения. Этот параметр, по сути, не более безопасен, чем параметр уровня 0.

Уровень 2: «Нет доступа без явных анонимных разрешений»

Это запретит любой доступ для анонимных соединений, получающих доступ к SAM или общим ресурсам. Этот параметр не рекомендуется из-за влияния, которое он оказывает на клиенты нижнего уровня и приложения, использующие анонимные соединения.

Замечание о доступе уровня 2 в Windows 2000 заключается в том, что он не предназначен для домена смешанного режима. Если для этой политики установлено значение 2 для домена смешанного режима, вы увидите проблемы со следующими областями:

- Компьютеры Windows 9x и Windows NT не смогут установить безопасный канал входа в сеть.

- Доверенные домены Windows NT не смогут установить безопасный канал входа в сеть.

- Пользователи компьютеров Windows NT не смогут изменить свои пароли.

- Служба браузера не будет работать на всех компьютерах, где для этого уровня установлено значение 2.

Как Windows 2003 защищает от анонимных подключений

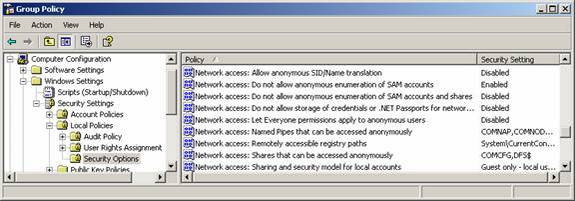

Когда появился сервер 2003, произошли определенные изменения в отношении управления анонимными соединениями. Старая политика анонимных групповых политик Windows 2000 все еще существовала (в некотором роде), но она сопровождалась множеством других параметров политики. Настройки приветствуются, особенно с учетом плохого контроля над анонимными подключениями, предоставляемого Windows 2000. Основная проблема в том, что описания, документация и особенности каждой настройки были не очень понятными.

На рис. 2 показаны параметры анонимного управления в объекте групповой политики из среды Windows Server 2003. Ниже приведен список всех параметров, непосредственно управляющих анонимными подключениями, а также описание того, что контролирует политика.

Рисунок 2. Windows Server 2003 лучше контролирует анонимные соединения

Доступ к сети: Разрешить преобразование анонимного SID/имени — эта политика контролирует возможность анонимного пользователя получить SID пользователя, зная имя, или наоборот. С такими инструментами, как user2sid и sid2user, предоставление этого доступа может быстро выдать встроенное имя администратора.

Сетевой доступ: Разрешить применение всех разрешений к анонимным пользователям — эта политика контролирует доступ, который анонимные пользователи когда-то подключали. В предыдущих версиях Windows анонимным пользователям предоставлялся SID для группы «Все» в маркере проверки подлинности, что позволяло им получать доступ ко всему, к чему имела доступ группа «Все». В Server 2003 конфигурация по умолчанию заключается в удалении SID группы «Все» из токена, созданного для анонимного пользователя. Это обеспечивает дополнительную защиту для анонимных пользователей, пытающихся получить доступ к ресурсам. После установки этой политики анонимные пользователи смогут получить доступ только к тем ресурсам, для которых анонимный пользователь получил явное разрешение.

Доступ к сети: не разрешать анонимное перечисление учетных записей SAM — эта политика предназначена для предотвращения анонимных подключений от перечисления списка учетных записей пользователей из локального SAM (рядовые серверы и рабочие столы) и контроллеров домена Active Directory.

Доступ к сети: не разрешать анонимное перечисление учетных записей и общих ресурсов SAM. Эта политика продвигает предыдущую политику на один шаг вперед, не только запрещая перечисление учетных записей пользователей из SAM, но и общих ресурсов на целевом компьютере. Отрицательные общие ресурсы включают стандартные, скрытые и скрытые административные общие ресурсы.

Существуют и другие параметры, которые управляют анонимными подключениями к определенным общим ресурсам, именованным каналам и т. д. Обычно они не так эффективны, как описанные выше параметры для предотвращения анонимного подключения к компьютеру Windows.

Вывод

По умолчанию ваши компьютеры Windows не защищены от анонимных подключений. Существуют настройки, помогающие управлять этими соединениями, но они более эффективны на компьютере под управлением Windows Server 2003. Если вы проявите должную осмотрительность и протестируете эти настройки в своей производственной сети, вы обнаружите, что у вас есть некоторый контроль над этими анонимными соединениями. Если вы все еще работаете с компьютерами под управлением Windows 2000, вы можете подумать о переходе на Windows Server 2003, хотя бы по какой-либо другой причине, чтобы ограничить эти анонимные соединения.