5 основных причин безопасности для использования Windows Vista

Я не могу не согласиться с кем-либо, кто опасается перехода с текущей операционной системы Windows для настольных компьютеров, которая установлена на настольных компьютерах большинства ваших пользователей, на Windows Vista. Мы все видели или слышали ужасные истории о прошлых обновлениях операционной системы. Приложения не работают, драйверы недоступны, пользователи плохо адаптируются… и т. д. Что ж, в Vista действительно проявляются некоторые из этих проблем. Тем не менее, есть некоторые веские причины для безопасности, чтобы сделать этот шаг. На самом деле, я собираюсь предложить вам немедленно перейти к ИТ-персоналу! В этой статье описываются 5 основных причин, связанных с безопасностью, для перехода на Windows Vista для всех пользователей в среде. Причины уважительные и очень разумные.

UAC для обычных пользователей

Управление учетными записями пользователей (UAC) претерпело множество итераций и изменений имени в течение периода бета-тестирования Windows Vista (кодовое название Longhorn). Цели решения проблем конечных пользователей были высокими, а результаты — разумными. Если ваша цель для UAC — устранить ошибку LUA (доступ с наименьшими привилегиями пользователя), вам следует перейти к пункту номер два. UAC никоим образом не устраняет ошибку LUA. Если вы не знакомы с ошибкой LUA, это проблема, вызванная плохо закодированными приложениями, которые вынуждают пользователей быть локальными администраторами для запуска приложений. Есть исправления ошибки LUA, если вы зайдете на XYZ, вы найдете статьи, написанные для решения этой проблемы.

Что UAC делает для конечных пользователей, так это защищает их от вредоносного ПО, рекламного ПО и других некорректно работающих приложений, работающих в фоновом режиме. Все мы знаем, что конечные пользователи будут нажимать почти на каждую кнопку-переключатель, читать каждое электронное письмо и устанавливать любое «забавное или юмористическое» приложение. UAC доступен для защиты компьютера от конечного пользователя. Ключом к UAC является то, что любое действие, требующее «административных привилегий», будет запрашивать у пользователя необходимые учетные данные. Если пользователь не является администратором, задача не может быть выполнена!

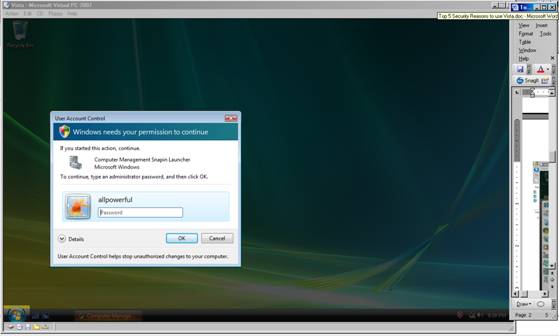

Приглашение, которое увидит конечный пользователь, запрашивает учетные данные администратора, как показано на рисунке 1.

Рисунок 1: UAC запрашивает у конечного пользователя «учетные данные администратора»

Если пользователь не является локальным администратором, это диалоговое окно нельзя настроить. В соответствии с передовой практикой эти две альтернативы также не должны предоставляться. Во-первых, необходимо предоставить конечному пользователю учетные данные локального администратора. Если вы сделаете это, вы предоставите пользователю локальный административный доступ, что не лучше, чем предоставление учетной записи конечного пользователя административных полномочий. Второй вариант, заключающийся в том, что администратор приходит и вводит учетные данные пользователя для выполнения задачи, также не идеален. Представьте себе мир, в котором 10 000 пользователей нуждаются в «физическом» администраторе для ввода учетных данных. Это вызовет массовую истерию и беспредел.

Решение этой проблемы состоит в том, чтобы сообщить пользователю, что он не может установить «необходимое» приложение с помощью некоторой процедуры. Затем ИТ-персонал может предоставить решение для предоставления пользователю доступа к приложению. Решения, которые приходят на ум, включают использование групповой политики, Specops Deploy, XYZ для установки приложения. Если пользователю нужны права администратора для запуска приложения, теперь вам нужно обратиться к статье, на которую я ссылался ранее в XYZ.

UAC защищает пользователя не только от локальной установки приложений или виджетов, но и от атак из Интернета. Веб-сайты в Интернете могут быть очень скрытными в доставке и выполнении вредоносного и рекламного ПО. В Windows Vista и UAC компьютер всегда будет помечать любую активность, происходящую с системными файлами и реестром на компьютере. Ваши конечные пользователи будут уведомлены, когда модификация будет инициирована атакующим веб-сайтом или приложением.

UAC для администраторов

UAC — хорошее решение для конечных пользователей, но идеальное решение для администраторов. Это будет включать всех, кто имеет членство в локальной группе администраторов для рассматриваемого рабочего стола. Для таких пользователей важна защита от злоумышленников. Если вы являетесь администратором, локальным или доменным, вам необходимо принять все меры для защиты вашего компьютера и сети.

Подобно конечному пользователю, о котором мы только что говорили, локальные администраторы могут быть защищены от вредоносного ПО, рекламного ПО и нежелательных веб-приложений. Однако разница в том, что локальный администратор имеет локальный административный доступ… если только он не использует UAC!

Определение LUA выглядит следующим образом (которое определено Министерством обороны США):

«[Принцип наименьших привилегий] требует, чтобы каждому субъекту в системе был предоставлен наиболее ограничивающий набор привилегий (или самый низкий уровень допуска), необходимый для выполнения разрешенных задач. Применение этого принципа ограничивает ущерб, который может возникнуть в результате несчастного случая, ошибки или несанкционированного использования [включая вредоносные программы]».

Примечание. Эта цитата взята из Критериев оценки доверенной компьютерной системы Министерства обороны (DOD-5200.28-STD) или из оранжевой книги».

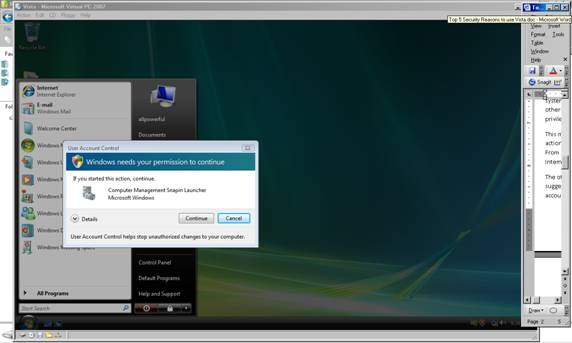

Фантастическая реальность UAC заключается в том, что независимо от того, кто входит в систему, включая пользователя с правами администратора предприятия, при входе на компьютер с Windows Vista они являются обычными пользователями. Так будет до тех пор, пока не будет запущена задача, требующая прав администратора. В этом случае появится диалоговое окно с запросом на подтверждение выполнения задачи, как показано на рисунке 2.

Рисунок 2: UAC запрашивает у администратора разрешение на запуск задачи

Разница между этим диалоговым окном и диалоговым окном для конечного пользователя заключается в том, что учетные данные не требуются. Пользователь, вошедший на компьютер с Windows Vista, «является администратором»! Таким образом, они предоставляют системе возможность выполнять задачу, требующую повышенных привилегий. Это означает, что до этого момента и для всех остальных задач они остаются обычным пользователем. Только для выполнения поставленной задачи им будут предоставлены повышенные привилегии, если они согласятся на повышение прав, предоставленное UAC.

Это означает, что с системными файлами или реестром ничего не может произойти без уведомления пользователя об этом действии. Это защитит администратора от всех приложений, которые пытаются работать за кулисами. Исходя из личного опыта, это включает в себя даже самые надежные веб-сайты, которые мы все используем и которым доверяем в Интернете.

Другое преимущество, которое это дает, заключается в том, что больше не требуются учетные записи с двумя администраторами. В течение многих лет я предлагал в качестве наилучшей практики наличие двух учетных записей пользователей для администраторов домена. Одна учетная запись имеет ограниченные стандартные права пользователя. Эта учетная запись должна использоваться для рутинных задач, которые необходимо выполнять в течение дня, таких как проверка электронной почты, написание заметок и другие рутинные задачи сотрудников. Другая учетная запись пользователя должна иметь права администратора. Эту учетную запись следует использовать для сетевых задач, требующих прав администратора. Это может включать в себя модификации Active Directory, DNS, маршрутизаторов и т. д. Разделение обязанностей защищает сеть и рабочие столы пользователей от атак со стороны тех, кто хочет нанести ущерб или саботировать среду.

Все эти меры безопасности способствуют общему преимуществу защиты компьютера от приложений, вредоносных программ, рекламного ПО и т. д., которые пытаются получить доступ к реестру, системным файлам и другим защищенным областям компьютера за кулисами. Попытки все равно будут предприняты, но, поскольку администратор является обычным пользователем, попытки будут неудачными, и будет показано диалоговое окно с запросом разрешения.

Сбросить пароль локального администратора

В сочетании с преимуществами, предоставляемыми UAC, если у вас есть Windows Vista и хотя бы один контроллер домена Windows Server 2008, вам будут доступны новые параметры групповой политики. Эти новые параметры относятся к новому типу параметров политики, которые называются предпочтениями групповой политики.

Предпочтения групповой политики добавляют более 3000 настроек и некоторую помощь в обеспечении безопасности, чего раньше не было ни у одного другого инструмента. Два основных параметра безопасности, которыми управляют предпочтения, влияют на локальный SAM ваших рабочих столов Windows Vista.

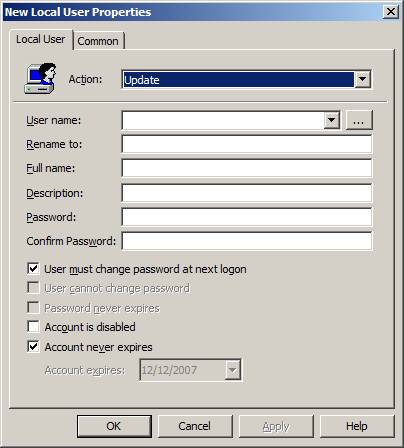

Во-первых, это возможность сбросить пароль локального администратора через объект групповой политики. Этот параметр довольно прост, как показано на рис. 3. Настоящее преимущество этого параметра заключается в том, что он применяется во время фонового обновления групповой политики. С этим преимуществом вы можете подать заявку

Рисунок 3: Предпочтение групповой политики для управления паролем локального администратора

Управление членством в группе локальных администраторов

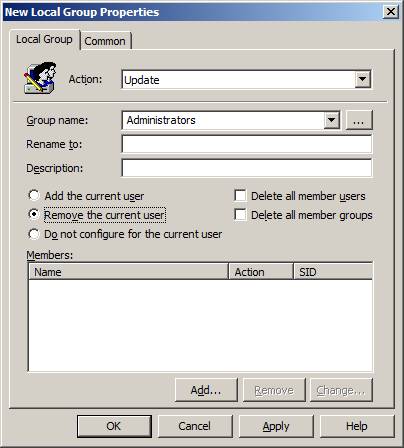

Второй параметр, над которым настройки групповой политики обеспечивают контроль, — это членство в локальной группе администраторов. Здесь ключевым элементом управления является удаление учетной записи пользователя из локальной группы администраторов, чтобы помочь в переходе к доступу пользователей с наименьшими правами (LUA).

Здесь параметр политики — это просто флажок для локальной групповой политики, как показано на рисунке 4.

Рисунок 4: Локальная групповая политика, используемая для удаления пользователя из группы «Администраторы»

Как и параметр для пароля администратора, этот параметр также применяется при фоновом обновлении групповой политики. При применении обоих этих параметров безопасность компьютеров с Windows Vista может быть значительно повышена в течение одного 90-минутного цикла обновления групповой политики.

Расширенная безопасность брандмауэра

Windows 2000 и Windows XP поставлялись с формами брандмауэра, которые удовлетворяли некоторым потребностям, но не всем. В сочетании с брандмауэром Windows XP также обеспечивала возможность использования политик IPSec. Проблема с этими решениями заключалась в том, что их было трудно совместить, так как технологии было довольно сложно настроить, особенно IPSec.

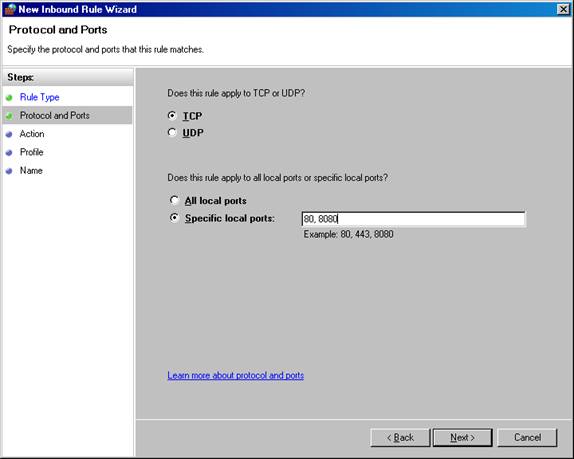

Теперь есть гораздо более простая функция брандмауэра Windows, которая объединяет две технологии вместе. Новая расширенная безопасность брандмауэра Windows обеспечивает контроль над входящим и исходящим трафиком. Порты, службы и приложения теперь можно легко и детально контролировать. На рис. 5 показано обычное диалоговое окно для управления одним из входящих правил.

Рисунок 5. Расширенная безопасность для входящего правила брандмауэра Windows

Резюме

Windows Vista предоставляет некоторые дополнительные функции и меры безопасности, благодаря которым переход стоит потраченного времени и денег. Если вы являетесь администратором и переходите на Windows Vista, это настоятельно рекомендуется. UAC для Windows Vista предоставляет решение LUA для администраторов. Для обычных пользователей UAC и другие элементы управления безопасностью обеспечивают гораздо более высокий уровень безопасности, а также являются основой для достижения LUA для стандартных пользовательских рабочих столов.