5 основных параметров безопасности в групповой политике для Windows Server 2008

С более чем 5000 параметров в недавно улучшенной и расширенной групповой политике, поставляемой с Windows Server 2008, может быть немного сложно думать о том, какие параметры наиболее важны для вас и вашей сети. Microsoft действительно вышла за рамки служебного долга с некоторыми настройками, поскольку они устраняют проблемы и защищают компьютеры, как мы всегда хотели, но никогда раньше не имели таких инструментов. Внедрение этих параметров безопасности для ваших настольных компьютеров повысит общую безопасность за счет уменьшения доступной поверхности атаки. Некоторые настройки поддерживают только Windows Vista, а другие обратно совместимы с Windows XP SP2.

Управление членством в группе локальных администраторов

Одной из самых небезопасных настроек, которые могут быть предоставлены конечному пользователю, является локальный административный доступ. Добавляя учетную запись пользователя в локальную группу администраторов, пользователь получает почти полный контроль над своим рабочим столом. Пользователь может выполнять практически любые действия, даже если сеть настроена на запрет этого доступа. Действия, которые может выполнять пользователь благодаря локальному административному доступу, включают, помимо прочего, следующее:

- Удалить их компьютер из домена

- Изменить любой параметр реестра

- Изменить разрешения для любой папки или файла

- Измените любой системный параметр, включая параметры, находящиеся в файлах в папке «Система».

- Установите любое приложение

- Удаление приложений, исправлений безопасности или пакетов обновлений

- Доступ к любому веб-сайту, разрешенному брандмауэром

- Загрузите и установите элементы управления ActiveX, веб-приложения или другие вредоносные приложения, загруженные из Интернета.

Несмотря на то, что для работы определенных приложений необходимо, чтобы пользователи работали от имени администратора, этот тип доступа очень опасен и подвергает рабочий стол и всю сеть потенциальным нарушениям безопасности и атакам.

С помощью групповой политики Windows Server 2008 текущий пользователь может быть удален из локальной группы администраторов с помощью всего одной простой политики. Этот параметр управляет Windows XP SP2 и более поздними операционными системами. Этот параметр относится к новым параметрам предпочтений групповой политики. Чтобы получить доступ к этому параметру, откройте объект групповой политики и разверните:

Конфигурация пользователяНастройкиПанель управления

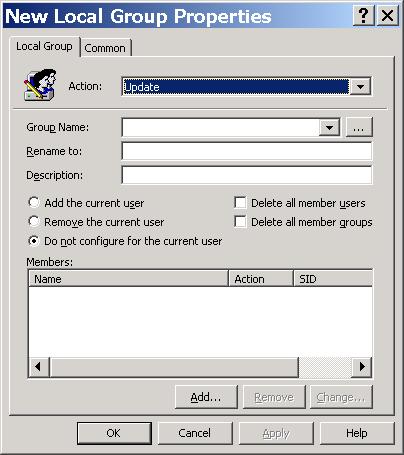

Затем щелкните правой кнопкой мыши Локальные пользователи и группы. В меню нажмите «Создать — локальная группа». Появится следующее диалоговое окно, как показано на рисунке 1.

Рисунок 1: Предпочтение групповой политики для локальной группы

Чтобы настроить политику, введите «Администраторы» в текстовое поле «Группа», затем установите флажок «Удалить текущего пользователя». При следующем фоновом обновлении групповой политики все учетные записи пользователей, которые находятся под управлением объекта групповой политики, в котором настроен этот параметр, будут удалены из локальной группы администраторов на компьютере, на котором они вошли в систему.

Сбросить пароль локального администратора

В сочетании с первым параметром групповой политики важно также сбросить пароль локального администратора. Это связано с тем, что пользователь имел административные привилегии перед удалением их из локальной группы администраторов, поэтому он мог сбросить пароль учетной записи администратора на то, что ему известно.

Поэтому после удаления учетной записи пользователя из локальной группы администраторов необходимо сбросить пароль учетной записи локального администратора. Если эту настройку можно выполнить одновременно с удалением учетной записи пользователя, у пользователя не будет возможности узнать или изменить новый пароль локального администратора.

Этот параметр управляет Windows XP SP2 и более поздними операционными системами. Этот параметр относится к новым параметрам предпочтений групповой политики. Чтобы получить доступ к этому параметру, откройте объект групповой политики и разверните:

Затем щелкните правой кнопкой мыши Локальные пользователи и группы. В меню нажмите «Создать — Локальный пользователь». Появится следующее диалоговое окно, как показано на рисунке 2.

Рисунок 2: Предпочтение групповой политики для локального пользователя

Чтобы настроить политику, введите «Администратор» в текстовое поле «Имя пользователя», затем введите новый пароль в текстовое поле «Пароль», подтвердив пароль в текстовом поле «Подтверждение пароля». При следующем фоновом обновлении групповой политики для всех учетных записей компьютеров, находящихся под управлением объекта групповой политики, в котором настроен этот параметр, будет сброшен пароль локального администратора.

Брандмауэр Windows в режиме повышенной безопасности

В прошлом как пользователи, так и администраторы воздерживались от размышлений о брандмауэре Windows из-за ограниченных возможностей по сравнению с другими продуктами. Теперь брандмауэр Windows поставляется с расширенными настройками безопасности, которые наверняка вызовут у некоторых удивление.

Новые расширенные функции безопасности брандмауэра Windows включают не только фильтрацию входящего и исходящего трафика, но и IPSec.

Эти параметры могут управлять только Windows Vista, которая является единственной настольной операционной системой, включающей эти параметры. Этот параметр относится к области безопасности в рамках групповой политики. Чтобы получить доступ к этому параметру, откройте объект групповой политики и разверните:

Конфигурация компьютераПолитикиПараметры WindowsПараметры безопасностиБрандмауэр Windows в режиме повышенной безопасностиБрандмауэр Windows в режиме повышенной безопасности

Когда вы развернете политику, вы увидите три узла:

- Входящие правила

- Исходящие правила

- Правила безопасности подключения

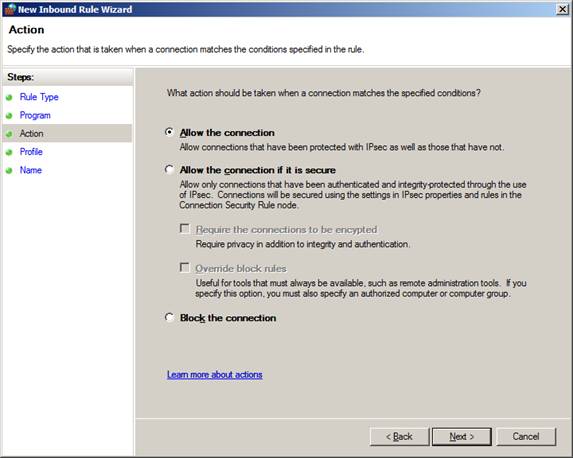

Если щелкнуть правой кнопкой мыши любой из параметров, можно выбрать параметр «Новое правило», который для входящего правила показан на рисунке 3.

Рисунок 3. Один из многих экранов мастера правил для входящих подключений.

ОАК

Контроль учетных записей пользователей (UAC) дает возможность защитить компьютер, на котором зарегистрированы пользователь и администратор. По моим исследованиям и испытаниям, UAC идеально подходит для всех администраторов и может быть хорошим решением для обычных пользователей. Поскольку UAC заставляет всех пользователей быть обычными пользователями для всех задач, это помогает защититься от любого приложения или вируса, пытающегося выполнить запись в защищенные области компьютера. Он делает это, запрашивая у пользователя диалоговое окно каждый раз, когда осуществляется доступ к защищенной области компьютера. Это может быть доступ к приложению, установка приложения, изменение реестра, запись в системный файл и т. д.

Это идеально подходит для всех администраторов, поскольку теперь они могут использовать одну учетную запись пользователя для своих повседневных задач, как для ИТ, так и для личного использования. Для обычных пользователей единственный способ, при котором UAC будет работать хорошо, — это если все приложения, работающие на рабочем столе, могут запускаться без необходимости учетных данных администратора. В этой ситуации пользователь может выполнять все функции и запускать все приложения как обычный пользователь. Затем, если необходимо выполнить задачу, требующую административного доступа, они могут получить помощь от кого-то из службы поддержки или администратора.

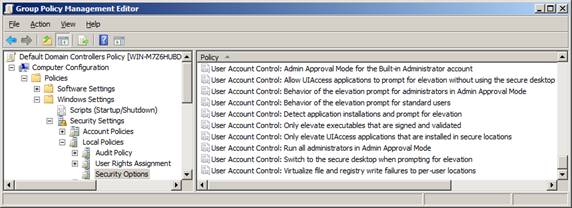

Параметры, управляющие контролем учетных записей, можно найти в , которые можно увидеть на рисунке 4.

Рисунок 4: Параметры групповой политики для управления UAC

Дополнительная информация об ОАК

Политика паролей

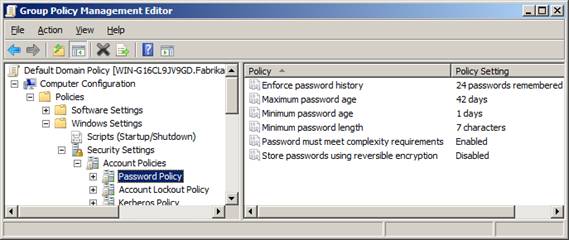

Несмотря на то, что пароли не так уж привлекательны в качестве параметра безопасности, возможность управления паролями с помощью групповой политики не может быть исключена из списка пяти лучших. Windows Server 2008 по-прежнему использует групповую политику для определения начальных параметров политики учетных записей, которые не изменились со времен Windows 2000. Параметры изначально настраиваются в политике домена по умолчанию, но их можно задать в любом объекте групповой политики, связанном с доменом. Единственное, что нужно иметь в виду, это то, что объект групповой политики, содержащий параметры политики учетной записи, должен иметь наивысший приоритет среди всех объектов групповой политики, связанных с доменом.

Параметры, которые вы можете настроить, включают параметры, показанные на рис. 5, и параметры, показанные в таблице 1.

Рисунок 5: Настройки политики паролей в политике домена по умолчанию

Ниже приведены некоторые рекомендации по настройке этих политик.

Настройка политики | Минимальное значение | Безопасная стоимость |

Минимальный срок действия пароля | 1 | 1 |

Максимальный срок действия пароля | 180 | 45 |

Минимальная длина пароля | 8 | 14+ |

Сложность пароля | Включено | Включено |

Таблица 1

Если вы хотите установить новые детализированные параметры политики паролей, обратитесь к следующим статьям на сайте www.windowsecurity.com.

- Настройка детальных параметров пароля в Windows Server 2008, часть 1

- Настройка детальных параметров пароля в Windows Server 2008, часть 2

Резюме

Параметры групповой политики Windows Server 2008 впечатляют. Имея более 5000 настроек, вам не надоест тот потенциал, который у вас есть для управления компьютерами в вашей среде. Из этих 5000+ настроек важно обеспечить безопасность для всех компьютеров и пользователей. Если вы воспользуетесь преимуществами настроек, показанных в этой статье, у вас будет более безопасная среда рабочего стола и сеть в целом.