2016: Год атак программ-вымогателей

Кибератаки с использованием программ-вымогателей появились в 2016 году как самые известные, разрушительные и отвратительные киберпреступления, поражающие предприятия, а также малый и средний бизнес. Он также стал годом самых успешных атак на вас, отдельного пользователя, когда киберпреступники сосредоточились на том, чтобы захватить ваши данные и удерживать их с целью получения выкупа.

К сожалению, нет специализированного спасательного подразделения, которое могло бы напасть и спасти вас от онлайн-преступников и их кибератак программ-вымогателей.

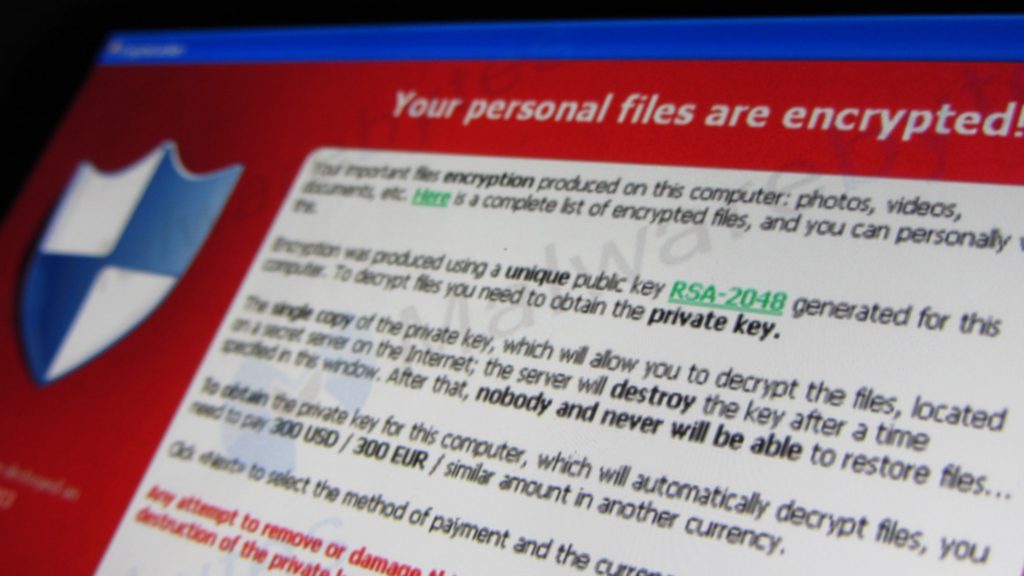

Программы-вымогатели — это относительно новая категория вредоносных программ, которые шифруют файлы на зараженном компьютере и подключенных дисках. После успешной атаки пользователь больше не может получить доступ к своим данным, включая фотографии, документы и любые другие файлы на целевых дисках или корпоративных файловых системах.

Когда атака и связанный с ней процесс шифрования завершены, киберпреступники требуют уплаты выкупа. Теоретически, если целевой пользователь или компания вносит эту сумму, они получают доступ к программе, которая восстанавливает их файлы. Как и при любом требовании выкупа, нет абсолютно никаких гарантий, что вы получите это программное обеспечение или что оно работает.

Среди самых опасных программ-вымогателей, выпущенных в 2016 году, были Locky и Mamba. В ходе недавней широко разрекламированной атаки программы-вымогателя Mamba киберпреступники заразили и захватили корпоративные компьютерные системы, используемые для работы системы общественного транспорта Сан-Франциско.

Атака вынудила Управление муниципального транспорта Сан-Франциско (SFMTA) открыть ворота и позволить пассажирам ездить бесплатно.

Cybersecurity Ventures прогнозирует, что глобальные ежегодные расходы на киберпреступления вырастут с 3 триллионов долларов в 2015 году до 6 триллионов долларов к 2021 году, включая повреждение и уничтожение данных, украденные деньги, потерю производительности, кражу интеллектуальной собственности, кражу личных и финансовых данных, растрату, мошенничество, нарушение нормального хода деятельности после атаки, судебно-медицинское расследование, восстановление и удаление взломанных данных и систем, а также ущерб репутации и бренду.

Какими бы сногсшибательными ни были эти оценки, они всего лишь верхушка айсберга. Оценки киберущерба по всему миру не включают незарегистрированные киберпреступления. Они также не включают дополнительные убытки, такие как гонорары за юридические услуги и связи с общественностью, снижение стоимости акций и публичных компаний, прямо или косвенно связанные с нарушениями безопасности, перебоями в электронной коммерции и других цифровых бизнес-транзакциях, потерей конкурентного преимущества и продолжающимися киберпреступными действиями. расследования для отслеживания украденных данных и денег.

Программа-вымогатель в настоящее время является одной из трех наиболее распространенных угроз киберпреступности, а общая стоимость ущерба, связанного с этими атаками, в 2016 году превысила 1 миллиард долларов, при этом Locky является наиболее распространенным семейством программ-вымогателей.

Итерации программы-вымогателя Locky

Locky добился успеха, используя скрытность, большие поверхности атаки и дорогостоящую тактику вымогательства денег. Поскольку Locky появился в начале 2016 года, сообщество безопасности заметило, что киберпреступники обычно требуют от отдельных пользователей выкуп в размере около половины биткойна (365 долларов США) за ключ для восстановления ваших файлов.

По данным израильской охранной компании Check Point, ранее Locky полагался на вредоносный макрос, встроенный в документы Word, и спам-сообщения, доставляемые с помощью фишинга. Тем не менее, Check Point сообщает, что в последнее время произошло «массовое распространение программы-вымогателя Locky через социальные сети», особенно через Facebook и LinkedIn.

Существующие недостатки безопасности в двух социальных сетях позволяют вредоносным файлам изображений загружать себя на компьютер пользователя. Пользователи, которые замечают загрузку и затем получают доступ к файлу, запускают вредоносный код для установки программы-вымогателя Locky на свои компьютеры.

Анализируя самую последнюю итерацию вектора атаки Locky, Check Point отмечает: «Поскольку все больше людей проводят время на сайтах социальных сетей, хакеры сосредоточили свое внимание на поиске путей на эти платформы». Злоумышленники снова пользуются нашим самым слабым звеном. «Киберпреступники понимают, что эти сайты обычно находятся в «белом списке», и по этой причине они постоянно ищут новые методы использования социальных сетей в качестве хостов для своих злонамеренных действий».

Расшифровка блокировки

Когда Locky захватывает вашу систему, вредоносная программа изменяет все имена файлов на уникальную комбинацию из 16 букв и цифр с новыми расширениями файлов, включая наблюдаемые на сегодняшний день [.]aesir, [.]shit, [.]thor, [.]locky, [.] zepto или [.] odin расширения файлов. Как и предполагалось, киберпреступники изменяют имена файлов, так что становится практически невозможно идентифицировать исходные файлы. Данные жертвы программы-вымогателя шифруются с использованием алгоритмов шифрования RSA-2048 и AES-1024, поэтому для успешной расшифровки требуется закрытый ключ, хранящийся на удаленных серверах и контролируемый киберпреступниками.

После успешного шифрования целевых файлов Locky создает дополнительные файлы [.]txt и _HELP_instructions.html или _WHAT_is.html в каждой папке, содержащей зашифрованные файлы. Программа-вымогатель Locky также заменяет обои рабочего стола страшным изображением. Текстовые файлы и обои содержат одно и то же сообщение, информирующее пользователей о шифровании. В нем говорится, что файлы могут быть расшифрованы только с использованием схемы дешифрования, контролируемой киберпреступниками и стоимостью в половину биткойна.

Чтобы продолжить, жертва должна установить браузер Tor и перейти по ссылке, указанной в текстовых файлах/обоях. На сайте есть пошаговая инструкция по оплате. Во время атаки вредоносное ПО Locky также удаляет все теневые копии томов файлов. В настоящее время нет доступных инструментов, способных расшифровывать файлы, затронутые Locky. Единственное решение, если вас взяли в заложники, — это восстановить ваши файлы из резервной копии.

Борьба с кибербезопасностью

Недавнее исследование, проведенное IBM Security и Институтом ценности бизнеса IBM, включало глобальный опрос руководителей высшего звена в крупных корпорациях, который показал, что только 57% директоров по персоналу сообщают, что проводят обучение сотрудников по вопросам кибербезопасности. Cybersecurity Ventures ожидает, что это число резко возрастет в течение следующих пяти лет, поскольку к 2021 году программы обучения сотрудников станут фундаментальной стратегией киберзащиты.

Обучение сотрудников безопасности сразу укрепит киберзащиту в большинстве компаний. Лоуренс Пингри, директор по исследованиям в Gartner, отмечает, что большая часть утечек данных использует пробелы в знаниях сотрудников, «чтобы с помощью социальной инженерии установить вредоносное ПО или выдать свои учетные данные».

Исследования также показывают, что нет никакой гарантии, что ваши файлы когда-либо будут расшифрованы даже после уплаты выкупа. Платя, вы просто поддерживаете вредоносный бизнес киберпреступников. Вы никогда не должны платить выкуп или пытаться связаться с киберпреступниками, если нет абсолютно никакого другого выхода.

Имейте в виду, что программы-вымогатели, такие как Locky, также распространяются через поддельные обновления программного обеспечения, сети обмена файлами P2P, вредоносные вложения электронной почты и трояны. Чрезвычайно важно поддерживать актуальность установленного программного обеспечения и дважды проверять то, что вы загружаете. Будьте осторожны при открытии вложений электронной почты, отправленных с подозрительных адресов, и используйте законный антишпионский или антивирусный пакет. И, конечно же, избегайте любых файлов из социальных сетей.

Не станьте заложником киберпреступности в 2017 году!