10 лучших настроек безопасности, которые нужно сделать сразу после установки Active Directory

Установка Active Directory не так уж и сложна. Тем не менее, после того, как вы его установите, предстоит еще много работы, которую необходимо выполнить. Первым этапом настройки Active Directory является ее защита. Есть много областей, которые требуют внимания, и множество настроек, которые необходимо изменить, чтобы подготовить его к безопасным действиям в вашей сети. Давайте взглянем на первоначальные настройки, которые вы должны сделать, чтобы обеспечить безопасность Active Directory для вашей сети, прежде чем погрузиться в настройку всей структуры.

Создайте административную учетную запись для себя

После установки Active Directory вы должны немедленно принять меры для защиты своего актива. Вам нужно не только защитить свой новый актив Active Directory, вы должны создать среду, из которой вы сможете безопасно администрировать. Для этого вам потребуется создать новую учетную запись пользователя, которую вы будете использовать при администрировании всего, что связано с Active Directory.

Примечание:

Это означает, что вы НЕ должны использовать встроенную учетную запись администратора для рутинного или обычного администрирования Active Directory!

Как только эта новая учетная запись пользователя будет создана, вам нужно будет добавить ее в группу «Администраторы домена». Поскольку на данный момент у вас есть только один домен, это даст вам возможность делать в этом домене все, что вам нужно.

Примечание:

Имея членство в группе «Администраторы домена» в корневом домене (первый домен в лесу), вы сможете добавлять или удалять пользователей из групп «Администраторы схемы» и «Администраторы предприятия». Таким образом, нет причин иметь членство в этих группах, пока вам не потребуется выполнить действие, требующее этого уровня привилегий.

При создании учетной записи пользователя вы должны сделать пароль длинным и сложным. Это поможет защитить учетную запись от злоумышленников и хакеров. Если пароль слабый, будет слишком просто взломать пароль и получить доступ к домену в качестве администратора.

Установите сложный и длинный пароль для учетной записи администратора

Теперь, когда у вас есть учетная запись для администрирования домена, вы должны максимально защитить встроенную учетную запись администратора. Изначально вам необходимо защитить эту учетную запись паролем. Как минимум, вам нужно сделать пароль к этой учетной записи длинным (желательно от 15 до 20 символов) и сложным. Примеры таких паролей включают:

Обратите внимание, что все они очень длинные и используют как минимум три типа символов в каждом пароле.

Переименуйте учетную запись администратора в первом домене AD.

Этот совет не будет самым техническим или продвинутым из тех, что вы услышите, но вы все равно должны его сделать. Измените имя встроенной учетной записи администратора на другое. Предложения включают аналогичный формат для других учетных записей пользователей (JohnDoe, GatesBill, SLJackson и т. д.). Это поможет защитить учетную запись от рутинных и простаков-хакеров. Конечно, это не изменяет SID для учетной записи, но, по крайней мере, быстрый просмотр списка пользователей не облегчит его обнаружение.

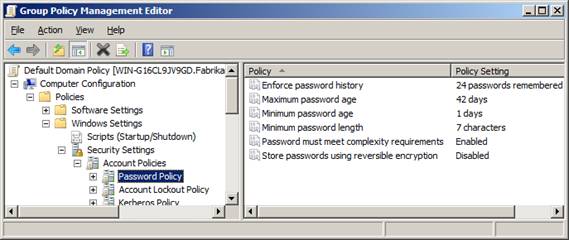

Установите политику паролей в политике домена по умолчанию

Были статьи за статьями, написанные о том, как правильно установить политику паролей для домена, чтобы уменьшить поверхность атаки для злоумышленника. Если эти меры не будут приняты, сеть будет уязвима. Поэтому в Политике домена по умолчанию должны быть установлены параметры Политики паролей, как показано на рисунке 1.

фигура 1

Ниже приведены некоторые рекомендации по настройке этих политик.

Настройка политики | Минимальное значение | Безопасная стоимость |

Минимальный срок действия пароля | 1 | 1 |

Максимальный срок действия пароля | 180 | 45 |

Минимальная длина пароля | 8 | 14+ |

Сложность пароля | Включено | Включено |

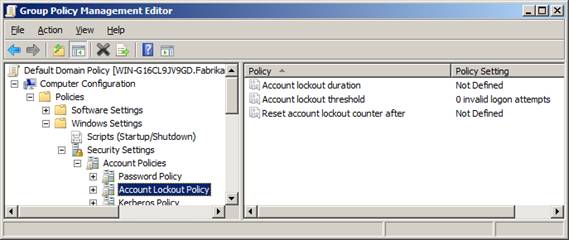

Установите политику блокировки учетной записи в политике домена по умолчанию

Параметры политики блокировки учетной записи долгое время были дискуссионной темой. На самом деле в этом споре есть две стороны. Первая сторона говорит, что пароль должен быть заблокирован от пользователя, если есть 3 или более неудачных попыток ввода пароля. Вторая сторона говорит, что пользователю должно быть предоставлено неограниченное количество попыток ввода пароля для входа в систему, даже если он вообще не помнит свой пароль.

Дебаты довольно просты по своей природе, как и точки зрения каждой стороны. Проблема с блокировкой пароля только после нескольких попыток заключается в том, что злоумышленник или недовольный сотрудник могут заблокировать другие учетные записи, включая ИТ-персонал, руководителей и т. Д., С помощью простого сценария.

Что касается второй стороны, дискуссия заключается в том, что неограниченное количество попыток позволяет злоумышленнику взломать учетную запись, подобрав множество паролей.

С моей точки зрения, возможность почти неограниченного количества попыток ввода пароля лучше и безопаснее. Если вы будете следовать хорошим ограничениям на сложность и длину пароля, для кого-то будет почти невозможно угадать пароль, используя метод, при котором он должен вводить пароль в графический интерфейс или даже прикладывать к нему сценарий. Поэтому я предлагаю, чтобы хорошая безопасная настройка была где-то в сотнях попыток, прежде чем учетная запись будет заблокирована.

На рис. 2 показаны варианты настройки политики блокировки учетной записи.

фигура 2

Создание организационного подразделения для учетных записей пользователей

Чтобы управлять учетными записями пользователей и их настройками на рабочем столе, вам необходимо создать организационную единицу (OU) для учетных записей пользователей. Все учетные записи пользователей по умолчанию расположены в контейнере с именем «Пользователи», с которым не могут быть связаны какие-либо объекты групповой политики (GPO).

Вы не только захотите создать одну организационную единицу для учетных записей пользователей, но в большинстве случаев вам потребуется создать иерархию или логически структурированные организационные единицы для учетных записей пользователей. Это позволит вам контролировать, какие настройки GPO влияют на учетные записи пользователей. Идеи для логических структур OU для учетных записей пользователей включают OU для:

- Такие отделы, как HR, IT, Финансы и т.д.

- Такие регионы, как Северо-Восток, Азия, Филиал 1 и т. Д.

- Должностные роли, такие как менеджеры, руководители, служба поддержки и т. д.

Создать организационную единицу(я) для учетных записей компьютеров

Вы также захотите создать OU для учетных записей компьютеров по той же причине, что и для учетных записей пользователей. Здесь вы захотите рассмотреть типы компьютеров, которые у вас есть, которые могут подпадать под следующие категории:

- Серверы, такие как IIS, Exchange, приложения и т. д.

- Настольные компьютеры, такие как ИТ, HR, мобильные и т. д.

Создайте объект групповой политики и свяжите его с новым подразделением для учетных записей компьютеров.

Чтобы обеспечить безопасность компьютеров, когда они входят в домен, идеально иметь набор параметров безопасности, ожидающих их присоединения к домену. Для этого вам нужно только создать объект групповой политики и связать его с OU для учетных записей компьютеров, которые вы только что создали. Идеи для настроек, которые вы должны включить в объект групповой политики, включают:

- Включить контроль учетных записей

- Сбросить пароль локального администратора

- Управление членством в группе администраторов

- Контролировать анонимные соединения

- Поддерживаемые протоколы проверки подлинности при входе в систему

Правильно настройте DNS для переадресации

Эта настройка понадобится большинству компаний, но не всем. Однако, судя по тому, что я видел в полевых условиях, большинству компаний необходимо немедленно изменить конфигурацию DNS, чтобы разрешить доступ в Интернет, а также защитить DNS, поддерживающий AD. Для этого вам необходимо настроить DNS, поддерживающий среду Active Directory, таким образом, чтобы он перенаправлял все интернет-запросы на DNS-сервер, поддерживающий Интернет. Для этого потребуются следующие настройки:

- Настройте всех клиентов домена на использование DNS на основе AD.

- Настройте DNS-серверы AD для перенаправления запросов на внешние DNS-серверы.

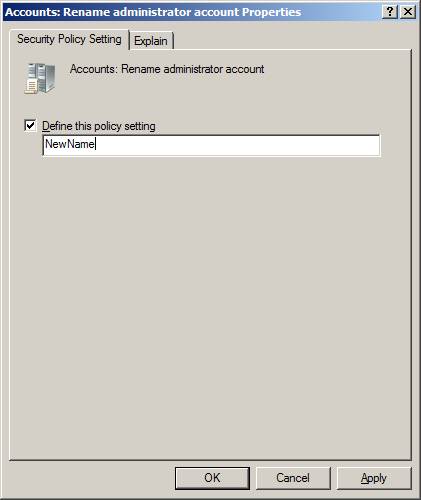

Переименовать все учетные записи администраторов во всех доменах

Вы должны переименовать учетную запись администратора в локальном диспетчере учетных записей безопасности (SAM) для каждого компьютера (сервера и рабочего стола) в домене, а также для каждого нового домена, который вы добавляете в лес. Вы можете сделать это с помощью объекта групповой политики, показанного на рис. 3, что сделает настройку простой и эффективной. Опять же, это не избавит злоумышленника от обнаружения нового имени, но значительно уменьшит вероятность того, что злоумышленники на выходных просто проникнут в систему с именем по умолчанию.

Рисунок 3

Резюме

Когда вы устанавливаете и запускаете Active Directory, вы только начинаете настройку. Чтобы убедиться, что у вас есть стабильная и защищенная Active Directory, вы должны сделать некоторые немедленные настройки, чтобы все было правильно защищено и настроено. Вам необходимо обратиться к администрации домена, включая встроенную учетную запись администратора и учетные записи, которые будут использоваться для ежедневного управления Active Directory. Для управления пользователями и рабочими столами в среде необходимо выполнить настройки, позволяющие защитить пароль пользователя, а также управлять рабочими столами и учетными записями пользователей через групповую политику. Если вы сделаете эти важные настройки, связанные с безопасностью, после установки Active Directory, вы сделаете все возможное, помогая защитить свою сеть и компанию.