10 лучших конфигураций безопасности Windows: где и как! (Часть 2)

- 10 лучших конфигураций безопасности Windows: где и как! (Часть 1)

Введение

А теперь обратный отсчет! В моем последнем выпуске я рассмотрел 5 наиболее важных параметров безопасности, которые вам необходимо установить для вашей среды Windows. Это было здорово и важно, но, честно говоря, эти 5 мне нравятся даже больше. Если вы уверены в определенных технологиях безопасности Microsoft, некоторые из них могут изменить ваше мнение! Я путешествую по миру, обучая администраторов и аудиторов безопасности Windows, и, в свою очередь, их комментарии и дебаты всегда вызывают интересные дискуссии. Поверьте мне, это лучшее место, чтобы понять, как работает технология. Давайте погрузимся прямо в него.

Примечание:

Если вы хотите увидеть первые 5 конфигураций из предыдущей части, вы можете найти их здесь.

6. Удалите использование LanManager

Когда вы рассматриваете все функции безопасности для Windows, вы должны помнить о тех днях, когда аутентификация выполнялась с помощью LanManager или LM, как его иногда называют. Или ты? Что ж, к сожалению, Microsoft все еще поддерживает LM во многих операционных системах, что может привести к значительной «дыре» в вашей стене безопасности от злоумышленников. LM должен быть одним из худших протоколов аутентификации, когда-либо созданных, просто из-за того, как он пытается защитить хэш пароля. Поэтому вам необходимо принять все меры предосторожности, чтобы защитить вашу среду Windows от его использования.

Там будет два разных параметра, которые вы хотите настроить для защиты от использования LM. Первый защищает от LM-хэшей, отправляемых по сети. Второй защищает от хэшей LM, которые хранятся в базе данных учетных записей.

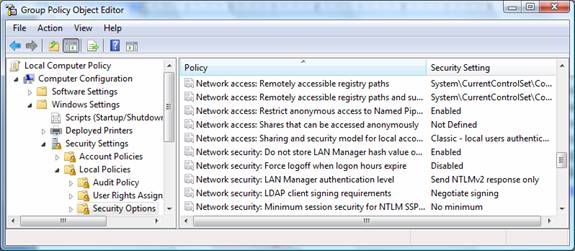

Чтобы защитить первую часть LM, вы можете настроить политику объекта групповой политики. Чтобы установить политику, которую я предлагаю вам разместить в объекте групповой политики, связанном с узлом домена, перейдите в раздел Конфигурация компьютераПолитикиПараметры WindowsПараметры безопасностиЛокальные политикиПараметры безопасности. Здесь вы найдете политику уровня аутентификации LAN Manager, показанную на рисунке 1.

Рис. 1. Уровни аутентификации LAN Manager можно настроить с помощью групповой политики.

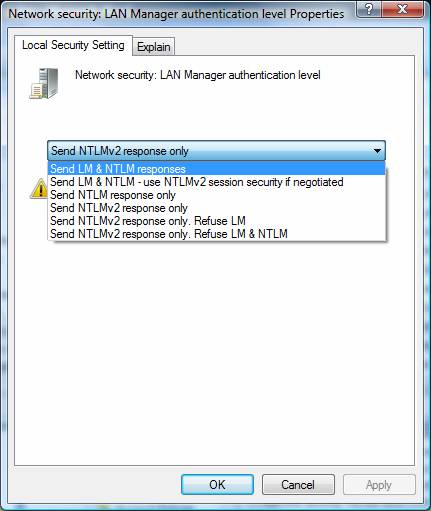

Обратите внимание, что на рис. 1 политика настроена на отправку только ответа NTLMv2. Это уровень 3 из 6 уровней (в нашем случае это на самом деле уровень 4, но уровень 1 называется уровнем 0 из-за значения реестра, которое настраивается при его выборе. Вы также можете возразить, что они называют его уровнем 0, потому что он обеспечивает «нулевую» безопасность!) Вы можете видеть 6 уровней, уровень 0-5, на рисунке 2.

Рисунок 2: 6 уровней аутентификации LAN Manager

В идеале вам нужно настроить уровень 5, отправлять только ответы NTLMv2, отказываться от LM и NTLM, но вы можете обнаружить, что некоторые устаревшие клиенты и/или устаревшее программное обеспечение имеют проблемы с этим параметром. Вам нужно будет протестировать его, прежде чем внедрять его в корпоративной среде.

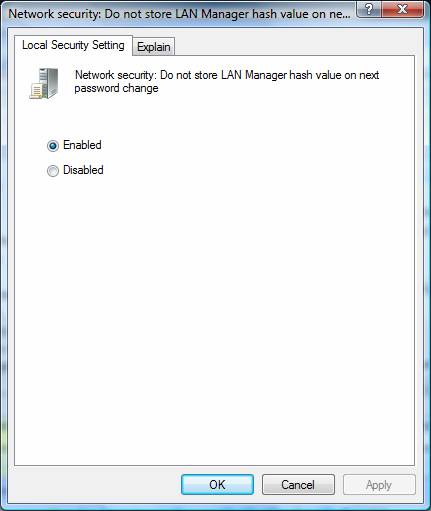

Второй параметр, который вы хотите установить для защиты LM, находится в том же пути GPO. Этот параметр, не настроенный в большинстве версий Windows и Active Directory, помогает защитить хэш LM, поскольку он находится в базе данных Active Directory или локальном диспетчере учетных записей безопасности (SAM) на серверах и настольных компьютерах. Настройка не сохранять хеш-значение LAN Manager при следующей смене пароля показана на рисунке 3.

Рис. 3. Хранение хэша LAN Manager можно контролировать с помощью групповой политики.

У этого параметра есть только два варианта: Включено или Отключено. В идеале вы хотите, чтобы этот параметр был включен. Таким образом, он не будет сохранять хэш-значение LAN Manager в базе данных при следующей смене пароля пользователем.

7. Установите подробные пароли для администраторов

Возможно, это то, чего ждут все, кто читает эту статью. Я точно знаю, что 90% всех администраторов Windows годами хотели эту технологию, и вот она здесь! Эта технология называется « мелкозернистой политикой паролей » (FGPP) и позволяет использовать несколько политик паролей в одном и том же домене Active Directory. Да, это означает, что ИТ-администраторы могут иметь минимальную длину пароля 20 символов! Финансовые пользователи могут иметь минимальную длину пароля 15 символов, а руководители могут иметь минимальную длину пароля 2 символа (это почти все, что они могут обработать! Шутка!).

Вот в чем хитрость… это НЕ настраивается с помощью групповой политики! Вот так; вы настраиваете FGPP в необработанной базе данных AD. Лучший способ сделать это — использовать ADSIEdit.msc, но есть и другие компании, у которых есть решения с гораздо более простыми настройками для их настройки (например, инструмент Specopssoft Password Policy Basic). Для получения дополнительной информации о FGPP ознакомьтесь со статьей Якоба Хайдельберга на WindowSecurity.com.

Тем не менее, я хочу, по крайней мере, рассказать вам о том, что вам нужно, чтобы заставить их работать:

- Каждый контроллер домена должен работать под управлением Windows Server 2008 или более поздней версии.

- Домен должен быть на функциональном уровне Windows Server 2008.

- У вас должны быть все пользователи в отделе, расположенные в группе, как работают разрешения для FGPP.

Существуют альтернативы использованию встроенных политик паролей Microsoft в групповой политике или решения для детальной политики паролей. Эти решения требуют сторонней установки, но они не только заменяют то, что предоставляет Microsoft, но и дают вам гораздо более детальный контроль над паролями. Каждый администратор знает, что базовые средства управления паролями не помогают с передовыми технологиями взлома паролей. Таким образом, такие решения, как Specops Password Policy, дают вам контроль над тем, что делает Microsoft, а также:

- Включение словарного списка слов, которые могут использовать пользователи

- Форсирование 4 из 4 символов в пароле

- Превышение ограничения в 14 символов для пароля

- Создание пользовательских правил для форматирования пароля

- Улучшенная связь с конечным пользователем, когда он пытается ввести сложный пароль, сообщая ему, где он находится рядом и как ему нужно настроить пароль для удовлетворения требований.

Резюме

Забота о LAN Manager может иметь большое значение. Учтите тот факт, что если злоумышленник получит доступ даже к одному пользователю уровня администратора, вся сеть будет скомпрометирована. Поэтому очень важно принять меры предосторожности и выполнить настройки, которые я предлагаю в этой статье. Вам необходимо покрыть обе основы для LAN Manager: перехват по сети и хранение хэша LAN Manger в Active Directory и локальном SAM на каждом рабочем столе и сервере. Очень важно установить хорошую, всестороннюю политику паролей, поэтому Microsoft предоставила вам возможность настраивать подробные политики паролей. Возможность для компании иметь разные политики паролей для одного домена Active Directory должна немедленно обеспечить лучшую безопасность, более детальный контроль и общую экономию средств. Все это, конечно же, избавляет вас от необходимости покупать стороннее решение для установки нескольких доменов Active Directory. В последней части этой серии я расскажу о некоторых технологиях, о которых большинство администраторов даже не подозревают!

- 10 лучших конфигураций безопасности Windows: где и как! (Часть 1)