10 лучших конфигураций безопасности Windows: где и как! (Часть 1)

Введение

Всегда есть топ-10 списков, которые привлекают ваше внимание; и этот не должен быть исключением. Windows предоставляет множество настроек, опций и областей конфигурации. На самом деле это может быть список 100 лучших, но в нем есть место только для 10. Этот список создан в результате многолетнего обучения и задавания себе таких вопросов, как «что делают и чего не делают администраторы, когда речь идет о безопасности?» Похоже, что в этот список администраторы не заглядывают и не настраивают безопасность. Он также включает в себя несколько параметров, которые не так уж хорошо известны, но, безусловно, имеют огромное значение для защиты вашей среды Windows. Я попытался включить ссылки на другие статьи, которые углубляются в тему, на случай, если вы захотите узнать больше о предлагаемом параметре безопасности.

1. Учетная запись службы, ограничивающая вход на рабочую станцию

Поскольку учетные записи служб предназначены для поддержки служб, работающих только на ограниченном числе компьютеров, имеет смысл ограничить область, в которой служба может войти в систему. Это поможет с общей поверхностью атаки на безопасность, а также сузит атаки только до компьютеров, на которых служебной учетной записи разрешен вход в систему, когда она подвергается атаке со стороны самой служебной учетной записи.

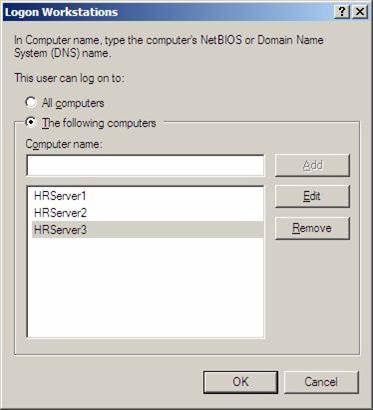

Параметр для ограничения рабочих станций, на которых учетная запись службы может войти в систему, находится там, где настроен пользователь, то есть пользователи и компьютеры Active Directory в Active Directory. Когда вы найдете учетную запись службы, щелкните ее правой кнопкой мыши и выберите свойства. Затем перейдите на вкладку «Учетная запись». Оттуда нажмите кнопку Log On To, которая отобразит диалоговое окно Logon Workstations, показанное на рисунке 1.

Рис. 1. Эта конфигурация позволяет администратору ограничить возможности входа в систему с учетной записью службы.

Для получения дополнительной информации об учетных записях служб перейдите по этой ссылке.

2. Администратор не может получить доступ к компьютеру из сети

Это зависит от того, как вас научили использовать учетную запись администратора. Если вас учил я или другой специалист по безопасности, вы должны знать, что не следует использовать эту учетную запись, если вы не выполняете аварийное восстановление. Таким образом, в этом случае вы будете входить в систему для выполнения восстановления, а не по сети. Если вы можете войти в систему по сети, вы должны использовать учетную запись администратора. Примером параметра безопасности является ограничение учетной записи администратора возможностью входа в систему только локально, а не по сети.

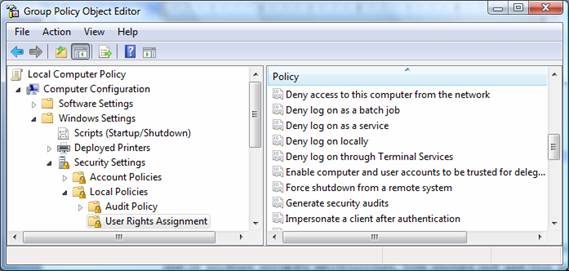

Этот параметр находится в объекте групповой политики, и, конечно же, применяются все правила связывания и применения объектов групповой политики. Вы захотите отредактировать свой объект групповой политики, связанный с соответствующим организационным подразделением, а затем открыть объект групповой политики по следующему пути; Конфигурация компьютера|Настройки Windows|Настройки безопасности|Локальные политики|Назначение прав пользователя|Запретить доступ к этому компьютеру из сети, что видно на рисунке 2.

Рисунок 2: Вы можете ограничить учетную запись администратора, чтобы иметь возможность только локального входа на ваши серверы

Дополнительные сведения по этой теме см. в этой статье на сайте www.WindowSecurity.com.

3. Обеспечьте членство в группе локальных администраторов

Когда вы предоставляете пользователю возможность административного контроля над сервером или рабочим столом, могут происходить странные вещи. По большей части это, как правило, риски безопасности в Интернете. Решение? Удалите администраторов домена и локального администратора из группы локальных администраторов.

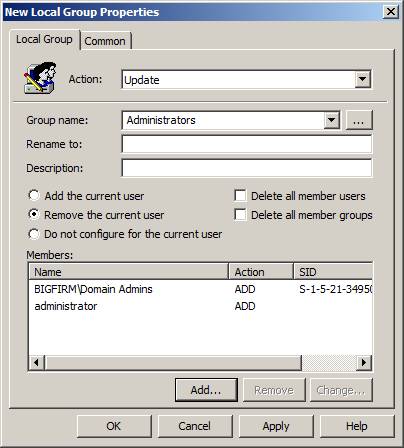

Чтобы обеспечить членство обеих учетных записей в локальной группе администраторов на каждом сервере и рабочем столе, вы можете использовать групповую политику. Вам потребуется получить доступ к настройкам групповой политики и открыть объект групповой политики в следующем узле: Конфигурация компьютераНастройкиПараметры панели управленияЛокальные пользователи и группыНоваяЛокальная группа, как показано на рисунке 3.

Рисунок 3. Убедитесь, что членство в локальной группе администраторов безопасно

Для получения дополнительной информации по этой теме перейдите по следующей ссылке.

4. Сброс пароля локального администратора

С некоторых пор моим любимым вопросом был; «Когда вы в последний раз сбрасывали пароль локального администратора на каждом рабочем столе?» Каждый раз я получаю одни и те же ответы. «Во время установки», «три года назад», «никогда» — все это недопустимо! Это ключевая конфигурация, которую следует решать ежемесячно или ежеквартально. Вы не хотите, чтобы черви, вирусы и злоумышленники имели столько времени против ваших локальных компьютеров, не сбрасывая пароль локального администратора. С настройками групповой политики это стало еще проще!

Чтобы настроить этот параметр, вам потребуется развернуть объект групповой политики, который понимает предпочтения групповой политики.

Примечание:

Как и предыдущую настройку, это необходимо сделать на компьютере под управлением Windows Sever 2008 или Vista с пакетом обновления 1 (SP1), но он обратно совместим с Windows XP с пакетом обновления 2 и Windows Server 2003 с пакетом обновления 1. Перейдите по этой ссылке для получения дополнительной информации по этой теме.

Если вы откроете GPO в редакторе в ConfigurationPreferencesControl Panel SettingsLocal Users and GroupsNewLocal User, как показано на рисунке 4.

Рисунок 4. Вы можете сбросить пароль локального администратора на каждом рабочем столе из одного объекта групповой политики.

Для получения дополнительной информации по этой теме нажмите здесь.

5. Включите UAC для администраторов

Я знаю, я знаю… тебе не нравится UAC. Однако вы обязаны не только установить Vista/7, но и включить UAC для обеспечения максимального уровня безопасности. Конечно, здесь нет времени вдаваться в мельчайшие подробности, но поверьте мне, UAC отлично подходит для администраторов.

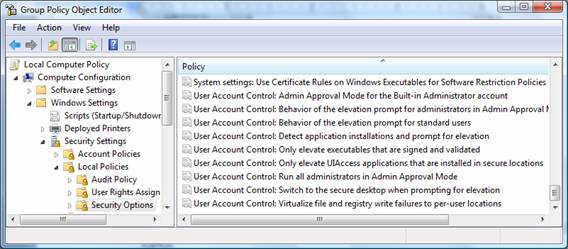

Чтобы настроить этот параметр, вам нужно войти в объект групповой политики в режиме редактирования. Оттуда вы откроете следующий узел: Конфигурация компьютера | Параметры Windows | Параметры безопасности | Локальные политики | Параметры безопасности | Контроль учетных записей пользователей: режим одобрения администратором для встроенной учетной записи администратора и контроль учетных записей пользователей. Поведение запроса на повышение прав для администраторов в режиме одобрения администратором показано на рисунке 5.

Рисунок 5. У UAC есть два параметра, которые определяют, как администраторы будут использовать эту функцию.

Если вам нужна дополнительная информация по теме, ознакомьтесь с этой статьей.

Резюме

Несмотря на то, что многие в ИТ-отрасли любят ругать Microsoft за отсутствие безопасности, ее можно защитить, если администраторы потратят на это время. В этой статье рассматриваются некоторые из наиболее плохо настроенных и труднодоступных (и непонятных) параметров безопасности в Windows. Каждый параметр безопасности повышает безопасность вашей среды Windows. Здесь мы рассмотрели настройки, связанные с учетными записями служб, работающими на ключевых серверах, а также с локальной группой администраторов и учетной записью локального администратора на каждом рабочем столе и сервере в организации. Это мощная конфигурация! В следующем выпуске мы рассмотрим дополнительные параметры безопасности, которые необходимы для настройки, чтобы помочь защитить вашу среду Windows до уровня, которого она заслуживает, и которого вы должны своей компании!