Что такое программно-определяемый периметр (SDP)?

Программно-определяемый периметр (SDP) — это сетевая инфраструктура, которая защищает облачные и локальные центры обработки данных с помощью удаленных возможностей. Цель стратегии SDP состоит в том, чтобы использовать программное обеспечение, а не аппаратное обеспечение, в качестве основы для периметра сети. SDP был создан Cloud Security Alliance в 2013 году как решение для безопасных сетей, сводящее к минимуму опасность утечки данных.

Безопасный доступ к сетевым службам, приложениям и системам в общедоступных и частных облаках, а также в локальной среде обеспечивается SDP, поскольку он скрывает системы в пределах периметра, чтобы другие не могли их видеть, метод SDP часто упоминается как создание « черного облака ».

Программное обеспечение SDP предназначено для обеспечения архитектуры защиты периметра, необходимой для приложений с нулевым доверием и сетевых подключений, ориентированных на рабочую нагрузку, для среднего и крупного бизнеса. Виртуальная граница SDP, окружающая сетевой уровень, не только уменьшает поверхность атаки, но и устраняет столпотворение поставщиков, позволяя выполнять установку на любом хосте без перенастройки сети или блокировки устройства.

Необходимость СДП:

Большинство компаний ранее полагались на подход к обеспечению безопасности, ориентированный на периметр. Эта парадигма безопасности предполагает, что все риски исходят извне компании и что любой, кто имеет доступ к внутренней сети, заслуживает доверия. Этот метод безопасности проверяет весь входящий и исходящий трафик данных и направлен на то, чтобы удерживать злоумышленников снаружи и важные данные компании внутри, размещая решения безопасности по периметру сети. Хотя эта стратегия никогда не была полностью эффективной, появление облачных вычислений и удаленной рабочей силы сделало ее намного меньше.

Сегодня значительные ресурсы и сотрудники компании вынесены за традиционные границы. В результате организациям часто приходится предоставлять другим сторонам доступ к своим внутренним сетям, чтобы конфиденциальные данные могли передаваться за пределы периметра. Теперь проблема состоит в том, чтобы гарантировать, что эти передачи данных безопасны и что они направлены соответствующим получателям. Эту проблему можно решить, используя программно определяемый периметр. Это резко снижает поверхность опасности компании и подверженность киберрискам за счет ограничения доступа к внутренней сети на основе идентификации пользователя.

Особенности СДП:

- Улучшенный пользовательский опыт

- Повышенная безопасность

- Доступ с нулевым доверием

- Снижение риска доступа третьих лиц

- Лучшее масштабирование для удаленного облачного доступа

Архитектура SDP:

Программно-определяемая архитектура периметра состоит из двух компонентов:

- SDP-хост

- SDP-контроллер

SDP-хост

Хост SDP — это сервер, который управляет потоком данных между устройствами и приложениями. Хосты SDP делятся на две категории:

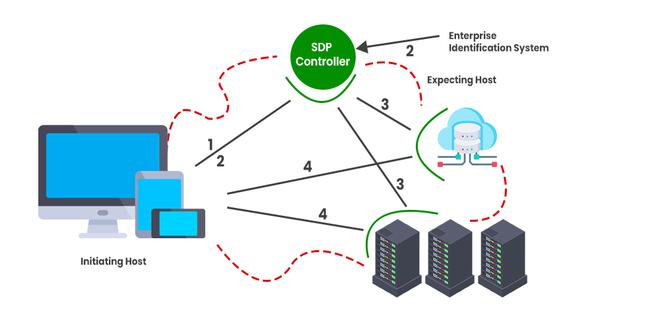

- Инициирующий хост подключается к контроллеру SDP, предоставляя информацию об устройствах, пытающихся подключиться к сети, запрашивая список принимающих хостов и устанавливая TLS-соединение с этими хостами.

- Принимающий узел связывает авторизованные устройства с запрошенными приложениями. Только контроллер SDP и хосты-инициаторы подключены к хосту такого типа.

SDP-контроллер

Система идентификации используется контроллером SDP для идентификации устройств (инфраструктура с открытым ключом, отпечатки пальцев, геолокация, OpenID, Kerberos, Active Directory и т. д.). Он также предоставляет доступ принимающим хостам и обеспечивает соблюдение правил доступа.

Хосты SDP могут взаимодействовать друг с другом, как определено контроллером SDP. Хост SDP может либо инициировать, либо принять соединение. Чтобы определить, к каким хостам они могут подключаться, и инициировать подключение хоста SDP к контроллеру SDP. Только утвержденные сообщения и соединения от контроллера SDP принимаются принимающим хостом SDP.

Шлюзы используются в некоторых топологиях SDP для работы в качестве принимающего узла между двумя подключенными устройствами/пользователями. Все коммуникации и пользователи/устройства защищены за счет зашифрованных соединений — обычно туннеля виртуальной частной сети (VPN) — между контроллерами, хостами и шлюзами.

Платформа SDP:

Технология SDP создает безопасный периметр, изолируя службы от уязвимых сетей с помощью правил. SDP CSA выполняет три цели:

- Он предлагает сеть с воздушным зазором, подготовленную и доступную по требованию.

- Он делит сетевые ресурсы на определенные сетевые периметры.

- Прежде чем подключиться к изолированной службе, она аутентифицирует устройства и пользователей перед утверждением комбинации устройство/пользователь. Неавторизованные устройства и пользователи не могут подключаться к изолированным службам благодаря структуре SDP.

Доверенные устройства получают одноразовое временное подключение к сетевой инфраструктуре после аутентификации. Организации могут использовать программно-определяемое управление для упрощения безопасности приложений и аутентификации пользователей.

Рабочий процесс СДП:

- Инициирующий хост передает многофакторный токен вместе с учетными данными пользователя на контроллер SDP после его получения. Эти учетные данные содержат такую информацию, как тип устройства, геолокация, биометрические данные (для мобильных устройств) и многое другое.

- Поставщик удостоверений получает токен проверки подлинности и учетные данные от контроллера SDP. Этот поставщик услуг генерирует, поддерживает и управляет данными, необходимыми для идентификации пользователя и устройства. Провайдер возвращает права доступа контроллеру SDP, если идентификация прошла успешно.

- Контроллер SDP ищет принимающий хост, который может предоставить пользователю доступ к запрошенному ресурсу. Затем IP-адрес этого узла отправляется на инициирующий узел.

- Инициирующий хост подключается к принимающему хосту через зашифрованное VPN-соединение.

Варианты использования SDP:

Используется в качестве альтернативы VPN : SDP позволяет пользователям быстрее получать доступ к приложениям и подтверждать свою личность с помощью единого входа, что делает их счастливыми и продуктивными. Пользователи, которым разрешено использовать приложение, являются единственными, кто может подключиться к нему. Пользователи никогда не подключаются к сети, и их IP-адреса никогда не раскрываются.

Доступ к нескольким облакам с защищенным соединением . Как для разработчиков, так и для конечных пользователей стратегия прямого доступа к облаку обеспечивает удобство работы пользователей. Независимо от типа приложения, устройства или местоположения. SDP очень гибкий и масштабируемый, поскольку он основан на программном обеспечении, в то время как устройства не могут расширяться за пределы своих ограниченных возможностей. SDP обеспечивает безопасный удаленный доступ по принципу «необходимо знать», предоставляя доступ на основе подробных правил.

Снижение риска : ИТ-администраторы могут использовать SDP для ограничения стороннего доступа только к приложениям с разрешениями. По сути, это предотвращает перемещение пользователей по сети в горизонтальном направлении. VPN-шлюзы больше не требуют входа в систему от сторонних партнеров.

Предотвращение доступа к широкой сети : отдельные объекты не могут получить доступ к большим подсетям или сегментам сети из-за SDP. В результате устройства могут подключаться только к указанным хостам и службам, разрешенным политикой. Это сводит к минимуму поверхность атаки сети. Он также не позволяет вредоносным программам и отдельным пользователям проверять наличие уязвимостей.

SDP могут подключать что угодно : программно-определяемая безопасность позволяет сотрудникам подключаться к необходимым им ИТ-ресурсам. Это также устраняет необходимость в дорогостоящем монтажном оборудовании и трудоемком администрировании.

SDP против VPN:

SDP также могут быть менее сложными в управлении, чем VPN, особенно если внутренним пользователям требуется многоуровневый доступ. Виртуальные частные сети могут использоваться SDP для обеспечения безопасных сетевых подключений между пользовательскими устройствами и серверами, которые им необходимо посетить. С другой стороны, SDP — это не то же самое, что VPN. В некоторых аспектах SDP более безопасны, чем VPN, поскольку они не используют общие сетевые подключения и позволяют всем подключенным пользователям получать доступ ко всей сети. SDP может быть проще в управлении, чем VPN, особенно если внутренним пользователям требуется многоуровневый доступ. VPN используются для управления несколькими уровнями доступа к сети, что требует многочисленных развертываний VPN.

С другой стороны, степень детализации SDP намного выше. Не существует VPN, к которой все подключаются, используя одни и те же ресурсы. Вместо этого у каждого пользователя есть собственное сетевое подключение. Почти у каждого есть своя личная виртуальная частная сеть (VPN). Кроме того, SDP проверяют как устройства, так и пользователей, что значительно затрудняет получение злоумышленником доступа к системе только с использованием украденных учетных данных.

Преимущества СДП:

- Контроллер SDP должен идентифицировать любое устройство или пользователя, прежде чем ему можно будет доверять. Пользователи и ресурсы имеют динамические и зашифрованные отношения.

- Пользователи подключаются к ресурсу контроллером SDP только в том случае, если у них есть соответствующие разрешения на доступ. Доступ может быть ограничен для определенной должности, группы пользователей или отдельного пользователя.

- Любая информация, включая адреса DNS-серверов, может быть скрыта от посторонних с помощью SDP. Идентифицированные пользователи могут подключаться только к тем ресурсам, к которым им предоставлен доступ; все другие ресурсы скрыты от них.

- SDP состоит из компонентов, основанных на отраслевых стандартах, таких как взаимный TLS и VPN. Он обеспечивает простую интеграцию с другими распространенными системами безопасности.

- Передача данных шифруется с помощью TLS, SAML или X.509.

- SDP запутывает бизнес-ресурсы и препятствует широкому доступу к сети. Хакерам трудно атаковать то, чего они не понимают.

Недостатки СДП:

- Несмотря на совместимость с широким спектром современных устройств, подключение устаревших маршрутизаторов или устройств определенного поставщика к программному обеспечению SDP может быть затруднено.

- SDP запутывает бизнес-ресурсы и препятствует широкому доступу к сети. Хакерам трудно атаковать то, чего они не понимают.

- Контроллеры играют важную роль в конструкции SDP, поскольку они подключают устройства к защищенным ресурсам. Сложно подключиться к ресурсам, если контроллеры недоступны.

- SDP — это не то же самое, что обычные меры сетевой безопасности. Поскольку вам потребуется модифицировать все устройства и приложения, внедрение решения SDP может привести к перебоям в работе сети и инфраструктуры в крупных компаниях.